Аналитики Solar 4RAYS ГК «Солар» предупредили, что одна из самых активных проукраинских группировок последних лет, Shedding Zmiy, стала использовать в атаках руткт Puma, целью которого является перехват управления атакованной системой. За счет сложных механизмов заражения, присутствие Puma практически невозможно обнаружить.

Первую атаку Shedding Zmiy с использованием этого инструмента эксперты обнаружили в конце 2024 года, оказывая помощь в расследовании инцидента. Жертвой злоумышленников стала неназванная российская ИТ-компания, в сети которой злоумышленники находились почти 1,5 года.

Расследование инцидента началось с того, что служба безопасности атакованной компании заметила подозрительные обращения к сторонним серверам из корпоративной сети. Используя общедоступные индикаторы компрометации, в компании выяснили, что это серверы управления малварью, относящейся к инфраструктуре Shedding Zmiy. Тогда к расследованию инцидента была привлечена команда Solar 4RAYS.

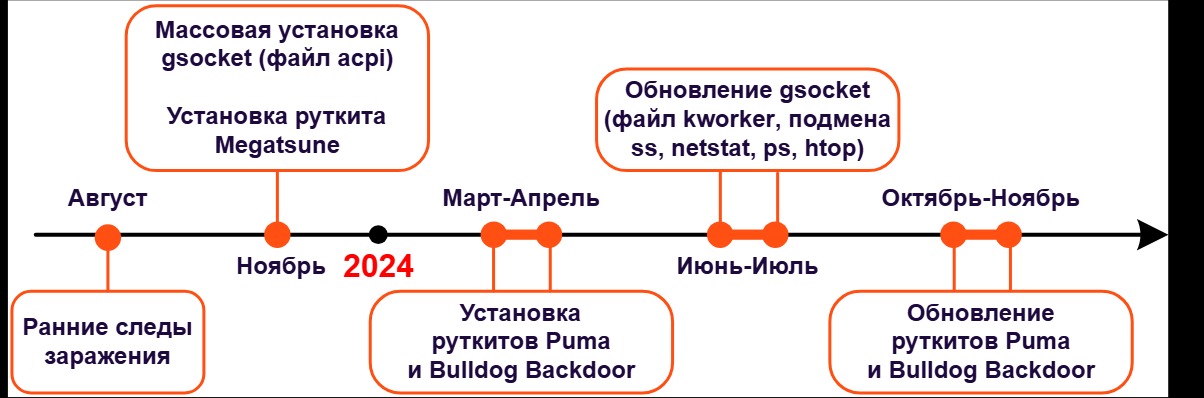

Самые ранние следы заражения были обнаружены еще в августе 2023 года, в системе, где было установлено ПО Bitrix, доступное из интернета. Началом массового заражения эксперты считают ноябрь 2023 года, так как по доступным журналам удалось установить наличие SSH-входов привилегированных учетных записей в окрестностях размещения малвари.

В июле 2024 года атакующие разместили в системе компании-жертвы сервис, мимикрирующий под легитимный поток ядра kworker (ответственный за создание рабочих очередей, которые в основном используются как обработчики аппаратных прерываний) и файл /usr/bin/kworker.

Одновременно с созданием сервиса kworker хакеры модифицировали стандартные системные утилиты ps, ss, netstat и htop, предназначенные для сокрытия следов работы gsocket. Отмечается, что эта характерная комбинация техник Shedding Zmiy известна специалистам с июня 2024 года.

Кроме того, в нескольких системах находился руткит Megatsune по пути /usr/lib/libselinux.so, закрепленный посредством LD_PRELOAD. Удалось определить, что в одной из систем руткит впервые разместили в ноябре 2023 года, в период активности, связанной с размещением gsocket и сервиса acpi.

Также в системах были выявлены импланты Bulldog Backdoor, о которых эксперты подробно рассказывали в отдельной статье и который изучали эксперты Positive Technologies.

Наиболее ранние следы использования Bulldog Backdoor были датированы апрелем 2024 года. В середине ноября 2024 злоумышленники на многих хостах начали размещать Bulldog Backdoor v0.6.9. Все образцы были идентичны друг другу и отличались только зашифрованным конфигом.

В марте и апреле 2024 года Shedding Zmiy начали устанавливать на атакованные системы руткиты Puma, а в октябре и ноябре стали обновлять их на более свежие версии. Основные действия хакеров в скомпрометированных системах показаны на таймлайне ниже.

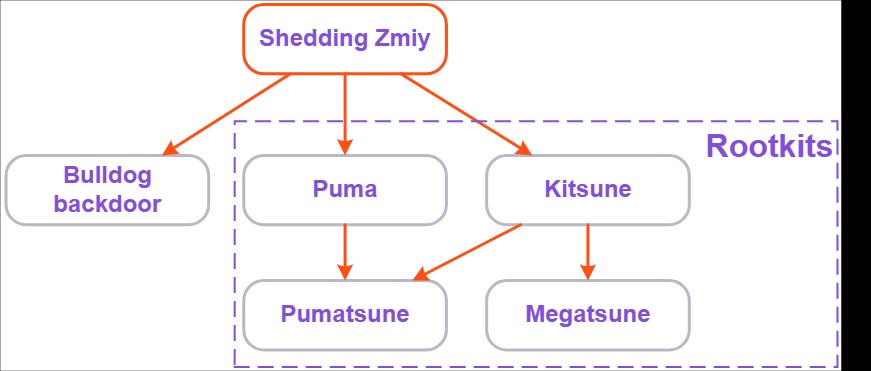

Таким образом, в сети жертвы было обнаружено 10 руткитов Puma различных версий, а также множество образцов другой малвари, связанной с этой группой, включая характерный для Shedding Zmiy набор инструментов: gsocket и Bulldog Backdoor (GoRed), а также Megatsune (Kitsune руткит, в котором переменная среды называлась MEGATSUNE, а не KITSUNE) с ранее известными C&C. Этот арсенал предоставлял атакующим полный контроль над инфраструктурой жертвы.

Наибольшую опасность представлял ранее неизвестный специалистам руткит Puma (в конце прошлого года об этой угрозе предупреждали исследователи из компании Elastic Security), вместе со своим «младшим братом» Pumatsune. Первый позволяет скрывать присутствие вредоноса в системе, а второй дает атакующим удаленный контроль над зараженной системой.

Puma представляет собой руткит ядра для Linux, написанный на языке C. Он загружается в ядро как модуль (LKM) и там перехватывает некоторые функции и системные вызовы, а после запускает другие встроенные в него нагрузки. В данном случае пейлоадом являлся Pumatsune.

Puma скрывает себя из списка загруженных в ядро модулей, скрывает руткит Pumatsune и его действия, а также может скрывать активность других заданных процессов по запросу. Кроме того, вредонос способен похищать пароли, различные криптографические ключи и другую конфиденциальную информацию.

«Shedding Zmiy действуют по-разному в зависимости от данных о жертве, полученных в ходе первичной разведки. В исследованном инциденте атакующие пребывали в инфраструктуре более полутора лет и занимались кибершпионажем. Однако в случаях, когда атакованная цель не представляет интереса для группировки, они могут изменить вектор атаки в сторону шифрования или даже уничтожения инфраструктуры жертвы. Широкая функциональность найденных руткитов позволяет осуществлять это путем скрытной установки дополнительных полезных нагрузок. Таким образом, Shedding Zmiy остается серьезной угрозой для российских компаний, и службам безопасности организаций следует внимательно следить за индикаторами компрометации и изменениями в тактиках и техниках этой группировки, чтобы вовремя обнаружить злоумышленников в своей сети и не допустить фатальных последствий», — комментирует эксперт центра исследования киберугроз Solar 4RAYS Константин Исаков.

Детальный технический анализ руткита Puma, а также советы по обнаружению этой угрозы и борьбе с ней доступны в блоге Solar 4RAYS.

Shedding Zmiy впервые была описана экспертами Solar 4RAYS весной 2024 года. По итогам прошлого года с атаками этих хакеров оказалось связано 34% расследований, проведенных компанией.

Shedding Zmiy специализируется на шпионаже и атаках, направленных на уничтожение российской инфраструктуры. Оправдывая свое название (shedding — сбрасывающий кожу), группировка постоянно меняет техники и тактики, обновляя и совершенствуя свой арсенал.