Исследователи из «Лаборатории Касперского» обнаружили свежую активность APT-группы Tomiris, которая атакует госсектор в России и странах СНГ с начала 2025 года. Основные жертвы группировки — МИДы и другие дипломатические структуры. За год с активностью Tomiris столкнулись больше 1000 пользователей.

Впервые активность Tomiris была описана еще в 2021 году. Ранее группа атаковала государственные учреждения в СНГ, а основной целью была кража внутренних документов.

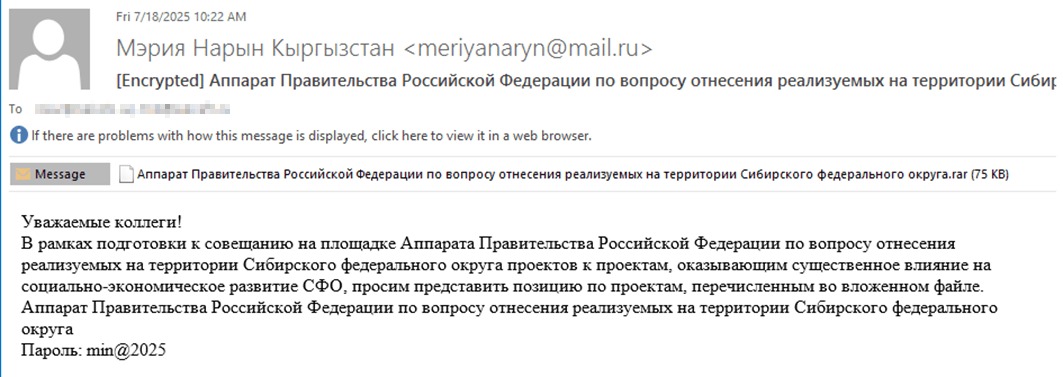

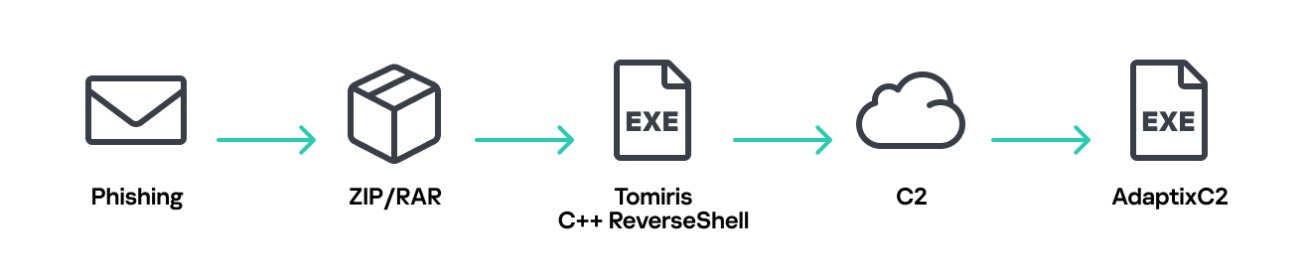

Обычно атаки хакеров начинаются с фишинговых писем с запароленными архивами. Внутри вложений находится исполняемый файл, замаскированный под документ: либо с двойным расширением типа .doc<пробелы>.exe, либо с длинным именем, скрывающим настоящее расширение при просмотре архива. Один из примеров приманки — письмо с просьбой дать отзыв по проектам, якобы направленным на развитие российских регионов. Если запустить файл из архива, это приведет к заражению.

Отмечается, что больше половины таргетированных фишинговых писем и файлов-приманок в кампании 2025 года содержали текст на русском языке. На основании этого специалисты делают вывод, что жертвами группы в первую очередь должны были стать русскоязычные пользователи и организации. Остальные письма были адаптированы для Туркменистана, Кыргызстана, Таджикистана и Узбекистана и составлены на соответствующих языках.

Для проникновения в системы жертв группа использует разные виды малвари. В большинстве случаев заражение начинается с развертывания реверс-шеллов (написанных на C/C++, C#, Go, Rust и Python), ожидающих дальнейших команд. Часть из них использует Discord и Telegram в качестве управляющих серверов, и злоумышленники пытаются замаскировать вредоносный трафик под легитимную активность этих популярных сервисов.

На следующих этапах атаки малварь устанавливает дополнительные инструменты, включая фреймворки AdaptixC2 и Havoc, для дальнейшей эксплуатации и закрепления в системе. Для бокового перемещения по целевой сети обычно используются обратные SOCKS-прокси, основанные на публичных GitHub-проектах.

Вредоносное ПО ищет на зараженных устройствах конфиденциальные данные. В частности, хакеров интересуют файлы с расширениями .jpg, .jpeg, .png, .txt, .rtf, .pdf, .xlsx и .docx.

Один из вредоносов группы (Tomiris Rust Downloader) не выкачивает содержимое файлов напрямую, а отправляет в Discord только список путей к ним. Другие инструменты, вроде Tomiris Python FileGrabber, пакуют найденные документы в ZIP-архивы и передают на управляющий сервер через HTTP POST.

«Тактики Tomiris явно эволюционировали: они направлены на то, чтобы максимально скрыть вредоносную активность, а также долгосрочно закрепиться в системе. Этому в том числе способствует использование вредоносных имплантов на разных языках. Группа стала чаще полагаться на инструменты, которые задействуют в качестве командных серверов общедоступные сервисы, такие как Telegram и Discord. Вероятнее всего, так злоумышленники пытаются скрыть вредоносный трафик среди легитимной активности этих сервисов», — комментирует Олег Купреев, эксперт по кибербезопасности в «Лаборатории Касперского».