Эксперты из компании Koi Security обнаружили вредоносную кампанию, которой дали имя GhostPoster. Злоумышленники использовали стеганографию для сокрытия вредоносного JavaScript-кода в логотипах 17 расширений для Firefox. Зараженные аддоны установили более 50 000 пользователей.

В общей сложности было найдено 17 вредоносных расширений — VPN-сервисы, переводчики, блокировщики рекламы и погодные виджеты:

- free-vpn-forever

- screenshot-saved-easy

- weather-best-forecast

- crxmouse-gesture

- cache-fast-site-loader

- freemp3downloader

- google-translate-right-clicks

- google-traductor-esp

- world-wide-vpn

- dark-reader-for-ff

- translator-gbbd

- i-like-weather

- google-translate-pro-extension

- 谷歌-翻译

- libretv-watch-free-videos

- ad-stop

- right-click-google-translate

Не все перечисленные расширения использовали одинаковую цепочку доставки полезной нагрузки, но все они демонстрируют одинаковое поведение и взаимодействуют с одной и той же инфраструктурой.

Отмечается, что на момент публикации отчета многие из них все еще были доступны в каталоге дополнений Firefox.

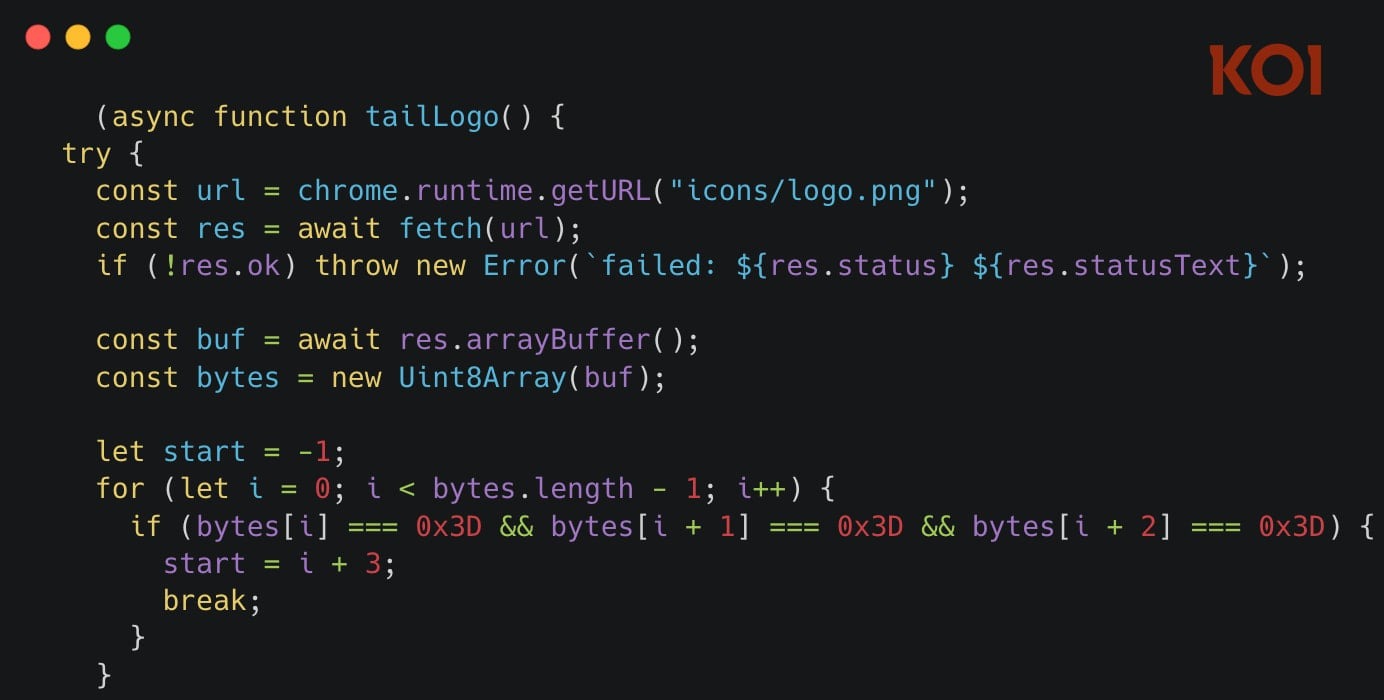

Как объясняют исследователи, вредоносный код скрывался в PNG-файлах логотипов расширений. Специальный скрипт парсил необработанные байты изображения, извлекал спрятанный там JavaScript-фрагмент и запускал его. Этот фрагмент выступал загрузчиком, который через 48 часов после установки обращался к удаленному серверу за основным пейлоадом.

Чтобы избежать обнаружения системами мониторинга трафика, загрузчик в основном находятся в спящем режиме и скачивает пейлоад только в одном из десяти случаев. Если основной домен недоступен, малварь переключается на резервный.

Полученная полезная нагрузка многократно обфусцирована путем замены регистра символов и использования base64. После расшифровки данные дополнительно шифруются с помощью XOR, где ключ генерируется на основе runtime ID расширения.

Финальный пейлоад получает доступ к браузеру и может:

- подменять партнерские ссылки на крупных сайтах e-commerce, перенаправляя комиссию атакующим;

- внедрять код отслеживания Google Analytics на каждую страницу, которую открывает пользователь;

- удалять защитные HTTP-заголовки из всех ответов;

- обходить CAPTCHA тремя разными способами, чтобы симулировать действия реального пользователя;

- внедрять невидимые iframe для мошенничества с рекламой и кликами (такие фреймы самоуничтожаются через 15 секунд).

Хотя малварь не похищает пароли и не перенаправляет жертв на фишинговые страницы, исследователи подчеркивают, что она угрожает конфиденциальности пользователей. Главная опасность заключается в том, что скрытый загрузчик позволяет операторам GhostPoster в любой момент развернуть в системах жертв более агрессивный пейлоад.

Представители Mozilla сообщили СМИ, что команда по работе с дополнениями уже расследовала этот инцидент и удалила все опасные расширения из каталога addons.mozilla.org.

«Безопасность пользователей — наш главный приоритет. Мы обновили автоматические системы обнаружения, чтобы выявлять и блокировать расширения с похожими паттернами атак сейчас и в будущем. Мы продолжим улучшать защиту по мере появления новых угроз», — заявляют в Mozilla.