Специалисты из компании Securonix зафиксировали новую ClickFix-кампанию, нацеленную на гостиничный бизнес в Европе. Атакующие используют поддельные письма от Booking.com и имитируют «синий экран смерти» (Blue Screen of Death, BSOD) прямо в браузере жертвы, вынуждая персонал отелей самостоятельно запускать на компьютерах вредоносный код.

Атаки ClickFix построены на социальной инженерии. Обычно жертв заманивают на вредоносные сайты и там обманом заставляют скопировать в буфер и выполнить некие команды PowerShell. То есть вручную заразить свою систему вредоносным ПО.

Злоумышленники объясняют необходимость выполнения неких команд решением проблем с отображением контента в браузере или требуют, чтобы пользователь решил фальшивую CAPTCHA.

Хотя чаще всего ClickFix-атаки нацелены на пользователей Windows, которых убеждают выполнить PowerShell-команды, ранее ИБ-специалисты уже предупреждали и о кампаниях, направленных на пользователей macOS и Linux.

Атаки начинаются с фишингового письма, маскирующегося под уведомление об отмене бронирования от Booking.com. Чтобы мотивировать получателя перейти по вредоносной ссылке, злоумышленники пишут, что письмо связано с крупным возвратом средств (более 1000 евро). Обычно этого хватает, чтобы сотрудник отеля насторожился и решил разобраться в ситуации.

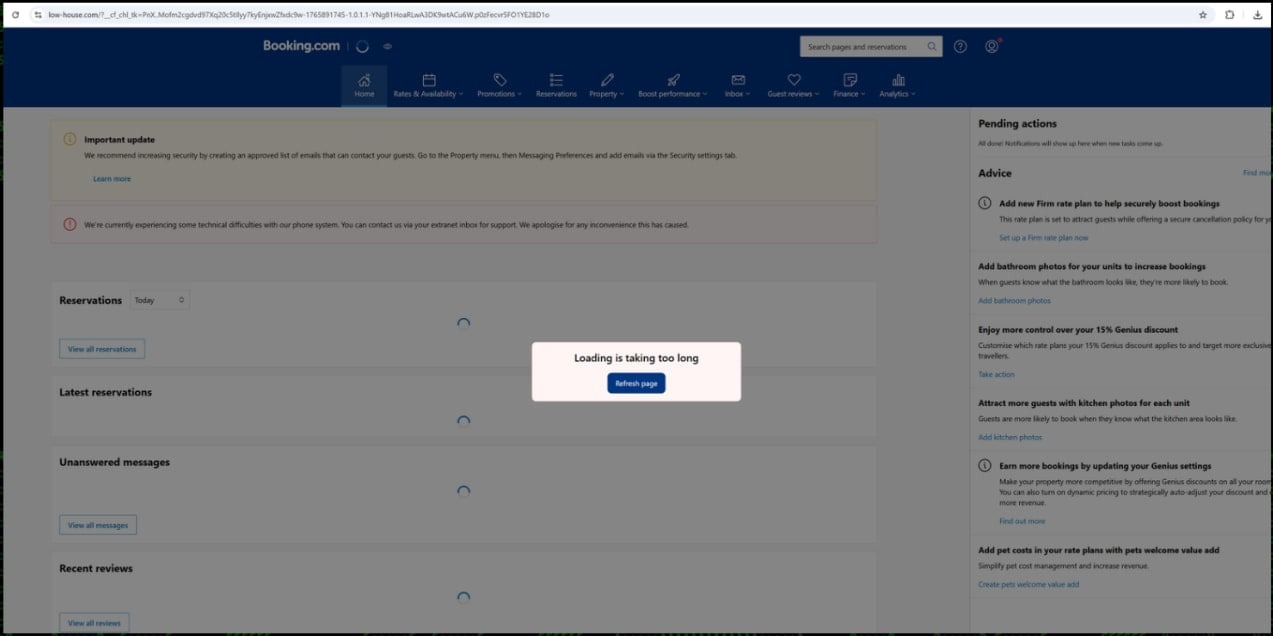

Клик по ссылке приводит жертву на поддельный сайт Booking.com, размещенный на домене low-house[.]com. Специалисты Securonix называют его «высококачественной копией» оригинала — подделка использует фирменную палитру, официальные логотипы и правильные шрифты.

На мошенническом сайте срабатывает вредоносный JavaScript, который выводит поддельную ошибку «Loading is taking too long» («Загрузка занимает слишком много времени») и предлагает жертве нажать кнопку, чтобы обновить страницу. Однако после этого браузер разворачивается на весь экран и показывает пользователю имитацию BSOD.

Фейковый BSOD инструктирует жертву: нужно открыть диалог «Выполнить» в Windows, нажать Ctrl+V (вредоносная команда уже скопирована в буфер обмена), а затем подтвердить запуск кнопкой OK или клавишей Enter. Исследователи пишут, что неопытные пользователи могут не распознать подвох, хотя настоящие сообщения BSOD не предлагают никаких инструкций по восстановлению, а лишь отображают код ошибки и уведомление о перезагрузке.

После запуска PowerShell-команды из буфера жертва видит интерфейс-приманку фальшивой административной панели Booking.com. В это время скрипт загружает вредоносный .NET-проект (v.proj) и компилирует его через легитимный системный компилятор MSBuild.exe.

Следующий этап атаки — пейлоад добавляет исключения в Windows Defender и запрашивает права администратора через UAC. Затем скачивается основной загрузчик с помощью BITS (Background Intelligent Transfer Service), после чего малварь закрепляется в системе через .url-файл в папке автозагрузки.

Финальный пейлоад — это DCRAT, троян удаленного доступа, популярный среди киберпреступников. Вредонос внедряется в легитимный процесс aspnet_compiler.exe методом process hollowing и исполняется напрямую в памяти. Это позволяет ему обойти многие защитные механизмы.

При первом подключении к управляющему серверу малварь отправляет своим операторам всю информацию о зараженной системе и ждет дальнейших инструкций. DCRAT поддерживает удаленный доступ, кейлоггинг, реверс-шеллы и выполнение дополнительных пейлоадов прямо в памяти. К примеру, в случае, который наблюдали аналитики Securonix, атакующие установили на зараженную машину криптовалютный майнер.

Закрепившись в системе жертвы, хакеры могут распространять свою атаку и на другие устройства, похитить данные, а также скомпрометировать дополнительные системы.

Версия DCRAT, задействованная в атаке, представляет собой кастомизированный форк малвари AscynRAT и отличается высокой степенью устойчивости. Специалисты подчеркивают, что малварь способна рандомизировать точки подключения и потенциально использовать dead-drop резолверы вроде Pastebin. Это указывает на ботнет-инфраструктуру, спроектированную таким образом, чтобы устоять против захвата отдельных серверов и сохранять связь даже во враждебной среде.

Эта разновидность атак получила название PHALT#BLYX, и в Securonix предупреждают, что это изощренная и скрытная кампания, требующая повышенного внимания со стороны гостиничного персонала и других представителей индустрии гостеприимства.