В магазинах расширений для Chrome, Firefox и Edge обнаружили 17 новых вредоносных расширений, связанных с кампанией GhostPoster. Пользователи суммарно установили их 840 000 раз.

Напомним, что впервые о кампании GhostPoster рассказали исследователи из Koi Security в декабре прошлого года. Тогда были выявлены 17 расширений для Firefox, которые использовали стеганографию для сокрытия вредоносного JavaScript-кода в PNG-файлах логотипjd. Зараженные аддоны установили более 50 000 пользователей.

Эта малварь загружала сильно обфусцированную полезную нагрузку с внешнего ресурса. Та следила за действиями пользователя, подменяла партнерские ссылки на крупных торговых площадках и внедряла невидимые iframe для рекламного мошенничества и накрутки кликов.

Новый отчет экспертов из компании LayerX показывает, что эта вредоносная кампания продолжается, хотя специалисты Koi Security предали происходящее огласке. Теперь исследователи выявили еще 17 вредоносных расширений:

- Google Translate in Right Click — 522 398 установок;

- Translate Selected Text with Google — 159 645 установок;

- Ads Block Ultimate — 48 078 установок;

- Floating Player – PiP Mode — 40 824 установки;

- Convert Everything — 17 171 установка;

- Youtube Download — 11 458 установок;

- One Key Translate — 10 785 установок;

- AdBlocker — 10 155 установок;

- Save Image to Pinterest on Right Click — 6517 установок;

- Instagram* Downloader — 3807 установок;

- RSS Feed — 2781 установка;

- Cool Cursor — 2254 установки;

- Full Page Screenshot — 2000 установок;

- Amazon Price History — 1197 установок;

- Color Enhancer — 712 установок;

- Translate Selected Text with Right Click — 283 установки;

- Page Screenshot Clipper — 86 установок.

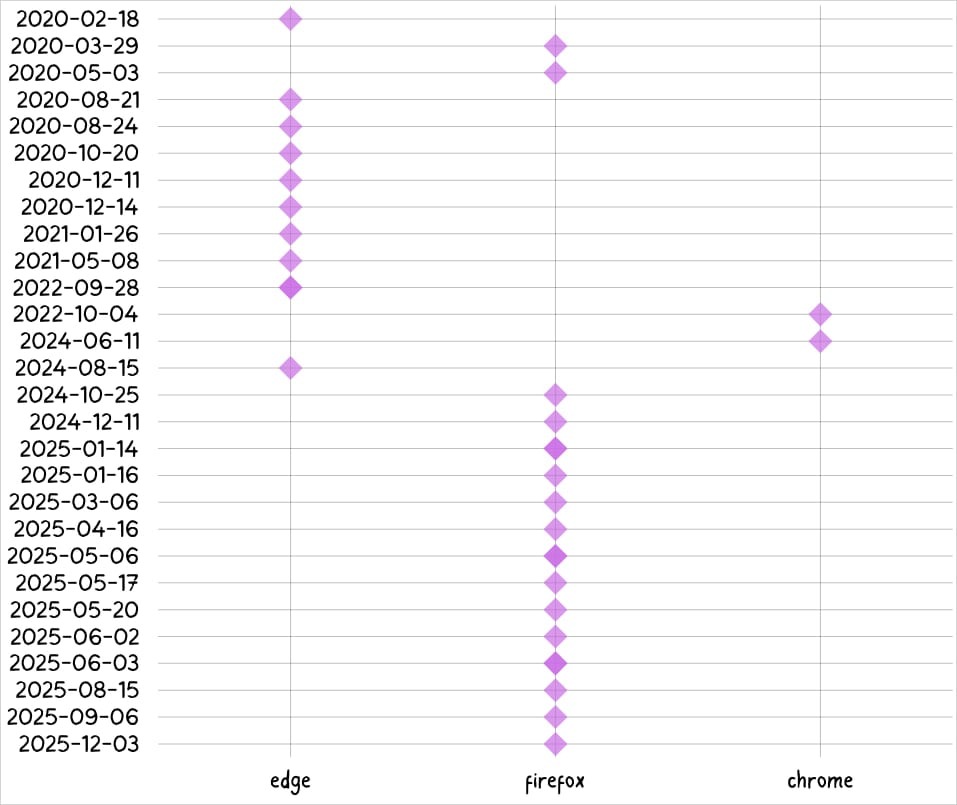

По данным исследователей, кампания началась с Microsoft Edge, а затем распространилась на Firefox и Chrome. При этом часть опасных расширений присутствовала в официальных магазинах еще с 2020 года.

В целом методы обхода защиты и возможности малвари после успешной атаки остаются прежними, как ранее описывали специалисты Koi Security. Однако в LayerX заметили более продвинутый вариант вредоноса в расширении Instagram Downloader. В этом случае логика подготовки вредоносного кода была перенесена в фоновый скрипт расширения, а в качестве контейнера для скрытой полезной нагрузки использовался встроенный файл изображения, а не только логотип.

Во время работы фоновый скрипт сканирует байты изображения в поисках специального разделителя (>>>>), извлекает и сохраняет скрытые данные в локальном хранилище расширения, а затем декодирует их из Base64 и выполняет как JavaScript.

«Этот поэтапный процесс выполнения демонстрирует явную эволюцию в сторону более длительного периода бездействия, модульности и устойчивости к статическим и поведенческим механизмам обнаружения», — отмечают в LayerX.

В настоящее время все вредоносные расширения удалены из магазинов Mozilla, Microsoft и Chrome Web Store.

* Запрещен в России. Принадлежит компании Meta, деятельность которой признана экстремистской и запрещена в России.