Компания Microsoft объявила, что отключит протокол аутентификации NTLM 30-летней давности по умолчанию в грядущих версиях Windows. Причиной для этого послужили многочисленные уязвимости, которые открывают дорогу кибератакам.

Протокол NTLM (New Technology LAN Manager) был представлен еще в 1993 году вместе с релизом Windows NT 3.1. Он пришел на смену LAN Manager (LM), но с тех пор уже давно устарел. Начиная с Windows 2000, его заменил Kerberos, который стал стандартом для устройств в домене. Однако, невзирая на слабую криптографию и многочисленные уязвимости, NTLM до сих пор используется как запасной вариант, если Kerberos недоступен.

За годы существования NTLM активно эксплуатировался в NTLM relay-атаках: злоумышленники заставляют скомпрометированные устройства в сети аутентифицироваться на подконтрольных им серверах, что позволяет повысить привилегии и захватить контроль над всем доменом. При этом протокол по-прежнему часто используется на серверах Windows, что позволяет хакерам успешно эксплуатировать такие уязвимости, как ShadowCoerce, PetitPotam, RemotePotato0 и так далее.

Другой популярный вектор — атаки типа pass-the-hash. Преступники эксплуатируют уязвимости системы или внедряют малварь, чтобы украсть NTLM-хеши с целевых машин. Затем хеши используются для аутентификации от имени скомпрометированного пользователя, что открывает доступ к конфиденциальным данным и позволяет атакующим продвигаться по сети.

В конце прошлой недели Microsoft анонсировала, что NTLM будет отключен по умолчанию в следующем крупном релизе Windows Server и соответствующих клиентских версиях Windows. Это часть общей стратегии компании по переходу к беспарольным методам аутентификации, устойчивым к фишингу.

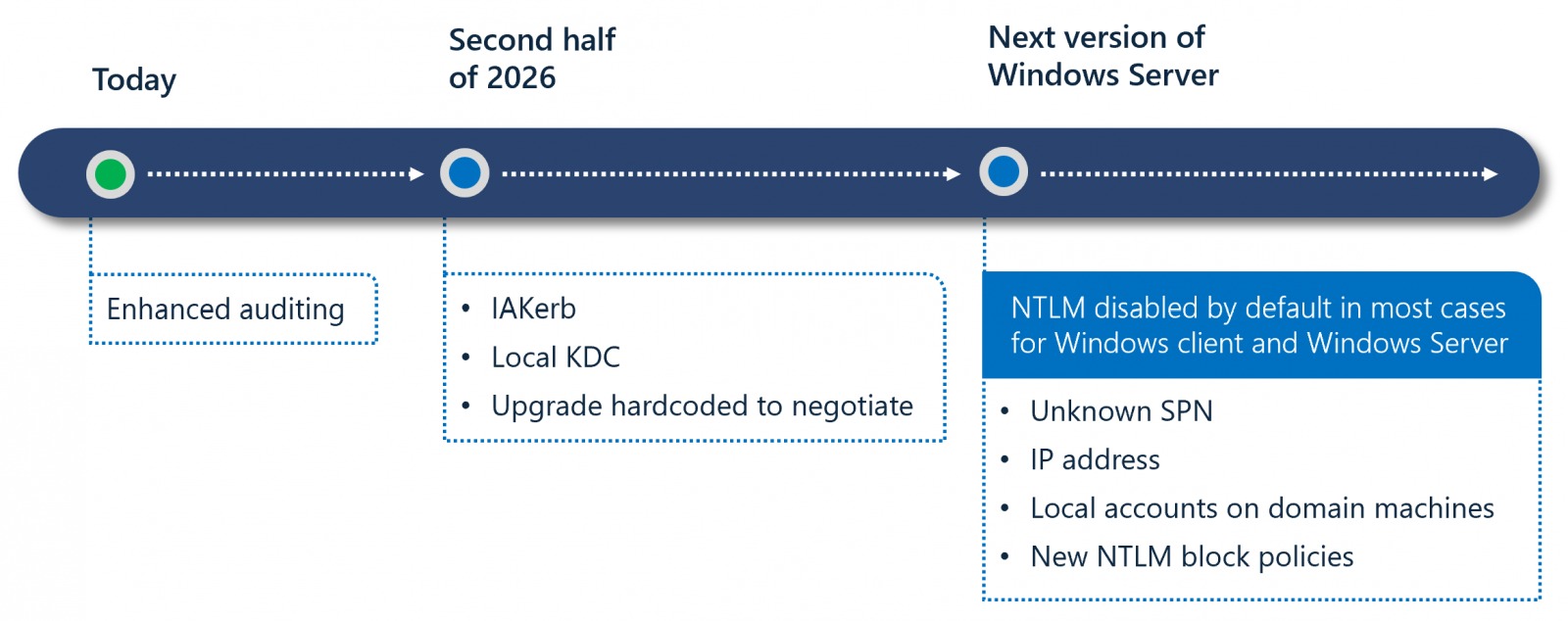

Microsoft представила трехэтапный план перехода, направленный на минимизацию рисков, связанных с NTLM, при снижении возможных сбоев. На первом этапе администраторы смогут использовать улучшенные инструменты аудита в Windows 11 24H2 и Windows Server 2025, чтобы выявить, где все еще применяется NTLM.

Второй этап запланирован на вторую половину 2026 года. В это время появятся новые возможности, такие как IAKerb и локальный центр распределения ключей (Local Key Distribution Center), которые призваны устранить типичные сценарии, вызывающие откат на NTLM.

На третьем этапе NTLM будет отключен по умолчанию в будущих релизах. Однако протокол все же останется в системе, и его можно будет включить через политики, если потребуется.

«Отключение NTLM по умолчанию не означает его полное удаление из Windows, — поясняют представители Microsoft. — Это означает, что ОС будет поставляться в безопасном состоянии "по умолчанию", где сетевая NTLM-аутентификация заблокирована и больше не используется автоматически. Система будет отдавать предпочтение современным и безопасным альтернативам на основе Kerberos. При этом распространенные легаси-сценарии будут решены при помощи новых возможностей, таких как Local KDC и IAKerb».

Напомним, что впервые о планах отказаться от NTLM Microsoft заявила еще в октябре 2023 года. В июле 2024-го компания официально объявила NTLM устаревшим (deprecated) на Windows и Windows Server, порекомендовав разработчикам переходить на Kerberos или Negotiation-аутентификацию во избежание проблем в будущем.

С 2010 года Microsoft регулярно призывает разработчиков отказаться от NTLM в своих приложениях и советует администраторам либо отключать NTLM вовсе, либо настраивать свои серверы для блокировки атак NTLM relay с помощью Active Directory Certificate Services (AD CS).