Содержание статьи

Хостинг текста

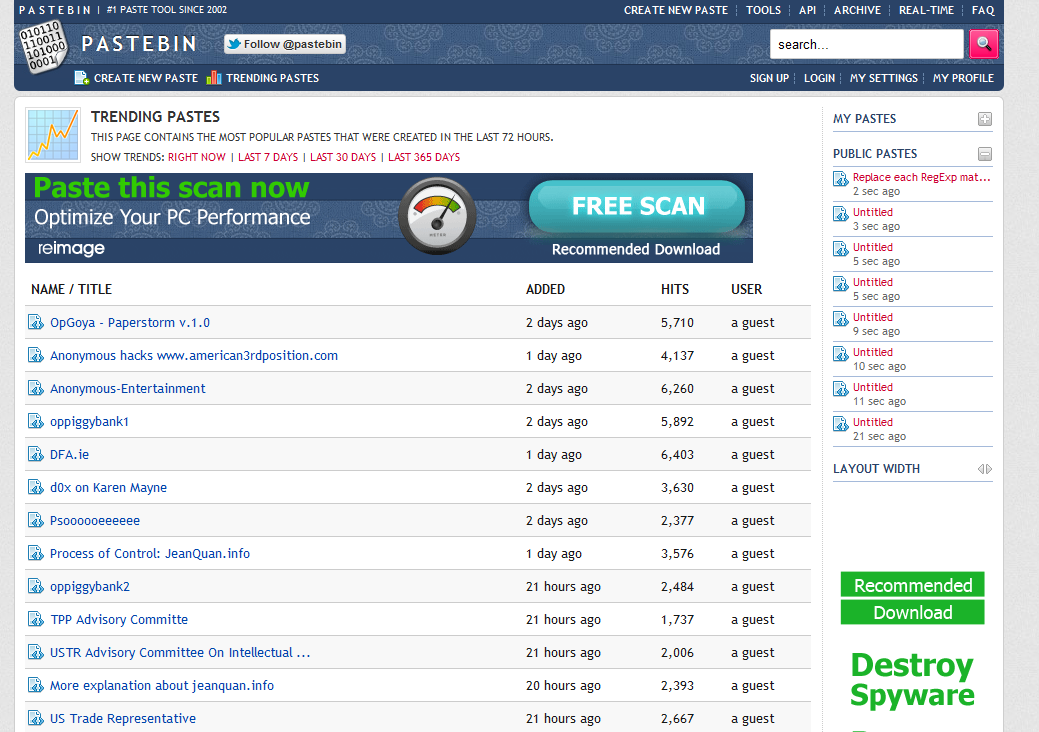

Максимально быстро и удобно расшарить любой текстовый файл — такова миссия известного онлайн-сервиса Pastebin.com. Создатели изначально рассчитывали, что их проектом будут активно пользоваться программисты, которые легко смогут выкладывать на этом ресурсе любые исходники с подсветкой синтаксиса. И так вначале и было. Но чего они точно не могли ожидать, так это бешеной популярности сервиса у хакеров. Вспомни все последние истории с взломами от Анонимов и Lulzsec — почти всегда для публикации конфиденциальных данных (к примеру, дампов паролей) использовался именно Pastebin.com. За примером далеко ходить не нужно. Среди наиболее популярных на текущий моментзаписей несложно заметить, к примеру:

- дамп каких-то учеток с Facebook;

- внутреннюю базу данных какого-то взломанного сайта, включая e-mail’ы пользователей и хеши их паролей;

- листинг IP-адресов с привязкой к конкретным организациям и компаниям.

Такая популярность ресурса легко объяснима: каждый может опубликовать на нем любые данные вообще без регистрации. При этом записи не проходят никакой премодерации и тут же оказываются в Сети. Моментально. Руководство, конечно, удаляет противозаконный контент по первому запросу правообладателя или пострадавшей стороны, но к этому времени он уже успевает расползтись по Сети. Это, в общем, история не только про Pastebin.com, но и про другие похожие сервисы: Pastie, FrubarPaste, YourPaste, Codepad, Slexy и LodgeIt. Идея сегодняшнего PoC — автоматический сбор «интересных» данных с подобных ресурсов. Иными словами, надо реализовать инструмент, обходящий записи и по некоторым ключевым словам собирающий большую базу данных «интересного» контента.

Сбор данных

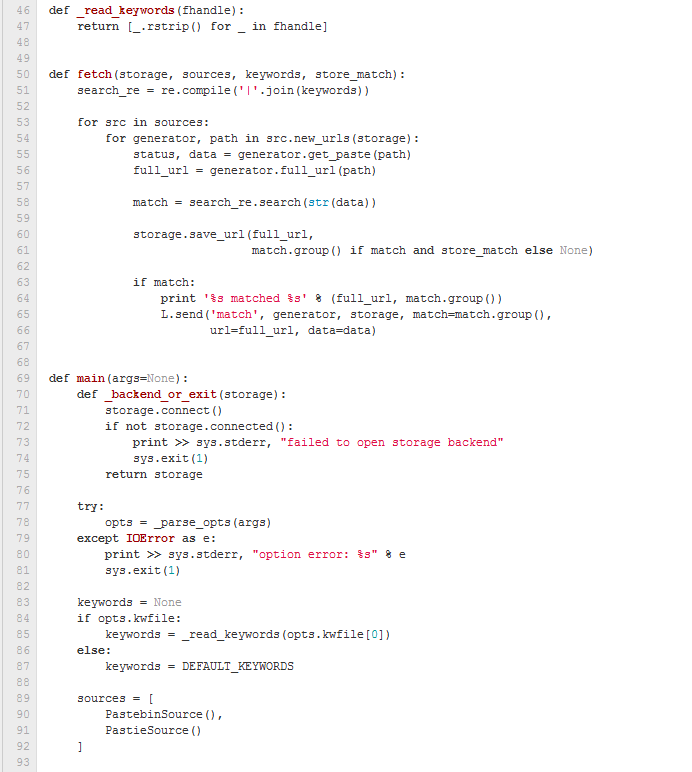

Идея, на самом деле, не новая. В Сети можно найти немало написанных на коленке сценариев: например, от malc0de или NeonTempest. Но лучшей реализацией затеи, пожалуй, является сценарий PastyCake от исследователя 9b+, который он опубликовал совсем недавно. Скрипт позволяет изящно обходить записи на хостингах Pastebin.com и Pastie.org и логировать все записи, используя базу ключевых слов. Результаты сохраняются в текстовом файле или базе данных SQLite. В ближайшем времени дополнительно появится поддержка MongoDB и MySQL. Поскольку сценарий написан на Python, то запускается всё из командной строки:

python gather.py -k kwords -o urls.db -a "pastycake@gmail.com" harvest

Хакер #158. Взломать Wi-Fi за 10 часов

Ключ 'harvest' включает режим сбора данных. Отчеты о найденных данных будут отправляться на указанный e-mail. Опция "-o"используется для выбора файла для вывода. А ключ "-k" позволяет задать базу ключевых слов, на которые будет реагировать граббер. Вообще, настроить кейворды — это, пожалуй, самое главное. Например, упомянутые выше сценарии были максимально адаптированы для поиска дампов с учеткам пользователей, логов чата, информации о кредитных картах и банковских аккаунтов. Список ключевых слов, используемых по умолчанию в PastyCake, прямо скажем, невелик:

DEFAULT_KEYWORDS = [

'password',

'hack',

]

Но даже этого вполне достаточно, чтобы проверить, как идея реализована на практике. Дальше всё зависит от твоей фантазии.

Развитие идеи

Интересно, что в Сети даже есть целые ресурсы, которые периодически обходят контент таких хостингов и публикуют интересные ссылки с соответствующей классификацией. К примеру, исследователь Джейм Бласко ведет Twitter-ленту PastebinLeaks, где его робот-парсер автоматически публикует записи вроде

Possible Massive mail/pass leak http://pastebin.com/L6YbD136

Possible listing of http passwords http://pastebin.com/qZbccMB7

Possible Juniper configuration with password http://pastebin.com/9vuwzjnS

..

Справедливости ради стоит сказать, что в последнее время апдейты прекратились.