Содержание статьи

Масс-хек ADSL-роутеров вместе с BVScanner

- Автор: slider

- URL: bit.ly/yMgiB6

- Система: *nix/win

Хакер #159. Подделка контрольной суммы и ЭЦП с помощью коллизий

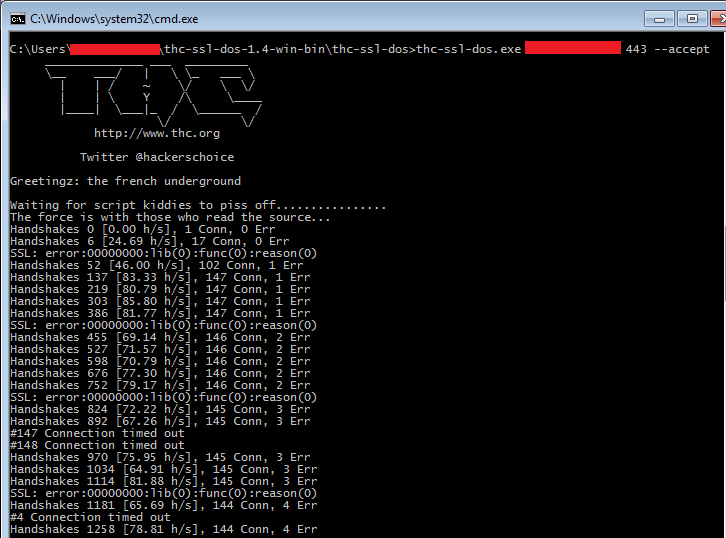

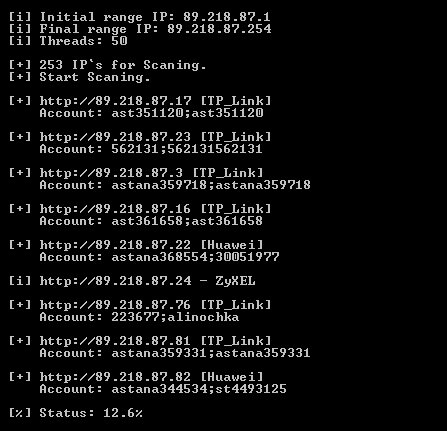

BVScanner (Black Vlastelin Scanner) — это маленький, но крайне интересный скрипт на Perl’е. Он позволяет сканить заданные диапазоны адресов на предмет наличия в них ADSL-роутеров. В процессе скана прога пробует войти в обнаруженные роутеры с помощью дефолтных логинов и паролей. Если вход удался, то все найденные учетные записи выводятся на экран и записываются в файл accounts.txt.

Warning!

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Запуск скрипта крайне тривиален:

perl bvscanner.pl

>Первый IP-диапазон

>Второй IP-диапазон

Кстати, так как сканер является многопоточным, за очень короткое время можно легко получить просто огромное количество аккаунтов. В результате успешного скана и получения доступа к учетке злоумышленник может сделать следующее:

- испортить учетку;

- испортить настройки модема;

- пробросить порты и продолжить дальнейшую атаку на целевую систему;

- создать PPTP-VPN на модеме, подключиться к нему и снифать трафик в открытом виде на предмет различных паролей к различным сервисам;

- перепрошить модем на другую версию, предварительно зашив в образ разный ядовитый софт, — например, те же самые сниферы.

Легкий поиск и раскрутка SQL-инъекций

- Автор: garinn

- URL: ripper.zu8.ru

- Система: Windows

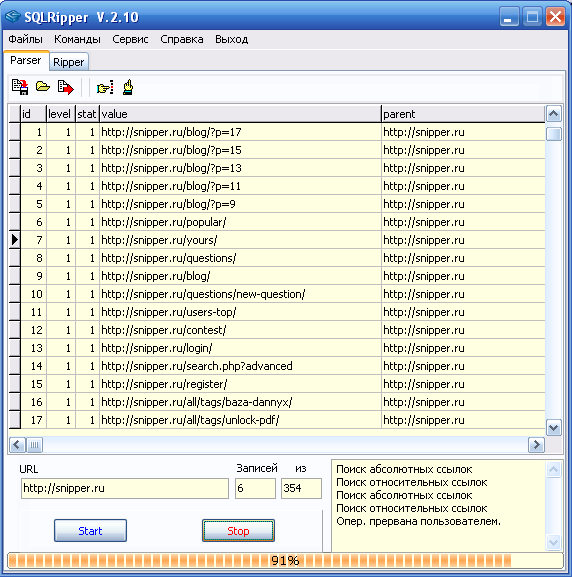

Программа SQLRipper — это продвинутый и удобный инструмент, предоставляющий мощные, гибкие и очень простые в использовании функции для поиска и анализа SQL–инъекций на основе БД MySQL и MSSQL.

Возможности программы:

- поиск относительных и абсолютных ссылок на страницах;

- задание максимального количества найденных ссылок на странице;

- проверка найденных ссылок на SQL-ошибки;

- определение количества полей в SELECT-запросе c помощью операторов ORDER BY, GROUP BY, UNION SELECT;

- точное определение полей вывода;

- возможность замены пробелов и комментариев на аналоги в случае наличия IDS;

- сохранение промежуточных результатов парсинга в файл .dbf;

- чтение структуры базы данных;

- сохранение и загрузка структуры в файл XML;

- выгрузка произвольной таблицы и сохранение ее в .dbf.

Хотя программа и обладает интуитивно-понятным интерфейсом, но тем не менее предлагаю тебе просмотреть обучающий ролик с описанием основных ее фич, а также следить за всеми обновлениями на официальной странице утилиты.

Восстанавливаем пароли от браузеров

- Автор: The SX Team

- URL: bit.ly/ht8krs

- Система: Windows

Представь такую ситуацию: внезапно ты забыл все свои (или не совсем свои 🙂 пароли от веб-сервисов. Эти пароли ты предварительно на протяжении долгого времени сохранял в своем браузере. Каким же образом их добыть? Конечно, можно погуглить и найти множество различных утилит непонятного происхождения, но есть способ лучше! Представляю тебе замечательный софт под символичным названием Browser Password Decryptor. Данная прога может легко и просто восстанавливать пароли из следующих браузеров: Firefox, Internet Explorer, Google Chrome, Google Chrome Canary, Opera Browser, Apple Safari, Flock Browser.

Основные возможности и особенности проги:

- command-line и GUI-интерфейсы в комплекте;

- восстановление паролей любой длины и сложности;

- автоматический поиск всех поддерживаемых браузеров;

- функционал сортировки и редактирования найденных паролей;

- сохранение результатов в HTML/XML/Text-форматы;

- программа представлена в Portable-варианте, что исключает необходимость ее установки.

Пример использования утилиты из командной строки:

BrowserPasswordDecryptor.exe "<output_file path>"Angry IP Scanner — сети под контролем

- Автор: Anton Keks

- URL: angryip.org

- Система: *nix/win/mac

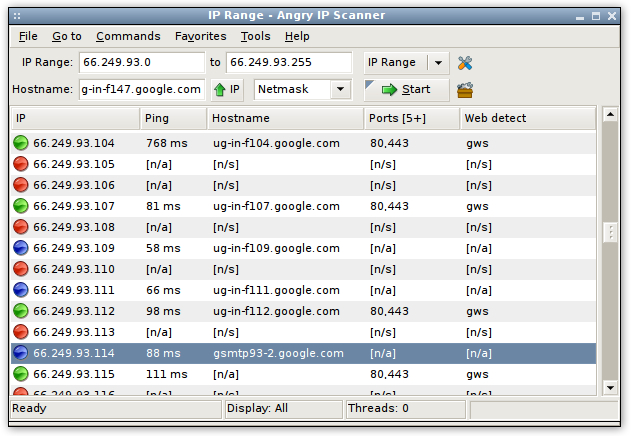

Если твоя повседневная работа связана с сетями и их безопасностью, то наверняка ты должен знать о такой культовой программе как Angry IP Scanner (или просто ipscan). Данный кроссплатформенный и опенсорсный сканер прежде всего предназначен для сканирования диапазонов IP-адресов в сети и соответствующих им открытых портов. Прога просто пингует каждый айпишник на проверку его жизнеспособности, затем опционально получает имя хоста, MAC-адрес, порты и так далее. Причем с помощью плагинов (которые ты сам можешь написать на java) вполне реально нехило расширить список получаемых данных. Также в сканере присутствует целый ряд приятных фич вроде получения NetBIOS-информации (имя компьютера, рабочая группа и имя текущего Windows-юзера), определения веб-сервера, сохранения результатов сканирования в CSV-, TXT- и XML- форматы.

Чтобы начать процесс скана, необходимо просто вбить желаемый диапазон адресов (например, от 192.168.0.1 до 192.168.0.255) в соответствующие окна или применить опцию их случайной генерации, а затем нажать на кнопку старта. В результате начнется многопоточный процесс скана, результаты которого ты сможешь наблюдать прямо у себя на экране.

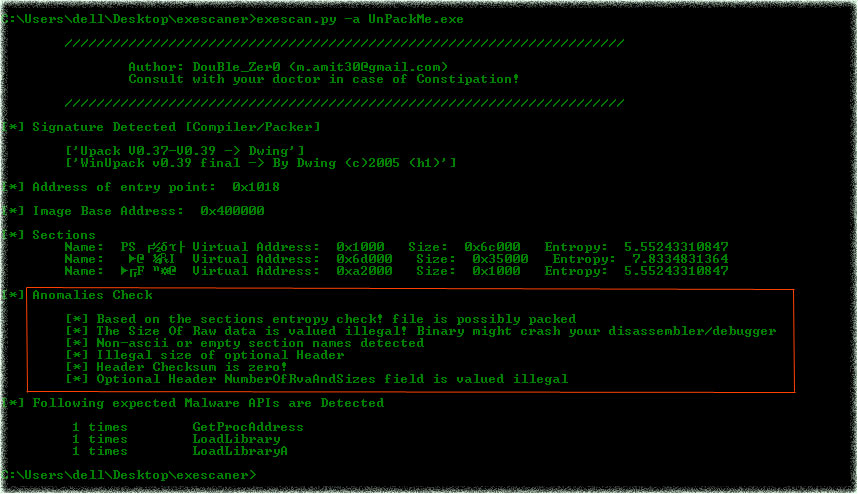

Ищем аномалии в PE-файлах

- Автор: The SX Team

- URL: bit.ly/ihELsw

- Система: Windows

Для усложнения задачи реверсера различные пакеры и протекторы модифицируют заголовки PE-файлов. Иногда аномалии в заголовках могут уронить различные дебаггинг-тулзы и другие GUI-анализаторы, затруднив таким образом процесс изучения исполняемого файла. В таких случаях тебе поможет ExeScan — скрипт на Python’е, специально предназначенный для выявления таких аномалий. Утилита быстро сканирует выбранный исполняемый файл и обнаруживает все виды возможных аномалий в его заголовках. Обнаружение происходит с помощью подсчета контрольной суммы, размера различных полей в заголовке, размера сырых данных, выявления имен non-ascii/пустых секций и так далее.

Функционал скрипта:

- возможности автоматизации поиска аномалий в PE;

- определение сигнатур компиляторов и пакеров;

- сканирование API для известной малвари;

- отображение заголовка PE и таблицы импорта;

- нативная поддержка генерации различных отчетов.

Для использования сканера тебе необходима питоновская библиотека PEFile от Эро Карреры. Найти ее ты также сможешь на нашем диске. Пример запуска сканера:

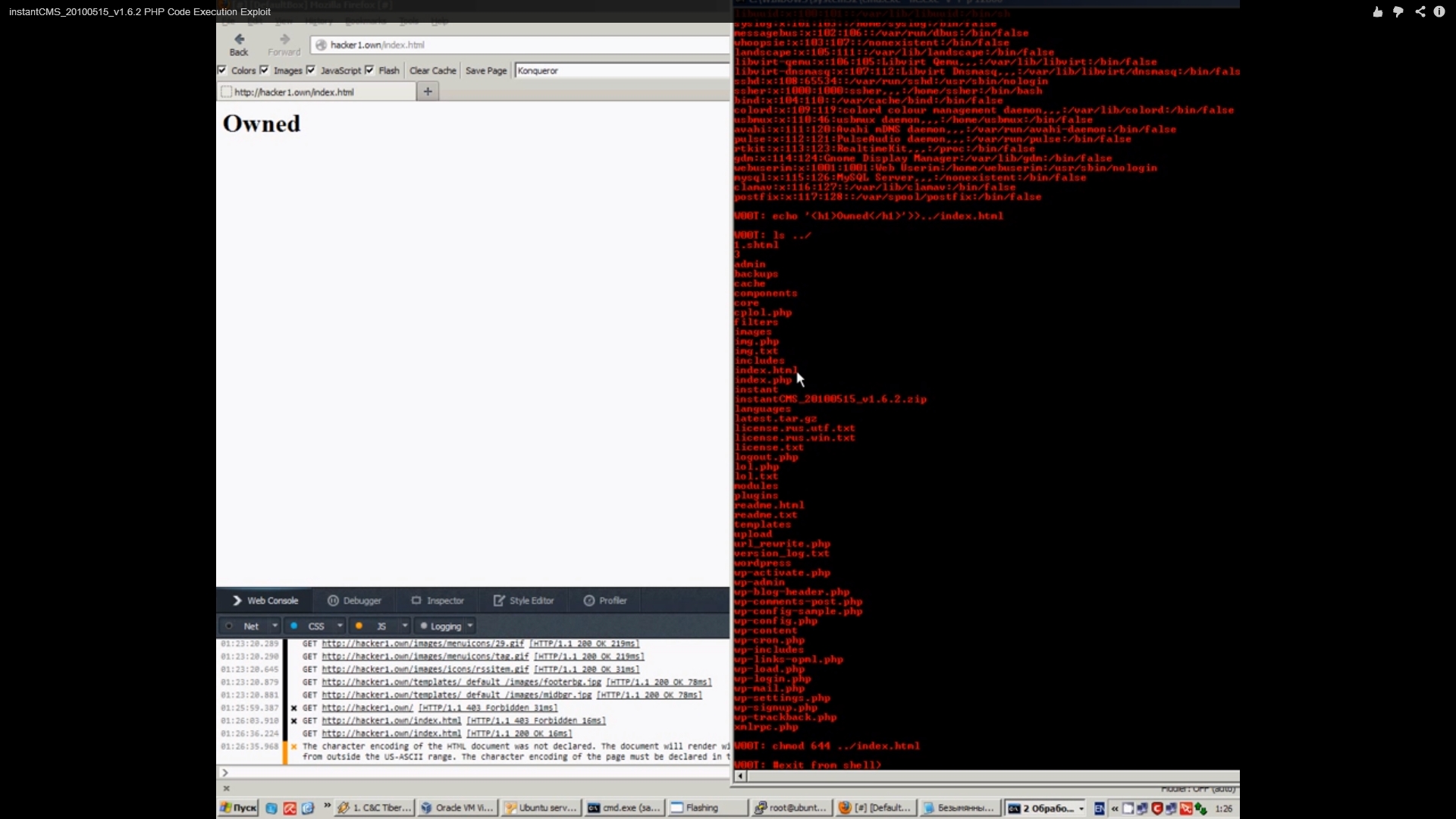

exescan.py -a <path to exe fileЮзаем базу exploit-db.com из командной строки

- Автор: s3my0n

- URL: bit.ly/w87YuA

- Система: *nix/win

Если ты являешься заядлым консольщиком, то наверняка каждый раз в поисках эксплойтов тебе было лениво открывать браузер и залазить на exploit-db.com. С появлением утилиты getsploits (кстати, написана она на Питоне) необходимость в этом отпала! Данная тулза может искать определенные сплойты/шелл-коды/описания сплойтов с помощью нескольких поисковых опций, а затем выводить описания и линки для всего найденного стаффа.

Основные опции утилиты:

-o: вывод результатов в файл;

-q: «тихий» режим работы;

-h: показать экран помощи.

Опции поиска:

--author: — автор эксплойта;

--platform: — платформа (выбор из 47 пунктов);

--type: тип сплойта (0 — любой, 2 — локальный, 3 — удаленный, 4 — шеллкод, 5 — описание, 6 — веб);

--osvdb: OSVDB-идентификатор сплойта;

--cve: CVE-идентификатор сплойта.

Примеры поиска различных эксплойтов:

getsploits.py -o linux_shellcode.txt --type shellcode

getsploits.py -o freebsd_x86-64_local.txt --platform 10

getsploits.py --author maxe vbulletinПоиск соседей сайта вместе с FindDomains

- Автор: Mesut Timur

- URL: code.google.com/p/finddomains/

- Система: *nix/win

FindDomains — это полезнейшая вещь для пентестеров. Данная прога представляет из себя многопоточный поисковый механизм, предназначенный для раскрытия доменных имен, сайтов и виртуальных хостов, которые могут быть расположены как на одном, так и на соседних IP-адресах (это расширит список потенциально уязвимых мест жертвы). Так как FindDomains работает в консоли, ты легко сможешь встроить ее в свою пентестерскую автоматизированную систему.

Утилита использует движок Bing’а, поэтому тебе необходимо получить идентификатор Bing Developers (binged.it/6Acq5) — что-то вроде «32AFB589D1C8B4FEC73D4BCB6EA0AD810E0FA2C7». Эту последовательность необходимо вставить в файл appid.txt, находящийся в корне папки программы.

Некоторые особенности утилиты:

- работает с первой 1000 результатов поиска Бинга;

- получение доменных имен с помощью DNS (помимо Бинга);

- многопоточность как при поиске, так и при работе с DNS;

- прекрасно работает с Mono (так что ты сможешь запустить утилиту и на своих любимых никсах).

Примеры использования поиска доменов для IP-адреса 1.2.3.4 и для домена:

FindDomains.exe 1.2.3.4

FindDomains.exe www.hotmail.com