Содержание статьи

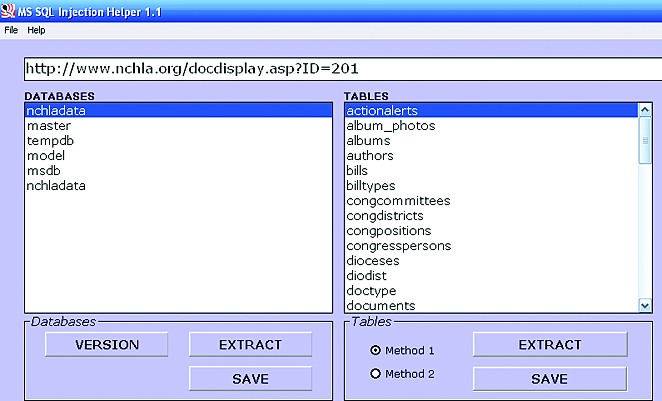

Легкие инъекции с MSSQL Injection Helper

MSSQL Injection Helper — это одна из множества утилит, предназначенных для работы с SQL-инъекциями. Однако основная ее особенность состоит в том, что она заточена исключительно под базы данных MSSQL. Такие утилиты не слишком часто встречаются в наше время, когда наиболее широкое распространение получили программы для раскрутки MySQL-инъекций. Возможности и особенности проги:

- поддержка всех последних версий Microsoft SQL Server;

- дружественный и интуитивно понятный GUI-интерфейс;

- легкое переключение между русским и английским языком;

- несколько методов перебора;

- извлечение имен баз, таблиц и столбцов;

- извлечение имени пользователя и версиибазы данных;

- дампинг всего и вся;

- использование таблиц для сохранения дампов в понятном виде;

- удобная сортировка колонок.

Начать работу с программой не просто, а очень просто! MSSQL Injection Helper не требует установки, так что распаковывай архив в любое удобное для тебя место на диске, вбивай в соответствующее поле URL уязвимого скрипта (например, site.com/script.asp?id=1) и начинай работу.

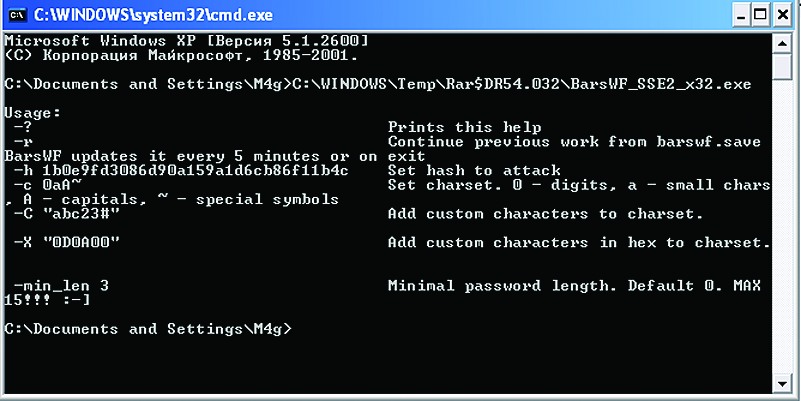

Самый быстрый MD5-крэкер в мире

URL: 3.14.by/ru/md5

Система: Windows

Мечтал ли ты во время брута MD5-хешей о заоблачной скорости вычислений и задействовании абсолютно всех ресурсов своего компьютера? Тогда специально для тебя спешу представить замечательный инструмент для взлома хешей BarsWF — World Fastest MD5 cracker. Как ты понял из названия, автор позиционирует свое творение как самый быстрый MD5-крякер в мире. В чём заключается его уникальность? Давай обратимся к плюсам и минусам проги:

- отличная поддержка многоядерных процессоров;

- версии для работы на видео- и центральном процессоре;

- работа в режиме командной строки;

- заточен исключительно под MD5;

- не имеет визуального интерфейса;

- позволяет брутить не более одного хеша одновременно.

А теперь немного фактов:

- Программа использует все ядра ЦП на полную. Тесты показали, что на Intel Core 2 Quad QX6700 (3,01 GHz) брутфорс выжимает около 200 миллионов паролей в секунду при использовании всех четырех ядер!

- Утилита замечательно работает с видеокартами Radeon: одна из ее версий использует технологию AMD BROOK, которая представляет собой аналог всем известной CUDA от NVidia.

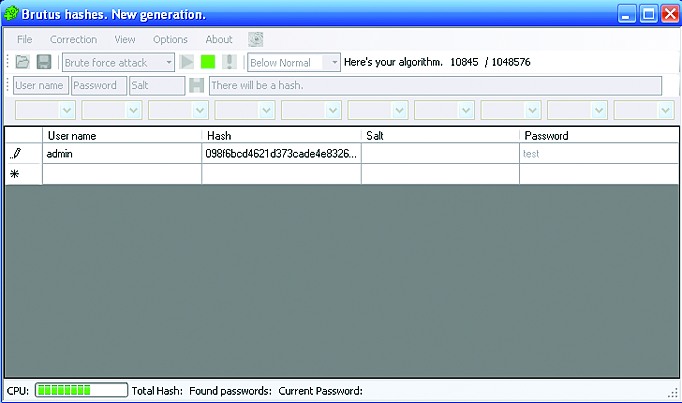

Определяем алгоритм генерации хеша

URL: bit.ly/vmJ2g8

Система: Windows

Наверняка тебе часто попадались хеши, алгоритм генерации которых был неизвестен. Вероятно, в таких случаях ты пытался узнать название движка, с которого был слит дамп базы данных, а затем потрошил его исходники на предмет этого самого алгоритма. Но что делать, если определить тип движка не удается, а расшифровать хеш хочется до безумия? Спешу тебя обрадовать! Замечательная программа «Brutus hashes. New generation» предоставляет прекрасную возможность для автоматического определения практически любого алгоритма хеширования! Автор изначально позиционировал свое творение как очередную программу для брутфорса, но в действительности, сам того не подозревая, накодил совершенно другую, уникальную и крайне полезную вещь. 🙂

А теперь сам алгоритм определения типа хеша:

- Регистрируемся на взломанном ресурсе.

- Ищем в доступном нам дампе хеш от известного пароля, введенного тобой при регистрации.

- Вводим полученную информацию в соответствующие поля программы.

- Жмем на восклицательный знак и ждем, когда определится тип хеша.

Кстати, ты можешь разработать собственный алго с помощью встроенного конструктора. Всего доступен 6 131 066 257 801 вариант.

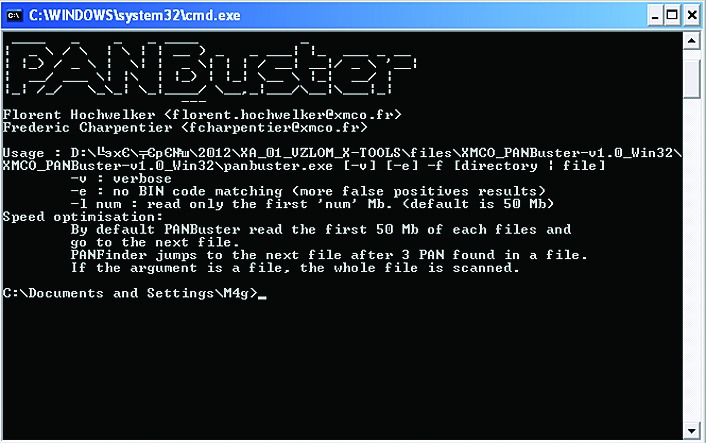

Аудит PCI DSS у тебя дома!

URL: www.xmco.fr/panbuster.html

Система: *nix/win/mac

PANBuster — это консольная утилита, предназначенная для поиска номеров кредитных карт, хранящихся в открытом виде в твоей (и не только) системе. Программа может быть крайне полезна для проведения аудита на соответствие требованиям стандарта PCI DSS, так как он строго-настрого запрещает хранить PAN (номер) карты в открытом виде. Таким образом, PANBuster будет не лишней для всех PCI QSA, системных администраторов, разработчиков, аудиторов и специалистов по расследованию инцидентов.

Особенности и функциональные возможности утилиты:

- полная поддержка Windows, Linux, Mac OS X;

- идентификация бренда карты (VISA, Mastercard, American Express, JCB, Discover, China Union);

- идентификация эмисионного банка (более 1000 BIN);

- обнаружение PAN в следующих БД и системах: MySQL, MSSQL (бэкап-файлы), PostgreSQL, Excel, VMware VMDK, Oracle (дампы);

- парсинг сжатых файлов прямо в памяти (.ZIP, .GZ, .TGZ);

- низкое количество ложных срабатываний.

Работать с прогой достаточно просто: запускаем ее из командной строки («./panbuster -f ../») и получаем отчет о том, где и какие данные были найдены (карта платежной системый такой-то в файле таком-то).

Пробивам screen-локи на дедиках

URL: bit.ly/vZbhcN

Система: Windows

Если ты хоть раз находил на раздачах хороший дедик, то вполне мог столкнуться с таким явлением, как screen-лок. Программы, предназначенные для этого, позволяют тебе видеть рабочий стол дедика, но в то же время блокируют любые действия, пока ты не введешь правильный пароль. Конечно, можно забить на приглянувшуюся тебе машинку, но есть и другой выход. Итак, встречаем DDMgr — удобный менеджер и пробиватель screen-локов для дедиков. Особенности и функциональные возможности программы:

- удобный интерфейс;

- пробивание большинства скринлоков;

- выбор автозагружаемой программы;

- возможность менять размеры окна;

- функции изменения порта, редиректа портов и подключения дисков;

- форсирование поддержки буфера обмена (даже если он выключен, прога заставит его работать);

Благодаря перечисленным функциям, DDMgr может пригодиться не только обычному пользователю, но и владельцу или продавцу целого парка дедиков. Самая главная особенность программы заключается в том, что она позволяет не только пробивать скринлоки, но и снимать множество других ограничений, мешающих твоей комфортной работе с удаленным компьютером.

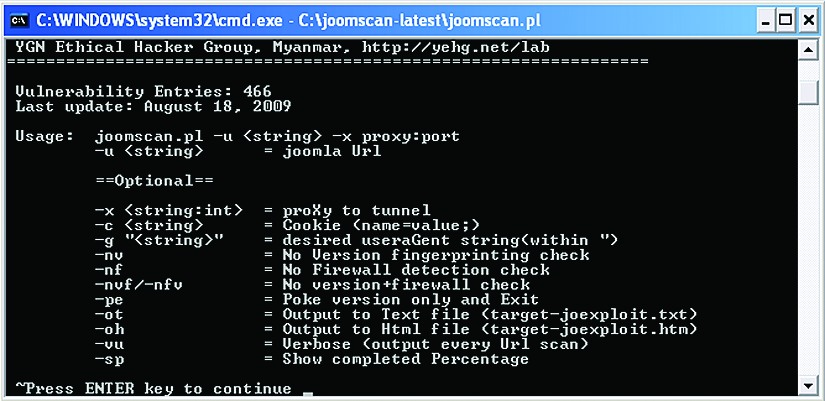

Сканер уязвимостей для Joomla!

URL: bit.ly/vDpEt8

Система: *nix/win

OWASP Joomla! Vulnerability Scanner — это один из самых популярных и культовых OWASP'овских проектов. Как ясно из названия, этот перловый скрипт представляет собой сканер уязвимостей для известнейшей CMS Joomla! Его база данных уже давно используется для вполне успешного развития множества сторонних онлайн- и офлайн-проектов. Однако мы не будем на них останавливаться и рассмотрим основные возможности и особенности самого сканера:

- определение версии движка;

- определение наиболее популярных WAF для Джумлы;

- огромная встроенная база данных для поиска уязвимостей Джумлы и ее компонентов;

- создание отчетов в HTML- и текстовом формате;

- автообновление сканера до последней версии;

- быстрая работа за счет отсутствия фаззера и наличия встроенной БД.

Сканер работает в интерактивном режиме и имеет подробный хелп, где описаны все его параметры. Пример запуска:

joomscan.pl -u http://joomla-site.com/ \

-x proxy:port

Есть масса дополнительных опций!

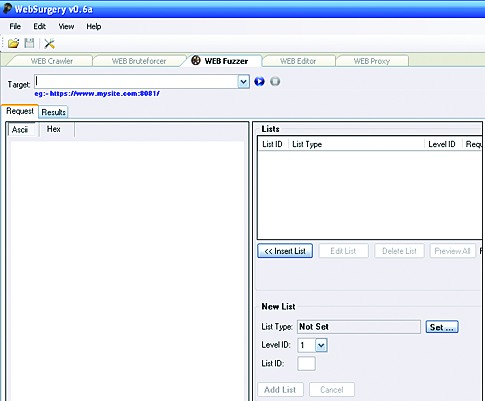

WebSurgery, или «все включено»

URL: bit.ly/lXxLkm

Система: Windows

В состав WebSurgery входят: веб-краулер, программа для брутфорса директорий и файлов, фаззер для продвинутой эксплуатации известных и неизвестных уязвимостей типа SQL-инъекция, тестер XSS, программа для брутфорса форм логина, детектор WAF, детектор уязвимых для DoS мест в системе и навороченный перехватчик трафика, которым твой браузер обменивается с веб-приложениями. Чтобы проиллюстрировать работу с комплексом, возьмем некий абстрактный PHP-скрипт vuln.php, уязвимый для слепой SQL-инъекции. Нам необходимо достать из БД MySQL MD5-хеш пользователя. Воспользуемся встроенным фаззером.

- Генерируем первый запрос (Initial Request):

GET /vuln.php?id= HTTP/1.1 HOST: 1.2.3.4 - С помощью встроенного лист-генератора (List Configuration) создаем два списка: первый — с номерами от 1 до 32 (по длине MD5-хеша), а второй — с валидными символами для брута.

- Создаем финальный запрос для брута:

GET /vuln.php?id=1+and+'${List_2}'= substring((select+password+from+admin+ limit+1),${List_1},1) HTTP/1.1 HOST: 1.2.3.4