Содержание статьи

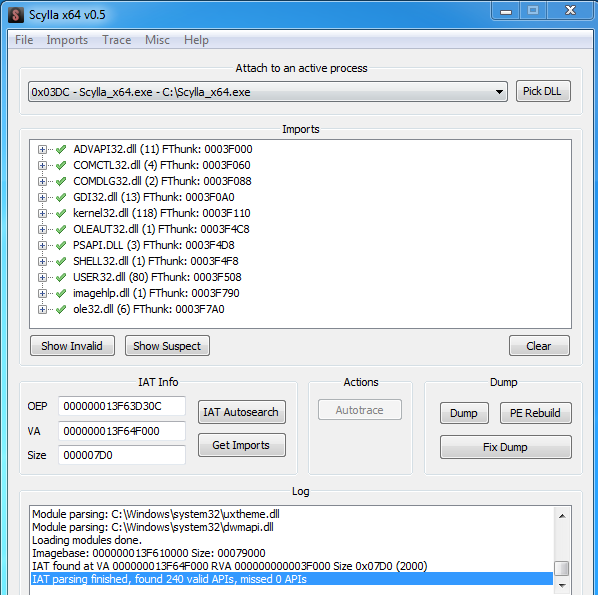

Восстанавливаем таблицу импортов

- Автор: NtQuery

- URL: https://github.com/NtQuery/Scylla

- Система: Windows

Warning!

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Scylla Imports Reconstruction — это утилита для восстановления таблицы импортов дампов. Инструмент из новых, но уже успел завоевать популярность. Как пишет сам автор, во всех программах для восстановления импорта (ImpRec, CHimpREC, Imports Fixer и так далее) есть недостатки, и он решил сделать свой инструмент, в котором их не будет. Особенности:

- встроенный дампер;

- редактирование PE-секций;

- редактирование кода;

- правка IAT и OEP;

- поддержка x86 и x64;

- полная поддержка юникода;

- поддержка плагинов (включая плагины от ImpRec);

- отлично работает на Windows 7.

Программа распространяется с открытыми исходными кодами. В качестве дизассемблера используется проект diStorm. Обрати внимание, что Windows XP x64 имеет некоторые баги в API, так что под этой ОС полностью восстановить на 100% правильную таблицу импорта невозможно. Разработчик вообще всяески рекомендует использовать в качестве рабочей системы Windows x64, под которой работает сам.

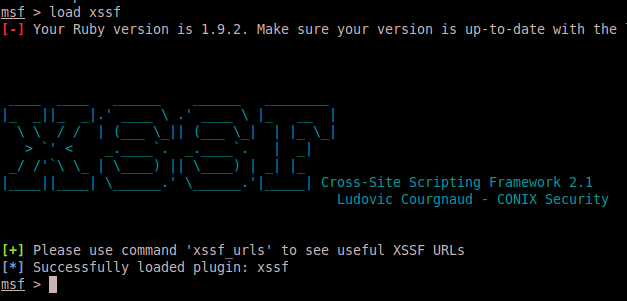

Эксплуатация XSS вместе с Metasploit

- Автор: Ludovic Courgnaud

- URL: code.google.com/p/xssf

- Система: Windows/Linux

The Cross-Site Scripting Framework (XSSF) — инструмент для эксплуатации XSS-уязвимостей более легким способом. Проект XSSF призван продемонстрировать реальную опасность XSS-уязвимостей, упрощая их эксплуатацию до простого выбора модулей атак. XSSF позволяет создать канал связи с целевым браузером (от XSS-уязвимости) для выполнения дальнейших действий. Программа реализована в виде модуля для Metasploit и тесно интегрирована с ним, но помимо этого она имеет и собственный веб-интерфейс, где отображается информация о проэксплуатированных целях:

- IP-адрес;

- название браузера;

- версия браузера;

- наличие cookie.

Благодаря интеграции с Metasploit Framework возможно легко запускать браузерные эксплойты из его состава через XSS-уязвимости. Также благодаря создаваемому XSSF Tunnel возможно действовать от сессии жертвы. Для запуска модуля необходима команда:

load xssf

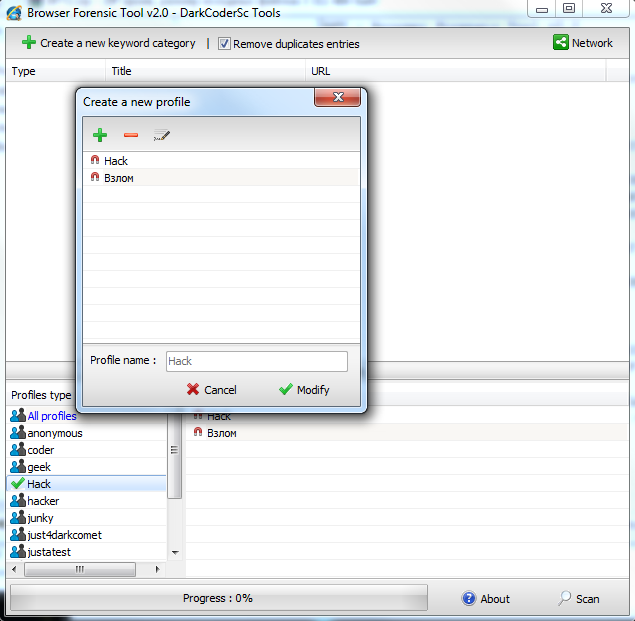

Я знаю, что ты делал в браузере

- Авторы: Jean-Pierre LESUEUR (DarkCoderSc)

- URL: www.darkcomet-rat.com/misctools.dc

- Система: Windows

Browser Forensic Tool — простой и очень мощный инструмент для извлечения информации о действиях пользователя из таких браузеров, как Internet Explorer, Google Chrome, Mozilla Firefox, RockMelt, Comodo Dragon и Opera, всего за несколько секунд. Сначала создается набор ключевых слов, по которым происходит поиск в истории браузера. Когда инструмент находит упоминание ключевого слова, он отображает URL и заголовок окна. Особенности:

- быстрое сканирование большинства известных браузеров;

- мультипоточность;

- управление профилями ключевых слов;

- сканирование архивов с историей;

- импорт/экспорт результатов в CSV-формат;

- статистика по использованию браузеров в системе.

Программа полностью асинхронна, так что никак не влияет на работу пользователя с браузером в процессе сканирования. Официальный сайт утилиты постоянно лежит, но ее легко найти на многочисленных зеркалах. Интересно, что разработчиком утилиты является создатель небезизвестной программы для скрытного удаленного управления DarkComet RAT Tool.

Извлечь аутентификационные данные из Windows

- Автор: Deesse Ka

- URL: http://code.google.com/p/quarkspwdump/

- Система: Windows

Quarks PwDump — новый инструмент с открытым кодом для сбора различных типов учетных данных из операционной системы Windows. На текущий момент программа позволяет извлекать следующие типы аутентификационных данных:

- NT/LM-хеши локальных пользователей + историю;

- NT/LM-хеши доменных пользователей + историю из NTDS.dit;

- кешированные доменные учетные данные;

- BitLocker-информацию, хранимую в NTDS.dit.

Это первый инструмент, который сочетает в себе уже известные техники и техники извлечения данных из BitLocker. Программа поддерживает для обработки форматы от John the Ripper и L0phtCrack. Также присутствует поддержка всех новых ОС из семейства Windows: XP/2003/Vista/7/2008/8. На текущий момент программа действует только с рабочей ОС, но обещают и поддержку извлечения аутентификационных данных офлайн с образов дисков.

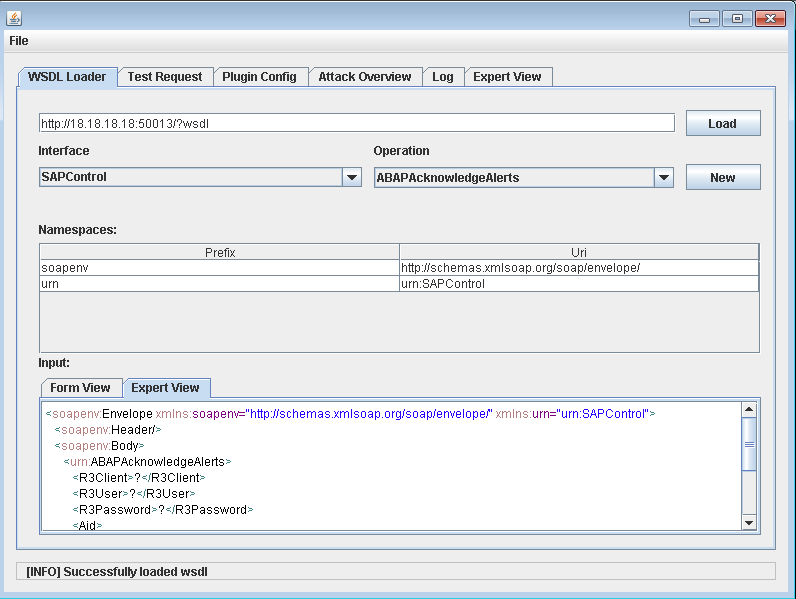

Проверяем веб-сервисы на стойкость

- Автор: Christian Mainka

- URL: sourceforge.net/projects/ws-attacker

- Система: Windows/Linux

WS-Attacker — модульный фреймворк, написанный на Java, для проведения тестов на проникновение через веб-сервисы. Программа на вход запрашивает путь до WSDL (Web Services Description Language) и извлекает из него всю полезную информацию для тестирования: методы с параметрами и так далее. Фреймворк является расширяемым с помощью плагинов и в своем составе по умолчанию имеет три плагина, реализующих следующие атаки:

- Signature Wrapping;

- SOAPAction Spoofing;

- WS-Addressing Spoofing.

По результатам работы плагинов программа сама отображает, какие методы и каким атакам подвержены. Помимо этого программа также способна в удобном виде отображать характеристики:

- интерфейсов;

- методов;

- запросов.

Программа позволяет автоматически и вручную (с нелегитимными данными) формировать запросы к веб-сервисам и просматривать ответы.

ОС для настоящих Anonymous

- Автор: Anonymous

- URL: https://tails.boum.org

- Система: Linux

Tails (The Amnesic Incognito Live System) — это Live DVD или Live USB операционная система, нацеленная на сохранение конфиденциальности и анонимности своего пользователя в сети Интернет независимо от того, где он находится и за чьим компьютером сидит. Никаких следов не останется, если вы не захотите обратного явно. Система базируется на Debian GNU / Linux. Tails распространяется с несколькими встроенными и заранее сконфигурированными в соответствии с требованиями безопасности приложениями: веб-браузером, клиентом мгновенных сообщений, почтовым клиентом, офисным пакетом, редактором изображения и звуков и так далее.

В первую очередь при своей работе Tails опирается на анонимную сеть Tor: все программное обеспечение настроено на подключение через Tor, и прямые (не анонимные) соединения блокируются. Tails при своей работе абсолютно не использует жесткий диск компьютера, на котором работает, — вся обработка данных происходит только в оперативной памяти, которая очищается после выключения компьютера.

Также система использует большое количество криптографических тулз, среди которых LUKS, HTTPS Everywhere, OpenPGP, OTR и Nautilus Wipe.

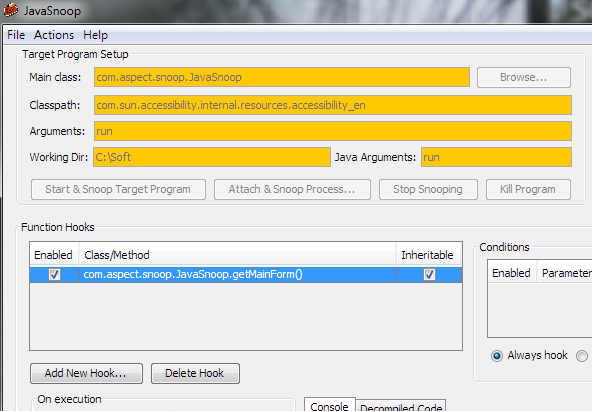

Шпионим за программами на Java

- Автор: Arshan Dabirsiaghi

- URL: code.google.com/p/javasnoop

- Система: Windows/Linux

JavaSnoop — программа, предназначенная для анализа Java-приложений. Программа впервые была представлена на конференции Black Hat 2010 компанией Aspect Security. Программа производит статическую, динамическую инструментацию Java-приложения с целью анализа/модификации работы программы при начале ее работы или после присоединения к уже запущенной программе, при этом не требуется исходных кодов. Взаимодействие с Jad позволяет сразу смотреть декомпилированный код приложения. Утилита позволяет реализовать несколько полезных техник, в том числе:

- перехват любых методов в виртуальной машине;

- изменение параметров и возвращаемых значений;

- внедрение произвольного кода в любой метод;

- просмотр еще не сериализованных данных.

Для перехвата методов имеет гибкий фильтр и просмотрщик классов и методов приложения. У программы приятный и понятный GUI-интерфейс, результаты работы можно выводить как в консоль приложения, так и в отдельный файл для дальнейшего анализа.