Компании Novetta, «Лаборатория Касперского», AlienVault и Symantec рассказали о проведении совместной операции «Блокбастер» (Operation Blockbuster), направленной на пресечение деятельности группы хакеров Lazarus. По данным специалистов, именно эта группа несет ответственность за разрушительную атаку на кинокомпанию Sony Pictures Entertainment в 2014 году. Теперь группе Lazarus также приписывают атаки на банки Сеула, СМИ и вооруженные силы Южной Кореи.

По данным специалистов, группа Lazarus существует уже много лет, впервые хакеры проявили активность в 2007-2009 годах. За прошедшее с тех пор время злоумышленники создали более 45 семейств разнообразной малвари, успели «проявить себя» в сфере кибершпионажа, а также в атаках, направленных на уничтожение данных и выведение из строя самых разных систем.

«Лаборатория Касперского» сообщает, что в 2014 году, в ходе атаки на Sony Pictures Entertainment было использовано вредоносное ПО Destover. Анализ образцов этой малвари показал, что Destover схож с другими семействами вредоносного ПО, которые использовались в различных кампаниях кибершпионажа и киберсаботажа, нацеленных на финансовые организации, СМИ и производственные компании. Был сделан вывод, что группа Lazarus существует давно, так как самые ранние версии их вредоносов относятся к 2009 году (по другим данным, к 2007 году).

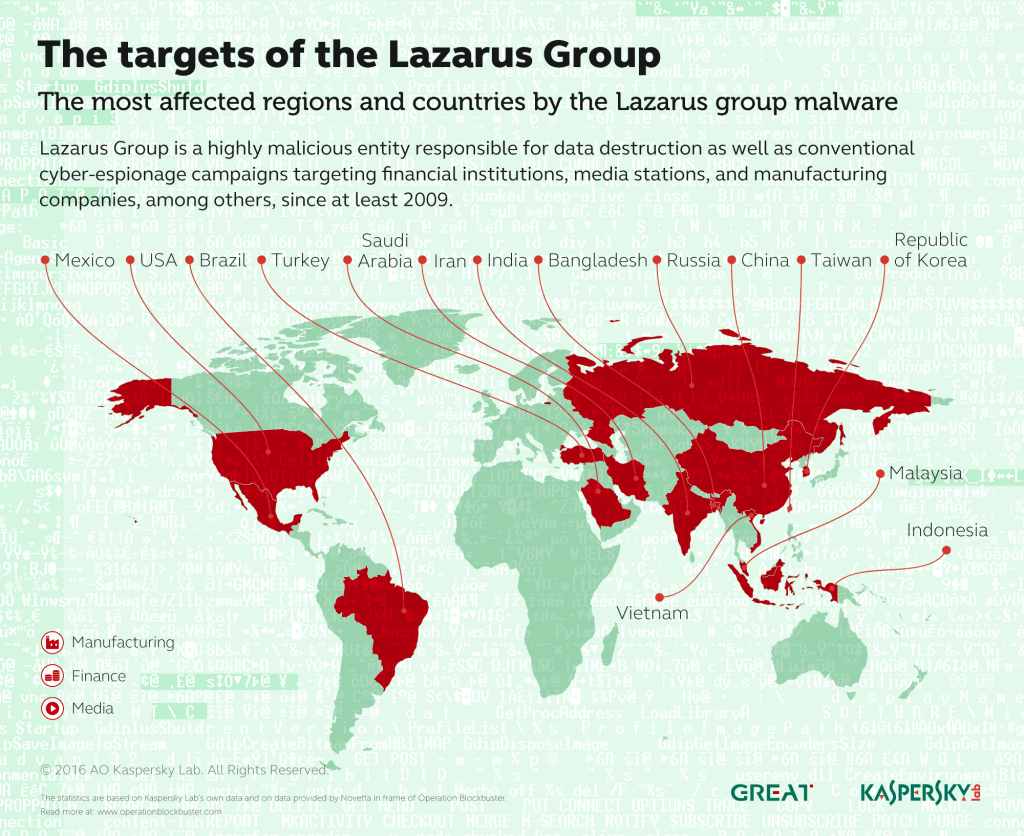

Хакеров из группы Lazarus теперь также удалось связать с вредоносом DarkSeoul, который атаковал сеульские банки, радио и телевидение, а также с кибератакой Operation Troy, нацеленной на вооруженные силы, СМИ, авиакосмическую промышленность и финансовые организации Южной Кореи. В результате деятельности малвари, созданной Lazarus, также пострадали Тайвань, Бразилия, Мексика, Саудовская Аравия, Турция, Иран, Индия, Россия, Индонезия, Малайзия и Вьетнам.

Связать все эти случаи в единую картину удалось благодаря тому, что Lazarus используют один и тот же вредоносный код по нескольку раз, включая уже применявшиеся фрагменты в новые образцы вредоносов. Кроме того, дропперы злоумышленников почти всегда содержали защищенные паролем ZIP-архивы, в которых хранились пейлоуды. Пароль для этих архивов, замеченных в различных вредоносных кампаниях, всегда был одним и тем же. Очевидно, пароль должен был защитить данные от выгрузки и последующего анализа, но на деле именно он помог экспертам выйти на след группировки и понять, что Lazarus стоят за многими сходными по методам проведения атаками. Также впоследствии удалось заметить, что Lazarus используют одни и те же техники для заметания следов и чтобы избежать обнаружения антивирусными программами.

Эксперты сообщают, что на сегодняшний день группа Lazarus по-прежнему активна, и хакеры работают в часовых поясах GMT+8 и GMT+9.

«Эта группа обладает всеми необходимыми навыками и решимостью для осуществления операций кибершпионажа, в ходе которых они похищают данные и наносят ущерб [жертвам]. Все это, в сочетании с техниками дезинформирования и обмана, помогло атакующим осуществить ряд успешных операций за последние несколько лет», – пишет Джейми Бласко (Jaime Blasco), ведущий исследователь AlienVault.

«Атаки, выводящие из строя целые IT-инфраструктуры организаций, происходят все чаще и становятся крайне эффективным кибероружием в руках злоумышленников. Возможность прекратить работу одновременно тысяч компьютеров путем нажатия всего лишь одной кнопки дает большие преимущества организаторам кибератак, чьей целью является нанесение физического вреда конкретному предприятию. А использование подобных атак в совокупности с физическим оружием и вовсе способно парализовать инфраструктуру целой страны – и подобный сценарий гораздо реалистичнее, чем нам может казаться. Именно поэтому вместе с другими представителями индустрии мы наносим удар по этой угрозе и стоящей за ней группировке, использующей столь разрушительные методы», – поясняет Хуан Герреро, антивирусный эксперт «Лаборатории Касперского».

Подробные аналитические отчеты об операции «Блокбастер» можно найти на официальных сайтах компаний: «Лаборатория Касперского», Symantec, Novetta и AlienVault. Также о результатах исследования деятельности кибергруппировки Lazarus можно почитать на сайте операции: OperationBlockbuster.com.