Издание The Intercept обнародовало новые документы из архива Сноудена, и бумаги стали еще одним доказательством того, что хакеры из группы The Shadow Brokers действительно сумели похитить кибероружие АНБ и выложили в интернет часть дампа.

13 августа группа The Shadow Brokers опубликовала в сети официальное заявление. Хакеры утверждали, что взломали хак-группу Equation Group и теперь готовы продать «кибероружие АНБ» посредством аукциона (дело в том, что группу Equation Group давно связывают со спецслужбами). Чтобы доказать серьезность своих намерений, хакеры опубликовали ряд скриншотов и два защищенных паролями архива, содержащие различные файлы Equation Group. Пароль был представлен лишь для одного из архивов, который является «бесплатным демо». Пароль от второго архива получит победитель аукциона, который устроили The Shadow Brokers.

Правила торгов просты: нужно отправлять деньги на биткоин-кошелек группы. Выигрывает тот, чья ставка окажется самой высокой, и победитель будет только один. Остальным участникам аукциона деньги не вернут. При этом хакеры заявили, что если суммарно будет собрано более миллиона биткоинов (примерно 568 миллионов долларов), в качестве жеста доброй воли и благодарности всем участникам торгов, файлы Equation Group будут опубликованы бесплатно и для всех. Дату окончанию аукциона хакеры не называют, вместо этого они планируют действовать по ситуации.

Напомню, что на прошлой неделе ряд компаний и частных экспертов подтвердили, что информация, которую опубликовали The Shadow Brokers, подлинная. Так, эксперты «Лаборатории Касперского» проверили дамп и сообщили, что файлы действительно имеют прямое отношение к хакерской группе Equation Group. Компании Cisco и Fortinet, в свою очередь, признали эксплоиты из дампа настоящими и работоспособными, и сообщили, что один из хакерских инструментов использовал 0-day уязвимость для атак. Также о легитимности файлов говорили бывшие сотрудники АНБ TAO.

Теперь еще одно подтверждение подлинности опубликованных файлов представили журналисты издания The Intercept. Издание обнародовало очередную порцию «документов Сноудена», в бумагах фигурируют те же самые инструменты, которые неделю назад стали достоянием общественности благодаря The Shadow Brokers.

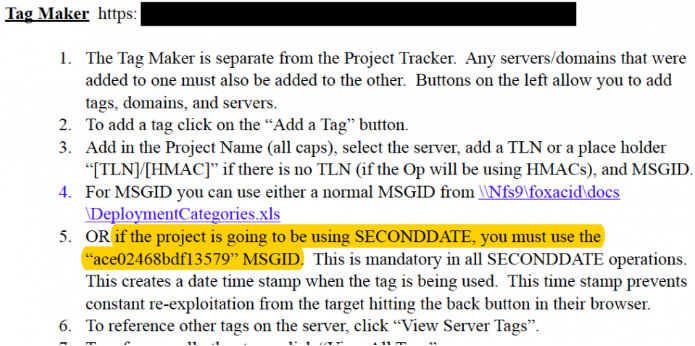

В частности, в документах фигурирует инструмент под названием SECONDDATE. Данная утилита позволяет осуществить man-in-the-middle атаку на пользователя и незаметно перенаправить его на сервер, подконтрольный АНБ (FOXACID), где жертву уже поджидает малварь. Опубликованное руководство АНБ гласит, что SECONDDATE надлежит использовать с MSGID идентификатором ace02468bdf13579.

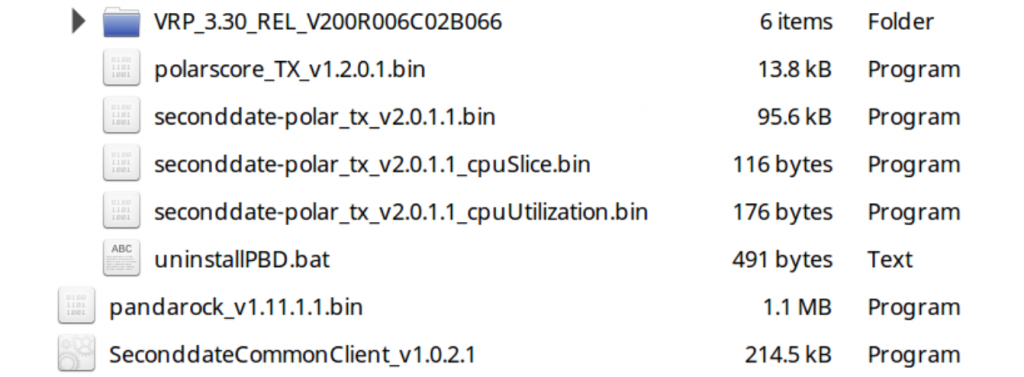

Файлы, связанные с SECONDDATE (включая SecondDate-3021.exe) и данный ID присутствуют в дампе The Shadow Brokers, смотри скриншот ниже, а также самую верхнюю иллюстрацию.

Упоминания FOXACID уже встречались в документах Сноудена. Согласно новым данным (хотя стоит помнить о том, что бумаги Сноудена датированы 2010 годом), обычно роль FOXACID играет машина под управлением Windows Server 2003, доступная из интернета.

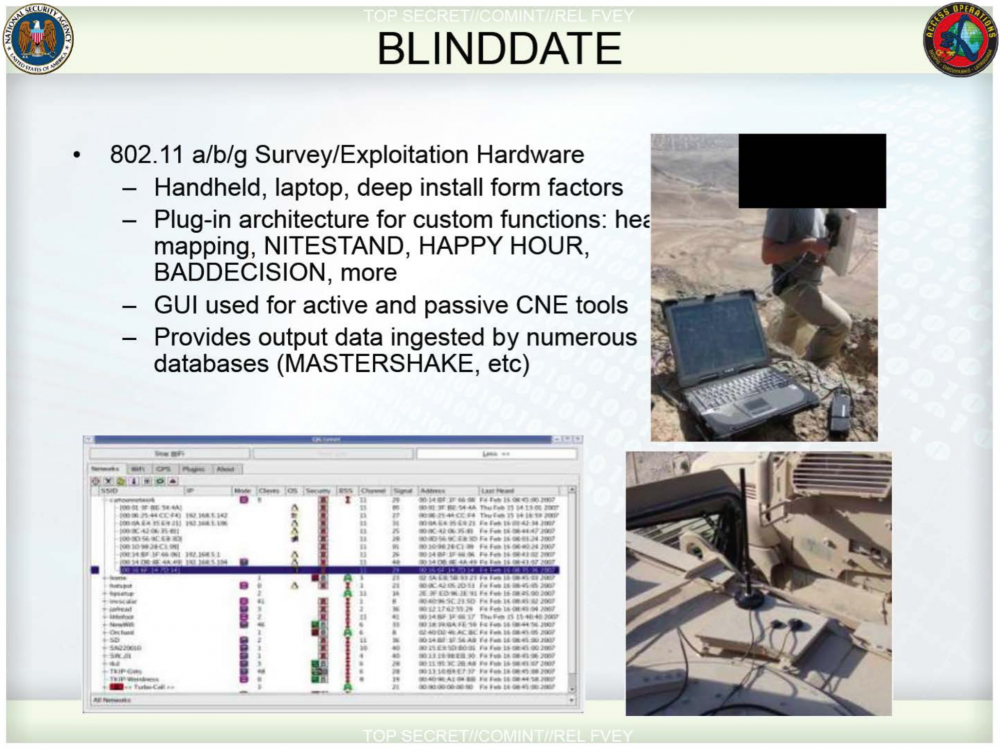

Компонент SECONDDATE, в свою очередь, является частью системы BADDECISION, которая используется для атак на Wi-Fi-сети (802.11). Данное решение может обойти WPA и WPA2 шифрование и интегрировано с такими опенсорсными инструментами как Wireshark и Nmap. Для организации таких man-in-the-middle атак АНБ использует кастомную «железку» BLINDDATE, которая позволяет перехватывать беспроводной трафик, а затем в ход идут инструменты SECONDDATE, HAPPY HOUR, NITESTAND и так далее.

Согласно документам Сноудена и данным The Intercept, данные средства применялись АНБ для атак на Национальную телекомуникационную корпорацию Пакистана и главных провайдеров Ливана.