В минувшие выходные весь мир взбудоражило известие о том, что хакеры из группы The Shadow Brokers (о которой ранее никто не слышал) якобы взломали другую хак-группу, Equation Group, напрямую связанную с АНБ. Злоумышленники устроили аукцион по продаже «кибероружия спецслужб» и уверены, что смогут собрать более 1 000 000 биткоинов (около 568 млн долларов). О ситуации у себя в Twitter подобно высказался Эдвард Сноуден. А эксперты «Лаборатории Касперского», тем временем, проанализировали доступную часть дампа и сообщили, что опубликованные файлы действительно связаны с группой Equation Group.

1) АНБ отслеживает и атакует C&C серверы малвари, эта практика называется Computer Network Exploitation (CCNE). Так же поступают и наши конкуренты.

2) Зачастую АНБ годами остается незамеченным на C&C серверах и ORB-ах (прокси хопах) правительственных хакеров. Так мы следим за их операциями.

3) Именно так мы похищаем хакерские инструменты конкурентов и реверс-инженерим их, чтобы создать так называемые «fingerprints», которые помогут нам отслеживать их в будущем.

4) Вот что интересно: АНБ — не волшебники. Наши конкуренты поступают с нами точно так же, и порой им сопутствует успех.

5) Зная об этом, хакерам АНБ (TAO) приказывают не оставлять свои хакерские тулзы (бинарники) на серверах после операций. Но люди ленивы.

6) В чем новость? То, что промежуточные серверы АНБ подвергаются аткам конкурентов – не ново. Конкуренты, публично демонстрирующие, что они сделали – это ново.

7) Почему они так поступили? Никто не знает, но я подозреваю, что это дело скорее по части дипломатии, а не разведки, особенно в свете эскалации, вызванной хаком DNC.

8) Косвенные улики и здравый смысл указывают на то, что ответственность лежит на России. И вот почему это так примечательно.

9) Данная утечка – это, скорее всего, предупреждение, что некто может доказать, что США ответственны за любые атаки, которые осуществлялись с данного сервера.

10) Этот [инцидент] может иметь далеко идущие внешнеполитические последствия. Особенно если какие-либо из этих операций затрагивали союзников США.

11) Особенно если какие-либо операции были связаны с выборами.

12) Соответственно, всё это может быть попыткой повлиять на мнение тех, кто принимает решения, когда они уже обдумывали жесткий ответ на взлом DNC.

13) TL;DR: похоже, с помощью данной утечки кто-то посылает сообщение, что эскалация этой игры в обличителей может закончиться очень плохо».

Сноуден говорит о том, что западная пресса и спецслужбы почти открытым текстом обвиняют во взломе Национального комитета Демократической партии США (DNC) российских правительственных хакеров. Обнародовавшего информацию DNC хакера, Guccifer 2.0, считают фейком и личностью, созданной российскими спецслужбами, в попытке замести следы и дезориентировать экспертов.

Но пока в сети обсуждают последствия действий The Shadow Brokers и их возможные мотивы, эксперты по информационной безопасности изучают опубликованные хакерами материалы. Напомню, что The Shadow Brokers обнародовали два защищенных архива с данными, к одному из которых был приложен пароль. Эту часть дампа хакеры предъявили общественности в качестве доказательства взлома.

Эксперты «Лаборатории Касперского» пишут, что доступный архив содержит около 300 МБ данных, среди которых присутствуют эксплоиты для брандмауэров, различные инструменты и скрипты, под кодовыми названиями BANANAUSURPER, BLATSTING, BUZZDIRECTION и так далее. Возраст большинства файлов – три года, последние изменения датированы октябрем 2013 года.

Тогда как другие исследователи уже тестируют представленные эксплоиты и сообщают о положительных результатах, «Лаборатория Касперского» попыталась установить, связаны ли опубликованные файлы с группировкой Equation Group, как было заявлено. Так как в 2015 году эксперты «Лаборатории» обнаружили Equation Group первыми, это вполне логичный шаг.

«Хотя мы не можем строить догадки относительно личностей взломщиков и их мотивации, равно как и о происхождении этого “краденного клада”, мы может заявить, что несколько сотен инструментов из этого дампа тесно связаны с нашими прошлыми находками, относившимися к Equation Group», — сообщают исследователи.

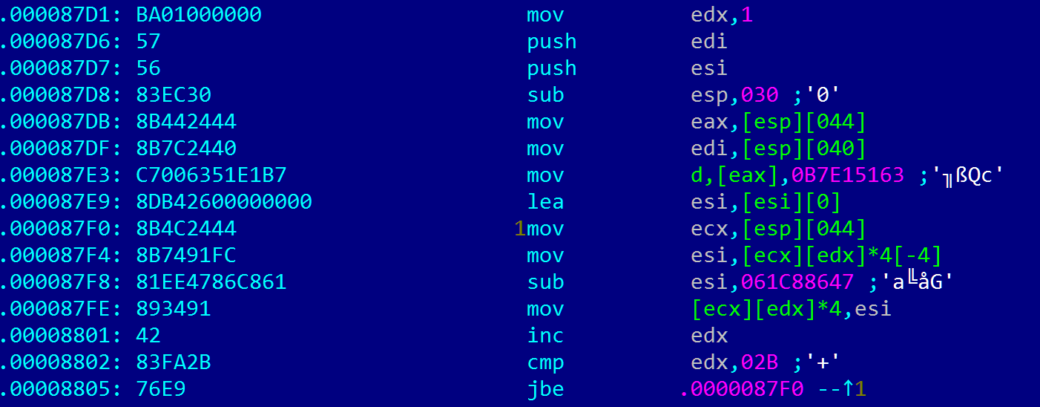

Специалисты «Лаборатории Касперского» отмечают, что имплементация алгоритма RC5/6, которую применяла Equation Group, была очень характерной и ее сложно с чем-либо перепутать. В опубликованных The Shadow Brokers файлах эксперты обнаружили именно эту имплементацию, что, по их мнению, вряд ли может быть простым совпадением.

«Хотя The Shadow Brokers заявили, что данные связаны с Equation Group, они не предоставили никаких технических доказательств своих слов. Крайне специфическая криптоимплементация доказывает подлинность их заявлений», — резюмируют эксперты.

С подробностями проведенного анализа можно ознакомиться здесь.