Содержание статьи

Сегодня мы поговорим о резервном копировании в Windows. Не подумай, мы вовсе не собираемся уныло обозревать очередную программу, сервис или устройство для создания резервных копий! Совсем наоборот: мы рассмотрим механизм, который уже встроен и по умолчанию активирован во всех версиях Windows начиная с Windows 8, и попытаемся понять, можно ли использовать этот механизм для взлома. В качестве бонуса взломаем OneDrive и получим доступ к онлайновой учетной записи Microsoft Account. Поехали!

Как взламывают бэкапы Apple

Как взламывают бэкапы Android

Как взламывают бэкапы BlackBerry

Признаться, традиционные материалы о резервном копировании в Windows навевают на меня жуткую тоску еще до того, как я открою текст. Да, данные надо копировать (зевок). Да, это желательно делать регулярно (уже сводит скулы). И да, почти никто этим на самом деле не занимается. И не будет — до тех пор, пока для активации резервного копирования требуются хоть какие-то телодвижения.

В Apple поняли это первыми и встроили в iOS прекрасный механизм резервного копирования, который поддерживает актуальную копию данных устройства в облаке iCloud. Потерял, заменил iPhone или iPad? Авторизуйся со своим Apple ID, и система сама скачает и восстановит актуальные данные. Ничего не надо настраивать вручную, все работает само по себе. И это прекрасно.

В Windows так сделать долгое время не получалось. Но в один прекрасный момент — с выходом восьмой версии системы — в компании Microsoft наконец решили, что пора это исправить. Как мы помним, именно в Windows 8 для ПК появился режим Metro, который у большинства пользователей ассоциируется с плиточным интерфейсом. На самом же деле Metro было вовсе не о плитках. Именно в восьмой версии системы, а вовсе не в «десятке» Microsoft впервые использовали идеологию универсальных приложений — программ, которые скачивались и устанавливались из магазина Microsoft, привязывались к учетной записи Microsoft Account и с разрешения разработчиков могли запускаться как на стационарных компьютерах, так и на планшетах с архитектурой x86 или ARM и даже на телефонах под управлением Windows Phone.

Позвольте, но при чем здесь резервные копии?

А резервные копии здесь совсем рядом. Именно в восьмой версии системы (как полноценной десктопной Windows, так и урезанной планшетной Windows RT и телефонной Windows Phone) появилась возможность автоматически создавать и поддерживать резервные копии данных как всего устройства в целом, так и отдельных приложений. Все, что для этого требуется, — использовать для входа в систему не локальную учетную запись Windows (традиционные логин и пароль), а учетную запись Microsoft Account (email и пароль). Эта особенность предоставит хакеру целый ряд возможностей — например, можно попробовать взломать пароль от облачной учетной записи пользователя атакой на хеш от Microsoft Account, который сохраняется на компьютере пользователя (об этом — ниже).

Разумеется, возможность создания резервных копий никуда не делась и в Windows 10, при этом данные совместимы снизу вверх: резервную копию, созданную на компьютере или телефоне под управлением восьмой версии Windows, можно запросто и без особых проблем восстановить на десктопе или смартфоне на «десятке».

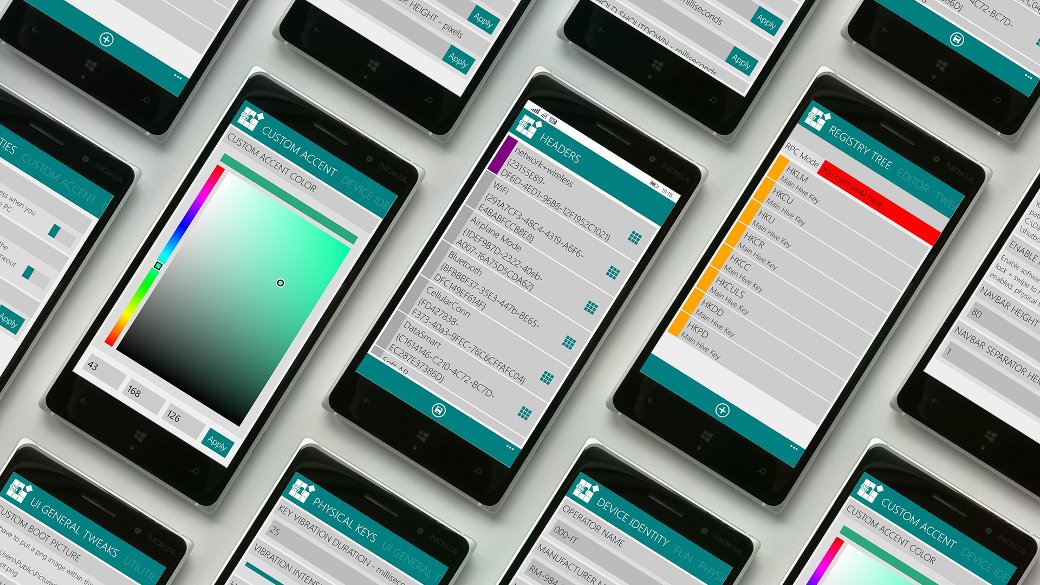

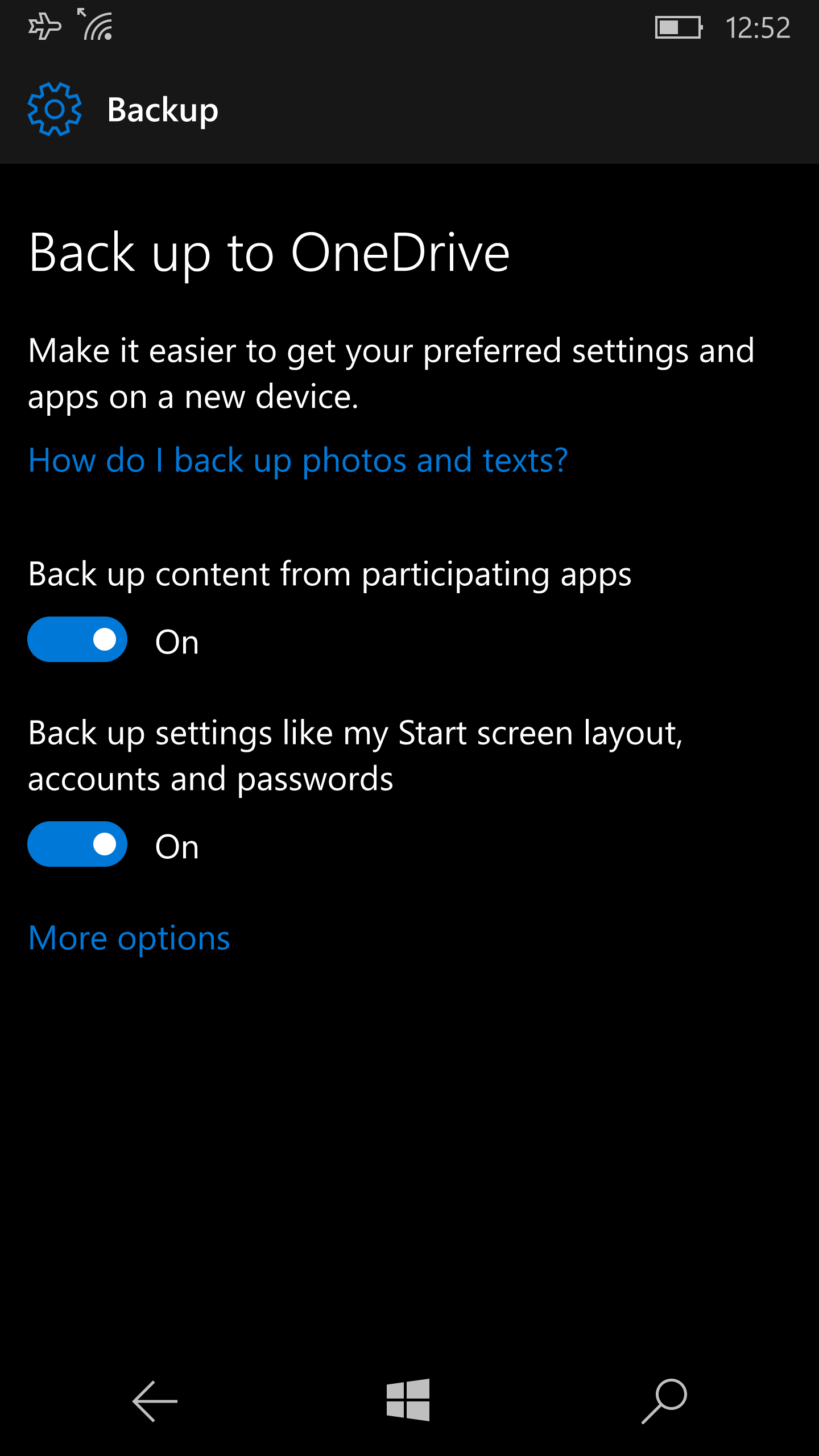

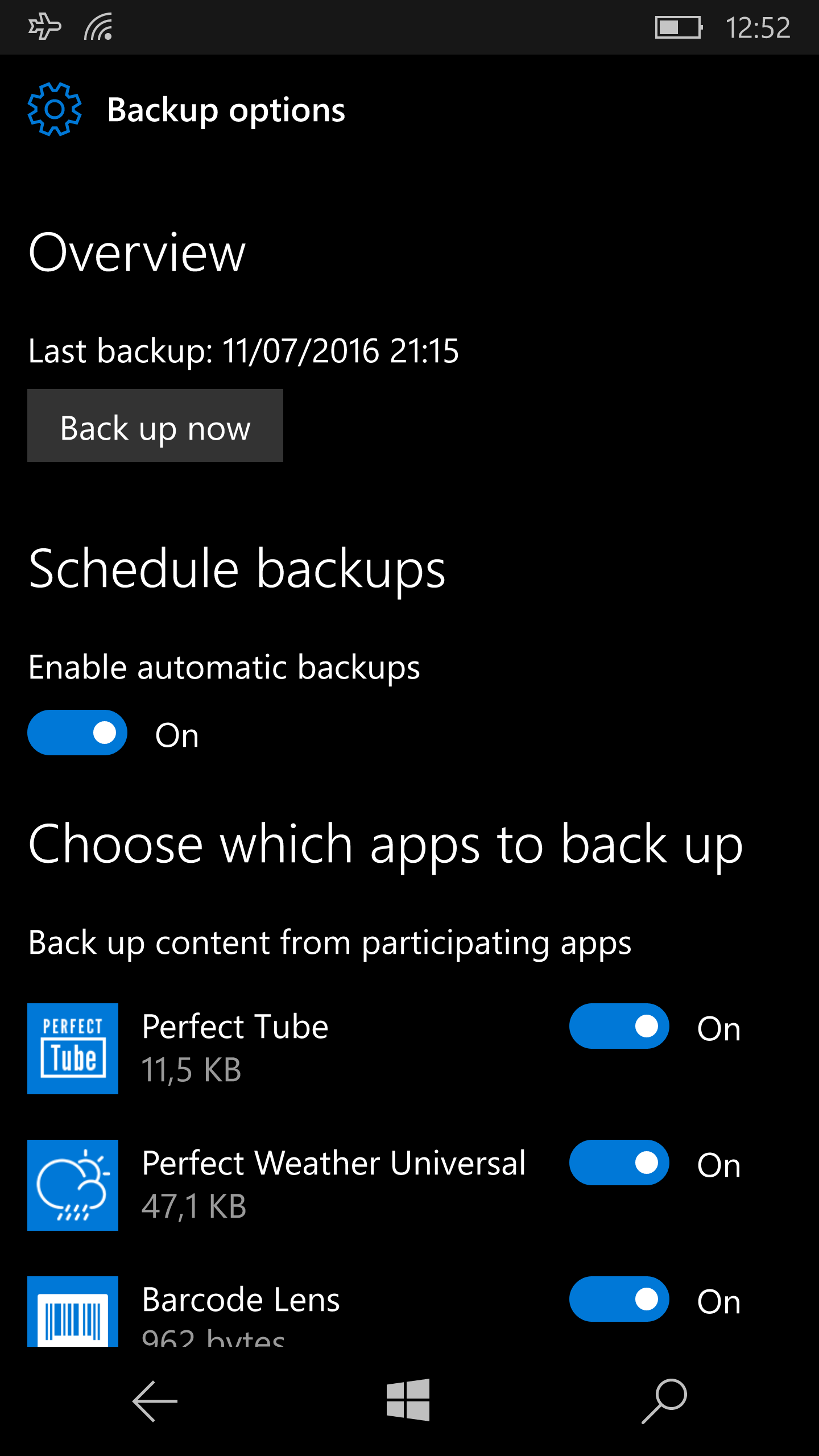

Вот так это выглядит в Windows 10 Mobile:

|

|

|

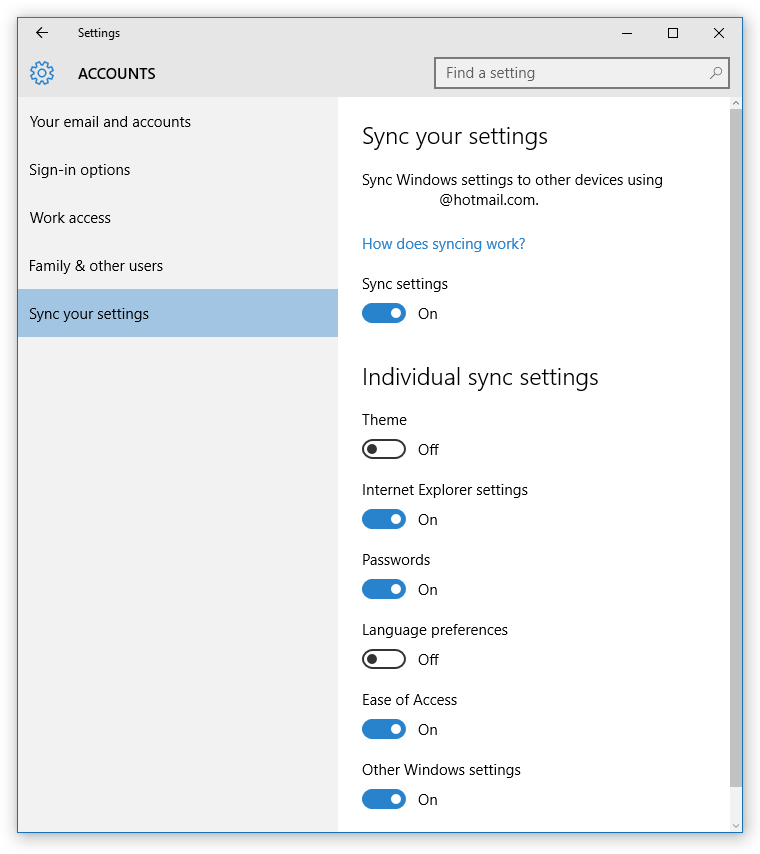

А вот так — на десктопе:

Минуточку! Ведь на скриншоте с десктопа мы видим настройки синхронизации, а вовсе не резервного копирования? А что тогда в Settings → Update and Security → Backup? Как ни странно, резервное копирование настроек системы, паролей в браузере Edge и Internet Explorer, списка приложений, настроек стартового меню или плиток на планшете — все это сохраняется в облаке OneDrive именно через настройки синхронизации. Посмотреть, какие именно устройства сохраняют свои резервные копии в облако, можно через веб-интерфейс OneDrive.

Как видишь, год назад у меня в облаке была парочка телефонов, ноутбук и планшет под управлением Windows RT. Сейчас парк устройств сменился, но принцип остался прежним.

Так, а где тут данные приложений? А здесь начинается самое интересное. Данные приложений, установленных из магазина Microsoft (универсальных приложений и более старых программ с идеологией Metro), сохраняются в облако OneDrive автоматически по мере их использования (разумеется, если разрешена синхронизация для десктопов и не запрещена для устройств Windows Phone / Windows 10 Mobile). Удалил приложение, установил его заново — данные автоматически подтянулись из облака, включая в том числе и маркеры аутентификации (скажем, заново вводить логин и пароль от сервиса Feedly в моем любимом новостном клиенте INI Reader после переустановки не приходится — я сразу попадаю на стартовый экран с моей лентой новостей).

Попытаться вытащить эти данные из облака — наша задача. Но для начала нам потребуется получить доступ к облачному хранилищу пользователя — OneDrive.

Получаем доступ к OneDrive

Для доступа к OneDrive нам потребуется указать адрес электронной почты пользователя (@hotmail.com, @live.com или @outlook.com) и его пароль. И если с первым проблем обычно никаких, то ломиться с подбором паролей в онлайновый сервис было бы в корне неправильно.

К счастью, в лобовой атаке нет никакой необходимости. Все, что нам потребуется для доступа в облако, — это компьютер пользователя, в качестве логина в котором использовалась учетная запись Microsoft Account. Компьютер можно выключенный. С этого компьютера нам нужно будет извлечь хеш пароля от учетной записи пользователя и провести атаку в попытке восстановить оригинальный текстовый пароль, который и будет использоваться для логина в OneDrive.

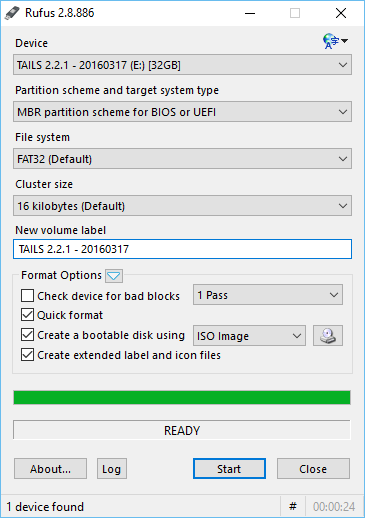

Итак, что нам для этого потребуется? В первую очередь нам нужно загрузить компьютер с флешки, на которую записана среда Windows PE или что-то на основе Linux. Создать такую флешку можно самостоятельно с помощью Rufus, а можно воспользоваться готовым решением класса Elcomsoft System Recovery.

Xakep #211. Когда «Окна» смотрят в тебя

При использовании бесплатного Rufus тебе потребуется загрузочный образ Windows PE, скачать который можно, например, с сайта Microsoft. Не забудь записать на ту же флешку утилиту для извлечения хешей паролей к учетным записям — к примеру, Pwdump.

Если же ты создаешь загрузочную флешку на базе Linux, то с извлечением хешей паролей помогут creddump или ophcrack.

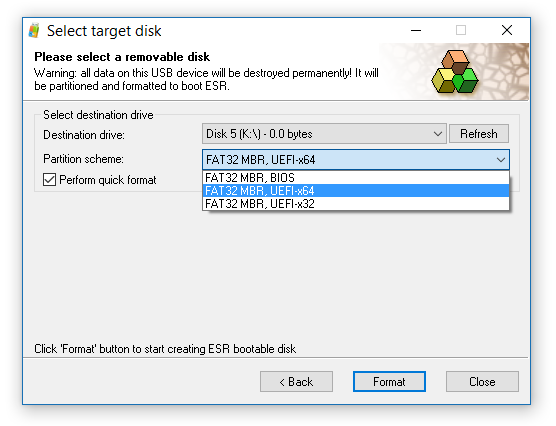

Мы же для удобства воспользуемся Elcomsoft System Recovery. Первый шаг — создание загрузочной флешки (здесь важно указать правильный тип загрузчика; доступные варианты — 32-разрядный BIOS и 32- и 64-разрядный UEFI. Для большинства систем сгодится последний вариант. Для планшетов с Windows — второй, с 32-битным UEFI. Наконец, для старых систем, в которых есть режим совместимости с BIOS, можно использовать вариант с BIOS.

Дальше нужно перегрузить компьютер, зайти в настройки BIOS/UEFI и сделать две вещи: изменить порядок загрузки (так, чтобы компьютер грузился с флешки, а не с жесткого диска) и отключить Secure Boot, если он включен.

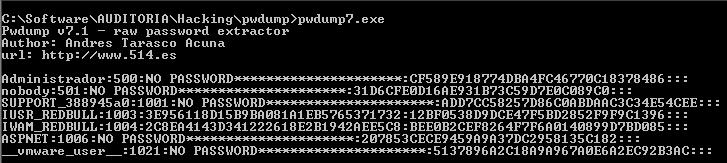

Загружаем образ Elcomsoft System Recovery (или созданный Rufus’ом загрузочный образ). В случае с Elcomsoft нужная утилита запустится автоматически. При работе с самостоятельно созданной флешкой тебе придется активировать режим командной строки и запустить Pwdump. Нас интересует база данных SAM:

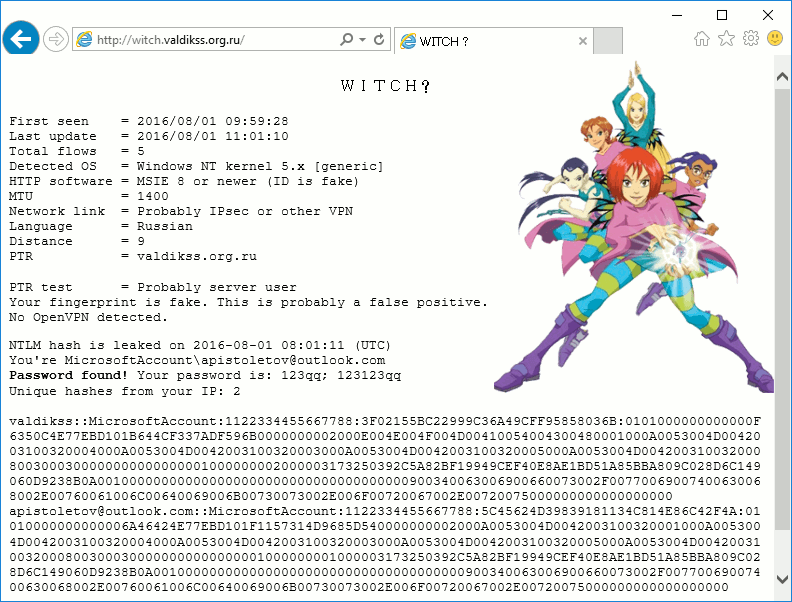

Можно заглянуть внутрь и проверить, присутствует ли в базе нужная учетная запись Microsoft Account (ее можно отличить по тому, что в качестве логина используется адрес электронной почты пользователя):

Далее выбираем Dump password hashes:

Если используется Pwdump, то достаточно просто запустить его и перенаправить вывод в файл:

pwdump7.exe > dump.txtОбрати внимание: Pwdump не знает, что такое учетные записи Microsoft Account, поэтому отобразит соответствующие им локальные аккаунты. Pwdump можно запускать и на уже загруженном компьютере, но тогда в некоторых случаях извлечь хеши не получится.

На этом данный этап заканчивается. Переходим к взлому пароля.

Взламываем пароль от Microsoft Account

Итак, у нас на руках имеется файл, содержащий хеш от учетной записи Microsoft Account, которая использовалась для логина в Windows. Универсальная учетная запись — это отлично, потому что атаковать пароль к облачному сервису через онлайновую авторизацию — занятие бессмысленное и бесполезное. А вот брутфорс свежеснятого хеша в режиме офлайн — совсем другое дело!

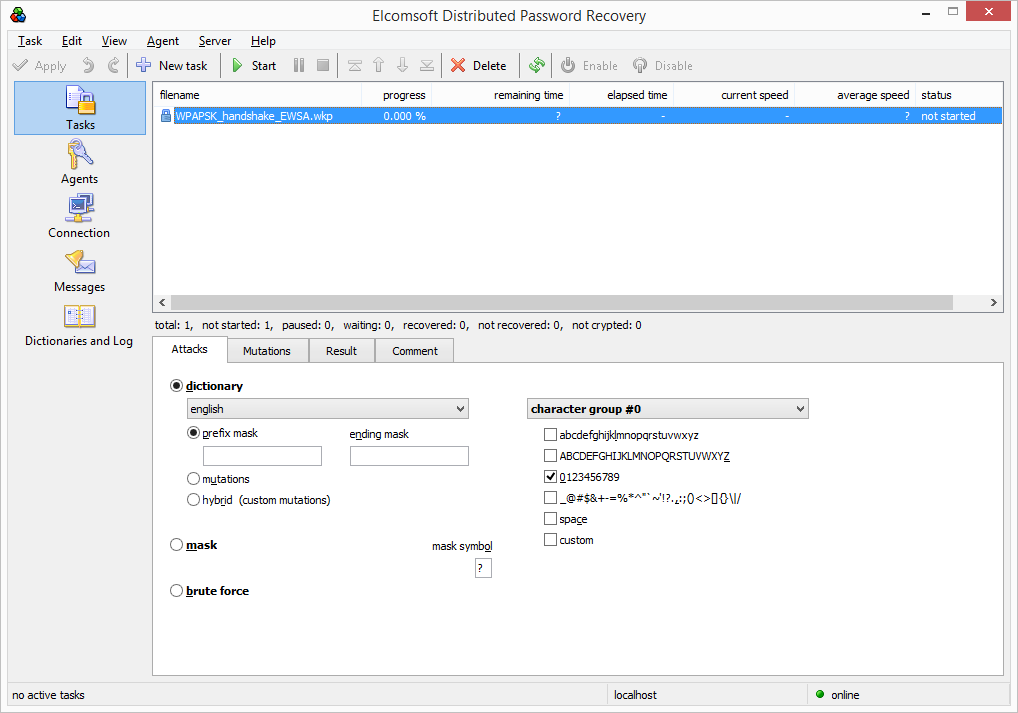

Инструментов для взлома паролей — масса. Можно взять, к примеру, Elcomsoft Distributed Password Recovery, который поддерживает ускорение перебора с использованием видеокарт AMD и Nvidia (что в 50–100 раз быстрее в сравнении с перебором силами только центрального процессора) и позволяет выполнять атаки с использованием множества объединенных в сеть компьютеров.

Впрочем, хватает и других инструментов подобного рода (хоть и без поддержки ускорения вычислительными ресурсами видеокарты) — хотя бы уже упомянутый ophcrack. Можешь воспользоваться любой из доступных программ. Подробно останавливаться на методах подбора паролей по имеющемуся хешу мы в этой статье не будем; перейдем сразу к самому интересному: для чего это было нужно.

Извлекаем данные из Microsoft Account

Итак, у нас есть логин и пароль в учетную запись пользователя — Microsoft Account. Что интересного можно из этого извлечь?

Очень важная вещь — ключи шифрования BitLocker, расположенные по адресу onedrive.live.com/recoverykey. Да-да, Microsoft любезно сохраняет ключи от криптоконтейнеров BitLocker в своем облаке. Разумеется, сделано это исключительно для удобства пользователей... и, конечно же, для нашего удобства — ведь сам пользователь об этом, как правило, не знает. С помощью этих ключей можно спокойно расшифровать зашифрованные диски — как с использованием Elcomsoft Phone Breaker последней версии, так и просто вводя буквенно-цифровой ключ в ответ на запрос системы при попытке монтировать зашифрованный раздел.

Разумеется, доступны все файлы (документы, фотографии) пользователя, которые синхронизированы с OneDrive со всех устройств (а не только с того, на котором мы взламывали пароль). Доступна почта Hotmail/Live.com/Outlook.com.

А что с резервными копиями? По ссылке DeviceBakcups можно просмотреть список резервных копий всех зарегистрированных в учетной записи устройств. Здесь будут собраны все компьютеры и планшеты под управлением Windows 8, 8.1, 10 и RT. Здесь же будут и резервные копии смартфонов на Windows Phone 8 и 8.1, а также устройств на Windows 10 Mobile.

Посмотреть-то мы можем, можем даже удалить, но скачать не получится: соответствующий механизм не предусмотрен. К сожалению, и инструментов для скачивания бэкапов целиком сейчас нет. Однако какую-то часть данных извлечь все-таки можно.

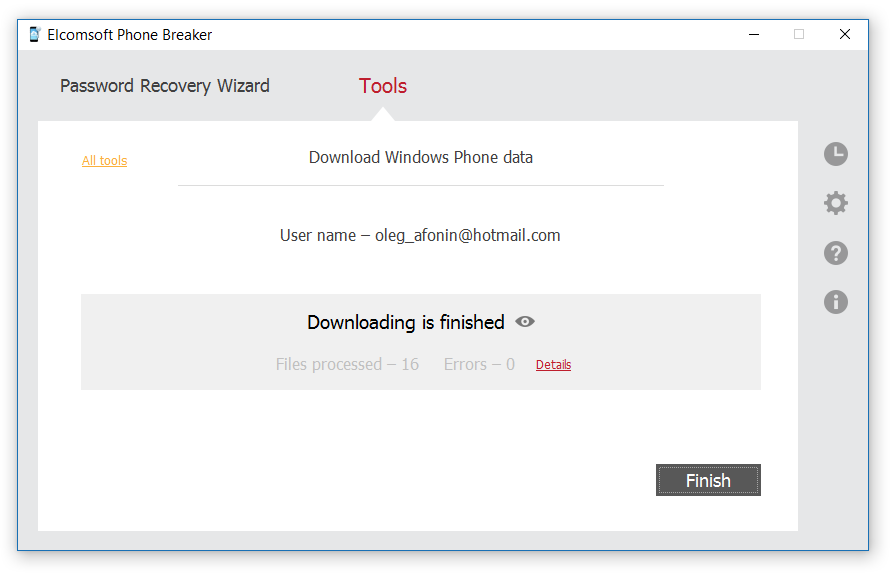

Для этого нам потребуется Elcomsoft Phone Breaker. Устанавливаем, авторизуемся (вводим логин и пароль от Microsoft Account), выбираем каталог, куда будут скачаны данные. Через несколько минут все готово:

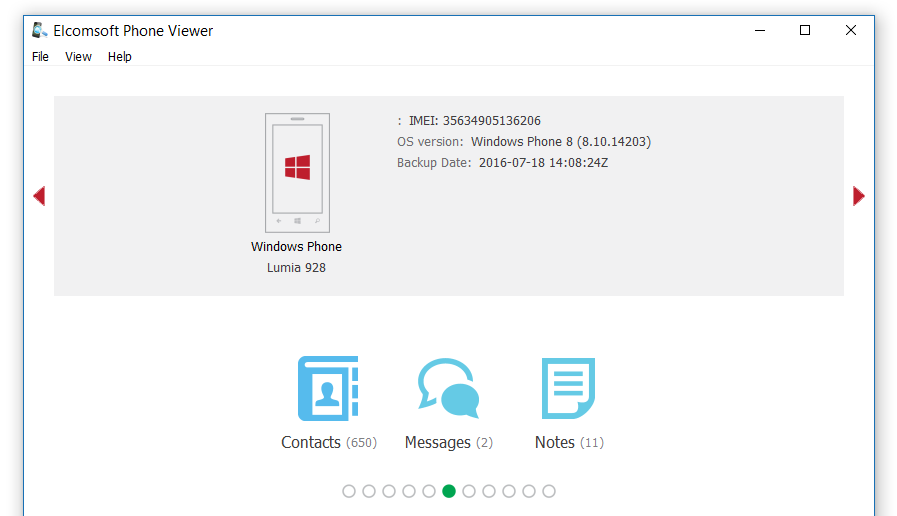

Улов есть, но что именно нам попалось? В ZIP-архиве, который был создан, содержатся три базы данных в формате SQLite: это заметки, контакты и история звонков и сообщений. Можно просматривать БД в формате SQLite с помощью одной из множества бесплатных программ, а можно воспользоваться Elcomsoft Phone Viewer:

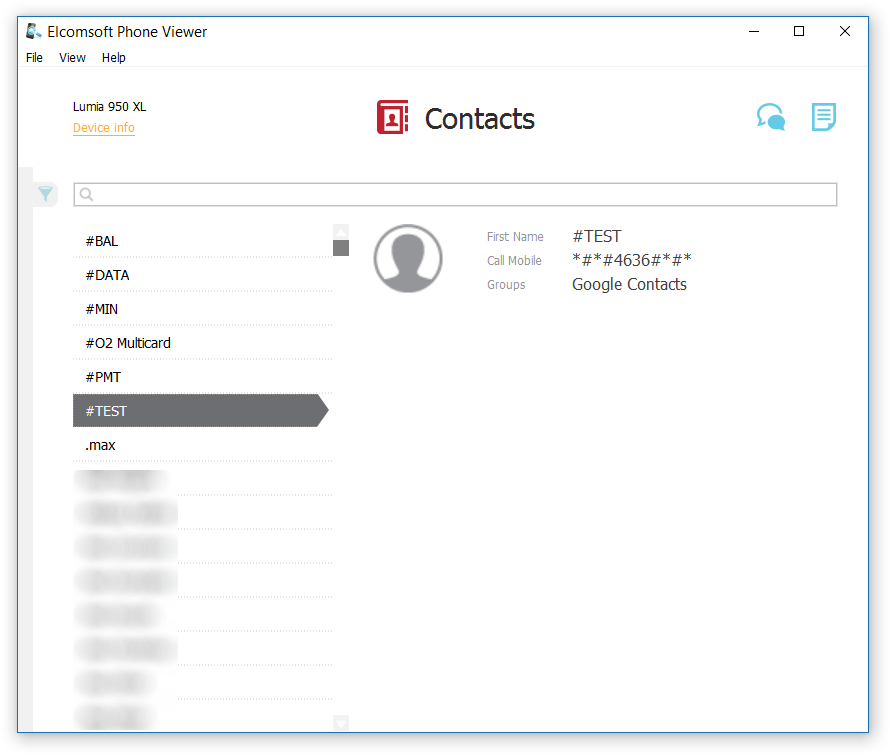

Вот так, к примеру, выглядят контакты:

На данный момент это все, что можно извлечь из резервных копий устройств под управлением Windows. А как же данные приложений, настройки устройств, список установленных программ? Добраться до них пока нельзя: резервные копии зашифрованы, а перехватить ключ шифрования пока что не получилось.

Заключение

Этой статьей мы завершаем цикл публикаций о резервных копиях мобильных устройств. Начиная с восьмой версии в Windows появилась внятная и удобная система резервного копирования, по удобству использования сравнимая с реализацией от Apple. При этом Windows — гораздо более сложная и открытая платформа, чем iOS; разработать и реализовать сопоставимую с Apple систему синхронизации и резервного копирования данных наверняка было сложнее.

Уникальная особенность Windows — сохранение данных приложений в облако независимо от резервных копий как таковых. Установил приложение, попользовался, удалил; установил снова (даже на другом устройстве) — данные приложения автоматически восстановились. Удобно!

Работает, впрочем, вся эта система в основном для «новых», «метрошных» и универсальных приложений, которые устанавливаются через магазин Windows. Зато и реализована она совершенно прозрачно как для смартфонов и планшетов, так и для ноутбуков и десктопов.

А вот к безопасности резервных копий есть вопросы. Точнее, единственный вопрос. Из-за открытости системы существует практическая возможность взлома пароля от онлайновой учетной записи Microsoft Account с помощью перебора в режиме офлайн. Подобных уязвимостей у Apple iOS просто нет. Однако в целом резервными копиями Windows пользоваться просто и удобно, а вопрос безопасности надежно решается установкой длинного и сложного пароля к Microsoft Account (а чтобы не вводить его каждый раз — достаточно в настройках Windows указать короткий PIN-код для быстрого входа в систему).