Сергей Скоробогатов, специалист из Кембриджского университета, опубликовал результаты своих исследований на тему взлома заблокированных iOS-устройств. В начале 2016 года многие исследователи предлагали сотрудникам ФБР, которые никак не могли взломать iPhone, принадлежавший террористу, воспользоваться техникой NAND mirroring. Тогда представители ФБР заявили, что данный метод не работает, а вскоре агентство заплатило неназванной компании миллион долларов за разблокировку устройства. Теперь Скоробогатов решил доказать, что эта техника отлично работает и представил доказательства.

Напомню, что скандал, едва не перешедший в затяжной судебный процесс между ФБР и компанией Apple, разразился в начале 2016 года. Тогда в руках правоохранительных органов оказался iPhone, принадлежавший Саейду Фаруку, одному из организаторов теракта в Сан-Бернардино. Так как сам Фарук на тот момент был мертв, перед ФБР встал вопрос о разблокировке устройства. Вначале правоохранители попытались оказать давление на компанию Apple и вынудить специалистов «оказать содействие в расследовании». По сути, ФБР попросило разработчиков Apple не просто вскрыть iPhone террориста, но создать бэкдор. Тогда компания отказалась исполнить предписание суда.

Продолжая препирательства с Apple, правоохранительные органы также искали помощи на стороне и в итоге ее нашли. В марте 2016 года устройство было взломано неназванным подрядчиком ФБР. Как именно это было проделано, неясно до сих пор. Из уклончивых ответов представителей ведомства сложилась следующая картина. Так, ФБР подтвердило, что взломать удалось лишь iPhone 5C, и использованный метод не будет работать для более поздних моделей. Также, стало известно, что ФБР фактически заключило разовый контракт на предоставление услуги взлома с некой хакерской группой, которая имеет сомнительную репутацию. Неназванный подрядчик Бюро относится скорее к gray hat, чем к «хорошим парням», и известен тем, что торгует уязвимостями. Сообщалось, что представители ФБР могут даже не знать о том, какими конкретно методами пользовались подрядчики, или могут не иметь права разглашать информацию об этих методах. А в апреле 2016 года стало известно, что правоохранители потратили на взлом устройства огромную сумму: более миллиона долларов.

Сергей Скоробогатов утверждает, что ФБР могло сэкономить деньги налогоплательщиков, если бы согласилось использовать для взлома iPhone другую методику. Исследователь пишет, что в начале года многие специалисты неоднократно предлагали ФБР воспользоваться техникой NAND mirroring (отзеркаливание NAND), но в марте 2016 года, в ходе пресс-конференции, глава ФБР Джеймс Коми (James Comey) сообщил, что эта техника не работает.

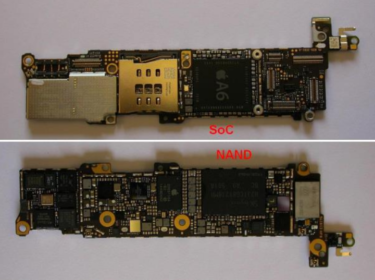

Исследователь опубликовал доклад, в котором подробно описал использование NAND mirroring и на практике продемонстрировал, что методика работает. Для своих экспериментов Скоробогатов использовал iPhone 5c, работающий под управлением iOS 9.3. Он разобрал устройство, достал NAND флеш-память и скопировал ее множество раз. Использование этих клонов позволило исследователю применить брутфорс и подбирать пароль до победного, не опасаясь при этом блокировки устройства и потери данных. Скоробогатов пишет, что на подбор четырехзначного кода у него ушло порядка 20 часов, а подбор кода из шести символов может занимать до трех месяцев. И, тем не менее, взлом возможен.

Также исследователь пишет, что его атака сработает на других iPhone 5s и iPhone 6, так как они используют тот же тип NAND флеш-памяти. Другие модели iOS-смартфонов используют другую память, однако Скоробогатов уверен, что атаку возможно адаптировать и для них.

С подробным докладом исследователя можно ознакомиться здесь (PDF).