Осенью 2016 года внимание всего мира обратилось к проблеме уязвимых IoT-устройств. Поводом для такого неожиданного интереса послужили DDoS-атаки, которым сначала подвергся сайт известного ИБ-журналиста Брайана Кребса, а затем одного из крупнейших в Европе хостинг-провайдер OVH. Пиковая мощность атак достигала 620 Гбит/с и более 1 Тб/с.

В конце сентября 2016 года хакер, известный под псевдонимом Anna-senpai, опубликовал в открытом доступе исходные коды трояна Mirai (он же Bashlite, GayFgt, LizKebab, Torlus, Bash0day и Bashdoor). Как оказалось, именно эта малварь стояла за ботнетом из IoT-устройств, при помощи которого и были атакованы ресурсы Кребса и OVH. Подробный анализ ботнета и самой малвари уже представили аналитики из MalwareTech и Akamai.

Теперь исследователи MalwareMustDie пишут, что Mirai вовсе не уникален, а резонансные DDoS-атаки привлекли внимание киберкриминального мира к проблеме IoT-устройств. Так, исследователи рассказали о трояне Linux/NyaDrop, который появился еще в мае 2016 года, хотя тогда он выглядел куда проще, чем сейчас и был совсем мало распространен. Ситуация изменилась после триумфа Mirai: в сети были обнаружены новые версии NyaDrop, который точно так же атакует IoT-девайсы.

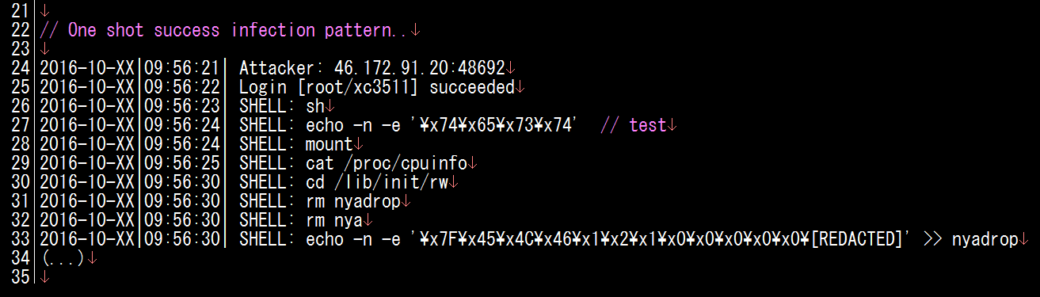

Так же как Mirai и другая IoT-малварь, NyaDrop действует достаточно примитивно. Вредонос ищет в сети IoT-устройства, доступные посредством Telnet, и брутфорсит их, подбирая логин и пароль. Для этих целей малварь использует списки дефолтных учетных данных. Если взлом удался, вредонос выполняет на устройстве ряд команд и инициирует скачивание и выполнение бинарника. По сути, малварь состоит из совсем маленького дроппера и куда большего пейлоада, который скачивается и устанавливается в систему после заражения.

Эксперты MalwareMustDie пишут, что NyaDrop открывает на зараженном устройстве бэкдор и скачивает Nya-троян, только в том случае, если устройство работает на 32-битной MIPS архитектуре. Данная архитектура часто используется в роутерах, DVR-системах, IP-камерах и так далее. Аналитики считают, что авторы NyaDrop не сумели создать работающий пейлоад других IoT-платформ, поэтому теперь малварь избегает их, чтобы не тратить время попусту. Однако модульность вредоноса беспокоит исследователей. В теории, авторы малвари могут в будущем заменить пейлоад чем угодно, так что зараженные NyaDrop устройства смогут не только осуществлять DDoS-атаки, но, к примеру, работать в качестве прокси.

Исследователи рассказали журналистам издания Softpedia, что заполучить образец NyaDrop и заставить его работать, оказалось очень трудно. Дело в том, что малварь отказывается работать в тестовой среде, и авторы NyaDrop чрезвычайно осторожны. По мнению исследователей, вредонос, скорее всего, был создан русскоговорящими хакерами.