Еще в конце октября 2016 года на конференции ACM Conference on Computer and Communications Security сводная группа исследователей из Шанхайского университета Джао Тонг, университета Массачусетса в Бостоне и университета Южной Флориды представила любопытный вектор атак, получивший название WindTalker (так же называется инструмент, созданный исследователями). Теперь исследователи опубликовали подробный доклад о данном методе атак, озаглавленный «Когда CSI сталкивается c публичным Wi-Fi: определяем пароль от вашего мобильного телефона через сигналы Wi-Fi». В данном случае аббревиатура CSI относится вовсе не к криминалистам, а обозначает Channel State Information – радиосигналы, являющиеся частью протокола Wi-Fi.

Суть предложенного исследователями метода проста: во время работы с мобильным гаджетом движения рук пользователя, который взаимодействует с тачскрином устройства, вызывают определенные искажения Wi-Fi сигналов, если девайс в этот момент подключен к сети. Атакующие могут не только перехватить такие прерывания и изменения сигнала, но и отреверсить их, выявив, что именно пользователь набирал на экране своего устройства.

Для реализации атаки WindTalker исследователи предложили установить вредоносную точку доступа (к примеру, в публичном месте) и собирать с ее помощью данные об искажениях Wi-Fi сигналов. Иметь полный контроль над точкой важно еще и потому, так что атакующим нужно перехватить информацию в тот самый момент, когда жертва, например, набирает на смартфоне PIN-код. С помощью встроенного в WindTalker снифера трафика злоумышленники смогут точно сказать, когда пользователь заполняет ту или иную форму авторизации или готовится подтвердить транзакцию.

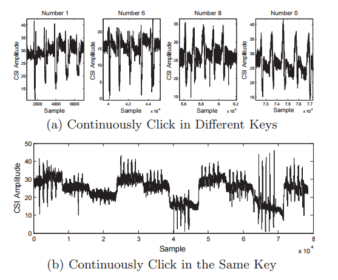

Ключевым элементом атаки являются CSI сигналы, которые пользователь изменяет, когда движутся его пальцы. WindTalker строится именно на сборе и анализе информации о CSI, пришедшей с устройства.

Чем больше данных собирает WindTalker, тем точнее становится его работа. В среднем WindTalker способен распознавать набранные пользователем символы с точность 68,3%. Разумеется, точность атаки варьируется в зависимости от модели устройства и времени работы WindTalker. Так, если натренировать систему получше, точность возрастает до 81,7%. В качестве примера применения атаки в реальной жизни, исследователи предложили перехват PIN-кода, подтверждающего транзакцию для платежной системы AliPay.

По словам исследователей, противостоять таким атакам достаточно просто. Если производители приложений (особенно платежных) станут размещать символы на своих клавиатурах в произвольном порядке, атакующие смогут вычислить положение рук пользователя в момент набора, но не смогут узнать, какой именно символ был набран.