Название хакерской группы Lazarus знакомо каждому, кто следит за новостями в сфере IT. Именно этой группировке эксперты приписывают ответственность за разрушительную атаку на кинокомпанию Sony Pictures Entertainment в 2014 году. Lazarus подозревают в атаках на банки Сеула, СМИ и вооруженные силы Южной Кореи. Также в 2016 году хакеры едва не совершили «киберограбление века»: злоумышленники успешно похитили 81 млн долларов у Центробанка Бангладеш и только чудом не сумели украсть почти миллиард.

ИБ-эксперты пристально следят за деятельностью группы. К примеру, еще в прошлом году специалисты компаний Novetta, «Лаборатория Касперского», AlienVault и Symantec объединились и рассказали о проведении совместной операции «Блокбастер» (Operation Blockbuster), направленной на пресечение деятельности группы хакеров Lazarus.

Теперь на конференции Security Analyst Summit, которая проходит в эти дни на Карибском острове Сен-Мартен, представители «Лаборатории Касперского» и BAE Systems обнародовали новые подробности расследования. Более года эксперты детально изучали методы и инструменты Lazarus и теперь сообщают, что сумели предотвратить по меньшей мере два новых хищения крупных сумм у финансовых учреждений.

По словам специалистов, после атаки на Центральный банк Бангладеш злоумышленники затаились на несколько месяцев, но готовились к новому нападению. Они сумели проникнуть в корпоративную сеть одного из банков Юго-Восточной Азии, где были обнаружены защитным решением «Лаборатории Касперского». Последовавшее за этим расследование заставило Lazarus на некоторое время приостановить операцию, после чего вектор их атаки сместился в Европу. Однако и там попытки хакеров вновь были пресечены.

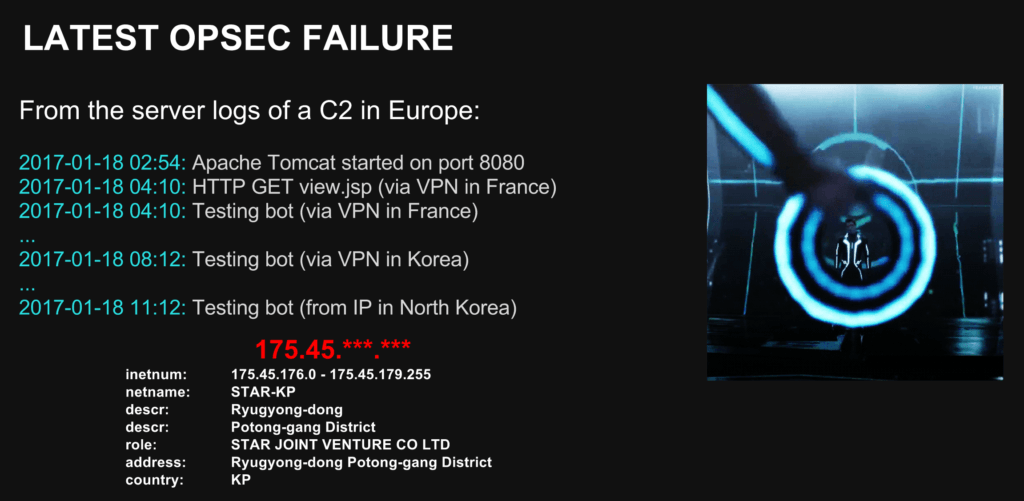

В большинстве случаев атакующие были осторожны и тщательно уничтожают все следы проникновения в систему. Однако на одном из взломанных серверов, который Lazarus использовала в качестве командного центра, был найден важный артефакт. Первые подключения к серверу осуществлялись через VPN и прокси, и отследить их местонахождение было практически невозможно. Однако исследователи обнаружили один запрос с редкого IP-адреса в Северной Корее. Исследователи полагают, что атакующие действительно могли подключаться к серверу с этого адреса, но скорее это был «ложный флаг» или случайность.

За последние два года следы малвари Lazarus были обнаружены в 18 странах. Жертвами атак стали финансовые организации, казино, компании, специализирующиеся на разработке ПО для инвестиционных фирм, и представители криптовалютного бизнеса. Последний всплеск активности Lazarus датируется мартом 2017 года. То есть, по словам экспертов, группировка не собирается останавливаться.

К примеру, в феврале 2017 года Lazarus, судя по всему, атаковали несколько польских банков. Инцидент получился не совсем обычным, так как малварь проникла в системы организаций через сайт государственного надзорного органа, Комиссии по финансовому надзору (Komisja Nadzoru Finansowego, KNF). Как оказалось, злоумышленники заранее разместили на сайте KNF (knf.gov.pl) вредоносный JavaScript-файл, осуществив так называемую watering hole атаку.

Эксперты говорят, что злоумышленники по-прежнему проявляют повышенный интерес с международной банковской системе SWIFT, ища новые пути ее компрометации. Глава безопасности SWIFT Дрис Ваттейн (Dries Watteyne) тоже выступил на Security Analyst Summit, подтверждая выводы экспертов. По его словам, группировка детально изучила SWIFT и теперь обладает детальными познаниями на уровне бизнес-сферы.

С подробным отчетом о деятельности Lazarus можно ознакомиться здесь.