Wikileaks продолжает публикацию архива секретных документов и хакерских инструментов Центрального разведывательного управления (ЦРУ) США, которые были переданы в распоряжение ресурса неизвестным информатором весной 2017 года. Публикации выходят под кодовым названием Vault 7 и рассказывают о самых разных инструментах и техниках.

Новая публикация посвящена инструменту под названием ELSA. По сути, ELSA – это малварь для отслеживания местоположения пользователей, которые работают с поддерживающими Wi-Fi устройствами (к примеру, ноутбуками на базе ОС семейства Windows).

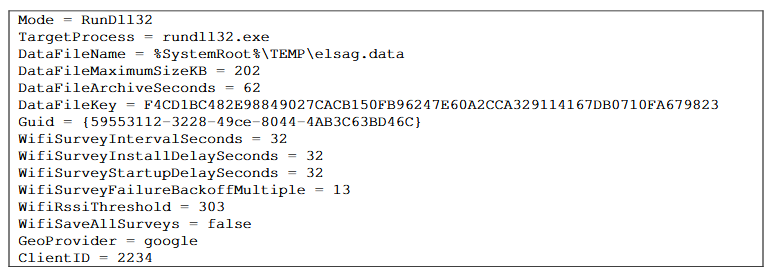

Инструкция к ELSA содержит 42 страницы и объясняет, что малварь представляет собой имплантат, который генерируется с помощью некоего PATCHER wizard. Такой имплантат устанавливается на целевой Windows-хост.

На устройство жертвы пейлоад ELSA доставляется через эксплуатацию каких-либо уязвимостей, при помощи не относящейся к проекту ESLA малвари. Вся суть работы вредоноса отображена на иллюстрации ниже.

Заразив устройство, ELSA принимается собирать данные о ближайших хотспотах Wi-Fi, основываясь на графике, который устанавливает оператор вредоноса. Окружающие Wi-Fi сети ELSA сканирует с целью сбора ESSID (Extended Service Set Identifier), который содержит уникальную информацию: SSID, MAC-адрес, силу сигнала. Вся информация записывается в журнал, который затем шифруется с помощью AES-128.

Когда жертва подключает зараженное устройство к интернету, ELSA обращается с запросом к сторонним геолокационным базам данных, сравнивая собранную информацию о Wi-Fi сетях с данными из БД. Подобных публичных баз данных существует немало, зачастую ими оперируют такие гиганты, как Google и Microsoft. Базы нужны компаниям, к примеру, для поддержания геолокационных API браузеров (подобную функциональность предусматривают Chrome, Opera, Firefox, Edge, Internet Explorer).

Так как EESID в итоге позволяет определить географическое положение, сотрудники ЦРУ получают возможность отслеживать перемещения своих целей. Для этого достаточно ознакомиться с логами ELSA. Доступ к зараженному компьютеру осуществляется посредством несвязанных с ESLA бэкдоров или иной малвари.