Совсем недавно специалисты «Лаборатории Касперского» рассказывали о трояне-майнере для Linux-систем. Малварь эксплуатирует уязвимость CVE-2017-7494 (она же SambaCry), которой подвержены все версии Samba начиная с 3.5.0, вышедшей еще в 2010 году.

Теперь специалист «Лаборатории Касперсого» Сергей Юнаковский сообщил, что группировка, создавшая вышеупомянутый майнер, также разработала малварь для Windows — CowerSnail. Заметить связь между вредоносами позволил управляющий сервер, который используют обе угрозы: cl.ezreal.space:20480.

Исследователь пишет, что CowerSnail написан с использованием Qt и «слинкован» с соответствующими библиотеками. Данный фреймворк обеспечивает кроссплатформенность и переносимость исходного кода при переходе от одной операционной системы к другой, но это сказывается на размере файла — чуть более трех мегабайт при достаточно небольшом объеме пользовательского кода.

В отличие от Linux-майнера, CowerSnail не майнит криптовалюту, но предоставляет своим операторам стандартный набор функций бэкдора:

- получение обновлений (LocalUpdate);

- выполнение команд (BatchCommand);

- установка CowerSnail в качестве сервиса с помощью командного интерфейса Service Control Manager (Install);

- удаление установленного в качестве сервиса CowerSnail (Uninstall);

- сбор информации о системе:

- временной штамп;

- тип установленной ОС (например, Windows);

- имя продукта;

- имя хоста;

- информация о сетевом интерфейсе;

- поддерживаемый интерфейс приложений (ABI);

- архитектура процессора;

- информация о физической памяти.

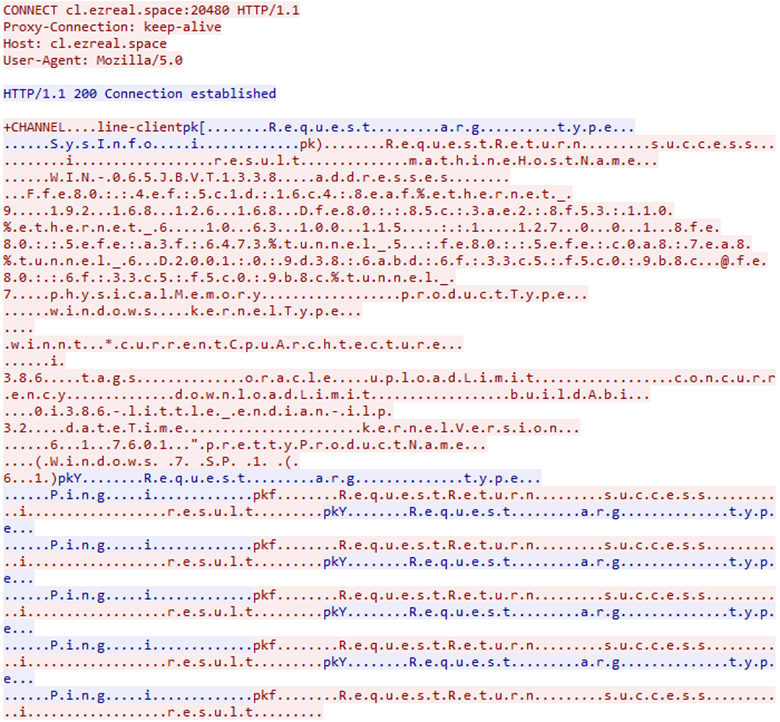

Как показал анализ трафика, с управляющим сервером малварь взаимодействует по IRC-протоколу. Так, в глаза сразу бросается характерная команда CHANNEL и дальнейший «переброс» пингами, что достаточно часто встречается у IRC-ботнетов в IoT.

«CowerSnail написан с использованием Qt – то есть автор, скорее всего, не пожелал разбираться в деталях WinAPI и предпочел перенести код из *nix “как есть”. Это, как и использование той же самой C&C, позволяют с большой долей уверенности предположить, что данный зловред был создан группой, ответственной за SambaCry. С учетом наличия двух разных троянцев, каждый под свою платформу и со своими особенностями, вероятно, это не последнее их вредоносное ПО», — резюмирует Юнаковский.