На прошлой неделе неизвестные злоумышленники сумели скомпрометировать разработчиков сразу двух расширений для браузера Chrome: Copyfish и Web Developer. Но, как оказалось, эта проблема гораздо масштабнее.

В обоих случаях, о которых стало известно на прошлой неделе, атакующие использовали социальную инженерию и прислали разработчикам очень убедительные фишинговые письма, якобы от лица сотрудников Google Chrome. После того как жертвы вводили свои учетные данные на сайте злоумышленников, те использовали полученную информацию для перехвата контроля над расширениями и выпускали вредоносные обновления продуктов, которые внедряли рекламу в просматриваемые пользователями страницы.

Теперь журналисты ресурса Bleeping Computer сообщают, что данная вредоносная кампания длится уже более двух месяцев, просто до недавнего времени мошенникам удавалось оставаться незамеченными. Фишеры выдают себя за представителей Google и присылают разработчикам письма, в которых сообщают, что расширение нарушает правила Chrome Web Store и должно быть обновлено. Когда жертва переходит на сайт злоумышленников, ее простят войти в аккаунт разработчика Google, а сайт полностью имитирует настоящую страницу логина.

К примеру, OinkAndStuff, разработчик двух популярных расширений Blue Messenger (80 000 пользователей) и Websta for Instagram (100 000 пользователей), рассказал журналистам, что впервые получил такое фишинговое послание еще в 21 июня 2017 года.

Во всех трех случаях (Copyfish, Web Developer и OinkAndStuff) письма были отправлены с домена Freshdesk, а текст посланий был идентичен. OinkAndStuff попытался собрать о фишерах больше данных, но его расследование привело лишь к абонентскому ящику в Панаме, после чего специалист сообщил о подозрительной активности инженерам Google, и компания заблокировала фишинговый сайт посредством Safe Browsing API.

Однако мошенники не прекратили свою активность. По словам OinkAndStuff, он получал такие фишинговые письма еще дважды, в начале и в конце июля 2017 года. Во втором случае злоумышленники пытались использовать сервис для сокращения URL bit.ly, что сразу же их выдавало.

«Я даже изучил HTML и JavaScript на поддельном сайте и сравнил с официальной страницей логина Google, поверьте, эта атака реализована с хирургической точностью, потому что страница выполнена отлично и какой-то очень умелой группой», — говорит OinkAndStuff.

Исследователь еще дважды сообщал сотрудникам Google о мошенниках, и те вносили домены в черные списки, однако не похоже, чтобы это сильно мешало атакующими: они просто продолжают менять домены.

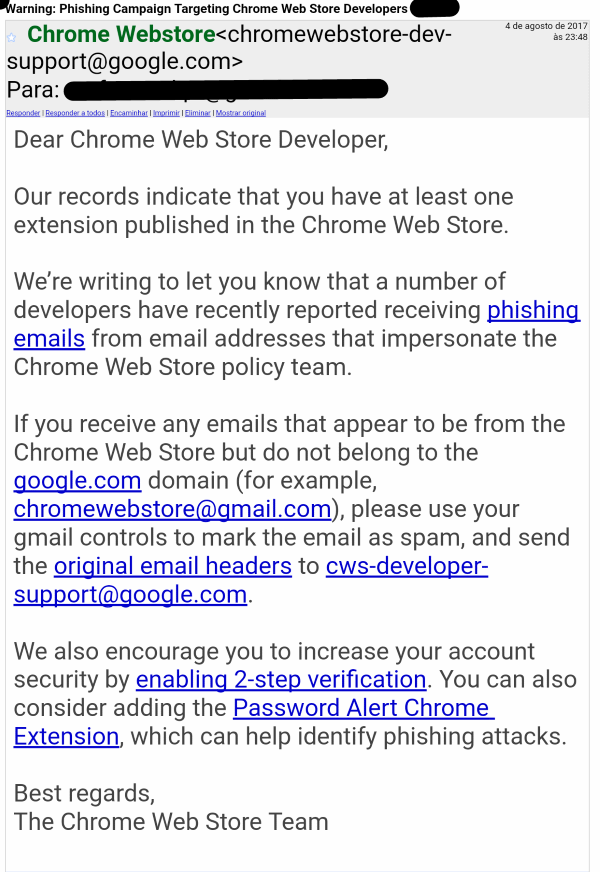

После произошедшего с Copyfish и Web Developer на прошлой неделе настоящие представители Google разослали разработчикам расширений для Chrome письма с предупреждением об активности фишеров (см. скриншот ниже). В посланиях инженеры Google напоминают о простейших правилах безопасности, рекомендуют проверять домены и email-адреса, а также советуют использовать двухфакторную аутентификацию.