Издание Bleeping Computer сообщает, что в минувшую пятницу, 1 сентября 2017 года, неизвестный злоумышленник начала публиковать на Hastebin и Pastebin данные, похищенные у сервиса DDoS-атак по найму TrueStresser. Судя по сообщению, которое приложил к своим публикациям неизвестный, он является недовольным клиентом этого подпольного сервиса, которого забанил один из администраторов:

«База данных TrueStresser утекла. Е**ные скамеры, вот что бывает, когда вы без всякой причины баните людей и не знаете, как управлять собственным сайтом», — пишет разгневанный взломщик на Pastebin.

Среди опубликованных неизвестным на Pastebin файлов были:

- API calls, обращенные к апстриму DDoS-сервиса;

- информация о 331 учетной записи (имя пользователя, email, хешированный пароль);

- пароли для 16 аккаунтов в формате простого текста;

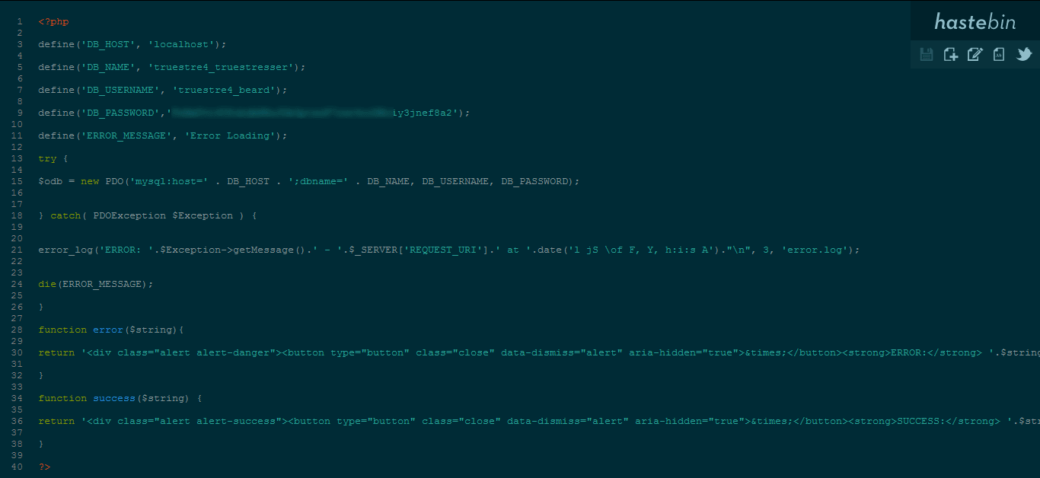

- ссылка на Hastebin, где был выложен файл config.php, принадлежащий TrueStresser.

На Hastebin, в свою очередь, можно найти учетные данные от панели управления TrueStresser, интерфейса, при помощи которого клиенты сервиса взаимодействуют с DDoS-ботнетом и отдают ему команды.

Произошедшую утечку обнаружил ИБ-специалист Деррик Фармер (Derrick Farmer), присматривающий за всеми новыми файлами, загружаемыми на Pastebin. В приватной беседе Фармер рассказал журналистами Bleeping Computer, что ему удалось проверить аутентичность опубликованной информации, использовав один из текстовых паролей для входа на TrueStresser. Вскоре после этой проверки на IP-адрес, с которого специалист производил проверку, обрушился поток ICMP-флуда. «Судя по всему, им известно об утечке, и они наблюдают за тем, кто входит в эти аккаунты», — объясняет эксперт.

Интересно, что изучив украденные API calls, специалисты Bleeping Computer пришли к выводу, что TrueStresser опирается на инфраструктуру у другого аналогичного DDoS-сервиса, Defcon.pro. Судя по данным с сайта Defcon.pro, он обслуживает 7700 клиентов, которые за день организуют порядка 3900 атак. Так, 1 сентября 2017 года на счету Defcon.pro в общей сложности насчитывалось порядка 117 000 DDoS-атак.

Исследователи отмечают, что текущая ситуация напоминает им инцидент с «тандемом» PoodleStresser-vDos, имевший место в 2016 году. Тогда неизвестный тоже взломал PoodleStresser и похитил базу данных ресурса, благодаря чему выяснилось, что PoodleStresser тесно связан с vDos – одним из крупнейших провайдеров DDoS-инфраструктуры того времени.

Фото: Bleeping Computer