Исследователи из «Лаборатории Касперского» обнаружили новую вредоносную операцию северокорейской хакерской группы Lazarus. Атака получила название AppleJeus, и ее целью была неназванная криптовалютная биржа в Азии. Обокрасть биржу злоумышленники не сумели, так как атаку удалось сдержать, однако аналитики получили немало интересных данных.

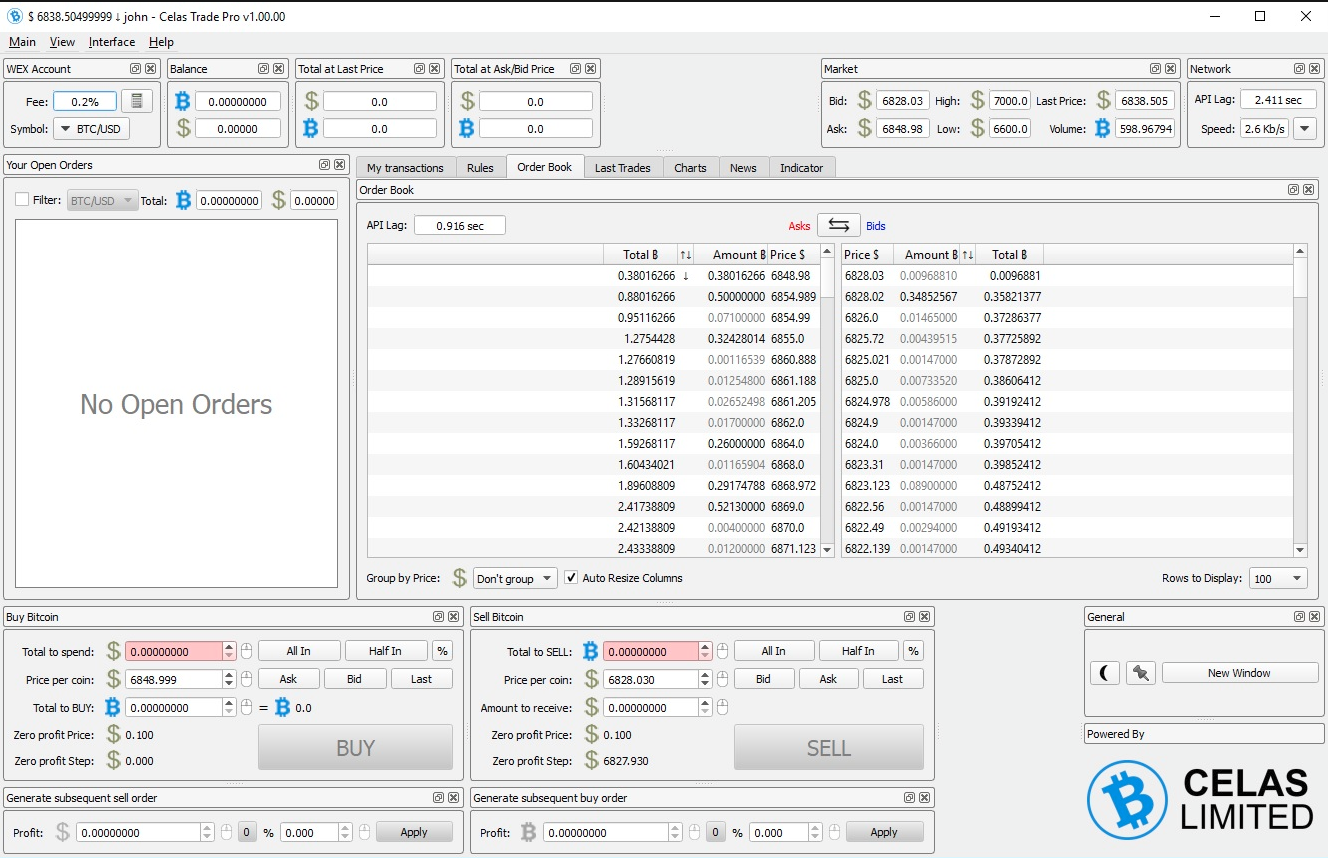

Атака на биржу началась с электронной почты. По меньшей мере один из сотрудников биржи получил письмо с предложением установить приложение для трейдинга Celas Trade Pro производства компании Celas Limited. Учитывая сферу деятельности организации, такая программа вполне могла понадобиться ее команде. Примечательно, что атакующие использовали две версии малвари: для Windows и для macOS. И это первый известный образец малвари для macOS в арсенале группировки.

Исследователи пишут, что успеху атаки, как это часто бывает, сопутствовал человеческий фактор. Так, ничего не подозревающий сотрудник компании-жертвы скачал предложенное злоумышленниками стороннее приложение Celas Trade Pro с сайта разработчика. Сайт при этом выглядел вполне легитимными и имел действующий SSL-сертификат.

По словам аналитиков, в целом код этого приложения не вызывает подозрений, за исключением одного компонента, отвечающего за обновления. Угроза. получившая название AppleJeus, применяла данный компонент для «разведки» и сбора информации: программа собирала базовые данные о компьютере, отправляла их злоумышленникам, и если те решали, что жертва им интересна, загружала вредоносный код под видом обновления.

Малварь попадавшая в итоге на зараженные компьютеры, оказалась хорошо известна исследователям: это была троян Fallchill – старый инструмент Lazarus, к которому группировка недавно решила вернуться. Именно этот факт и позволил аналитикам сделать предположение, кто стоит за атакой AppleJeus.

После установки Fallchill предоставляет атакующим практически неограниченный доступ к компьютеру жертвы, позволяя похищать ценную финансовую информацию или развертывать дополнительные инструменты в зависимости от цели и обстоятельств. Вот только некоторые из его возможностей:

- поиск и чтение файлов, а также их загрузка на командный сервер (тот самый сервер, с которого фальшивое трейдинговое приложение скачивало обновление);

- запись информации в конкретный файл (например, в исполняемый файл той или иной программы или в платежное распоряжение);

- уничтожение файлов;

- загрузка и запуск дополнительных инструментов.

Исследователи отмечают, что ситуация осложнялась еще и тем, что в новой атаке злоумышленники решили не ограничиваться только привычной платформой Windows и создали идентичную версию трояна для macOS, которая традиционно считалась менее подверженной кибератакам (по сравнению с Windows).

Внимание исследователей также привлекла еще одна особенность AppleJeus. На первый взгляд операция выглядела как атака на поставщика (когда намеренно заражаются сторонние организации, предоставляющие потенциальным жертвам услуги или продукты), но в действительности она, скорее всего, таковой не являлась.

Разработчик ПО для торговли криптовалютами, который был выбран для доставки малвари на компьютеры жертв, имеет действующий цифровой сертификат для подписи своих программ, а его регистрационные доменные записи выглядят легитимно. Однако, изучив публично доступную информацию, эксперты «Лаборатории Касперского» не смогли идентифицировать ни одну легальную организацию, которая была бы размещена по адресу, указанному в информации о сертификате.

Так, при ближайшем рассмотрении выяснилось, что сертификат домена был низкого уровня и подтверждал только факт его принадлежности компании Celas Limited. О существовании этой организации и личности ее владельца в нем ничего не говорилось (а получение более продвинутых сертификатов предполагает подобные проверки). При этом, проверив указанный при регистрации домена адрес по Google Maps, аналитики выяснили, что по этому адресу находится одноэтажное строение, которое занимает раменная. По другому адресу, указанному при получении цифрового сертификата приложения Celas Trading Pro, как оказалось, и вовсе находится чистое поле. Кроме того, домен компания, судя по всему, оплачивала биткоинами, стараясь сохранять анонимность.

«Мы заметили растущий интерес Lazarus к рынкам криптовалют в начале 2017 года, когда группировка установила на одном из своих серверов ПО для майнинга Monero. С тех пор их неоднократно замечали в атаках на криптовалютные биржи и другие финансовые организации. На этот раз они разработали отдельное ПО для заражения пользователей macOS, расширив таким образом круг потенциальных жертв, и, скорее всего, создали целую поддельную софтверную компанию и поддельное ПО, чтобы обойти радары защитных решений. Всё это говорит о том, что они видят в операции AppleJeus потенциально большую выгоду, и в ближайшем будущем подобных атак может стать больше. А для пользователей macOS это должно стать своего рода сигналом тревоги, особенно если они используют свои Mac-компьютеры для операций с криптовалютами», – отметил Юрий Наместников, руководитель российского исследовательского центра «Лаборатории Касперского».

Хакерская группировка Lazarus (она же Hidden Cobra и BlueNoroff) получила широкую известность после кибератаки на Sony Pictures Entertainment в 2014 году. После этого специалисты по информационной безопасности детально изучили и связали эту группу с Северной Кореей и целым рядом инцидентов. Так, в 2016 году хакеры едва не совершили «киберограбление века»: злоумышленники успешно похитили 81 млн долларов у Центробанка Бангладеш и только чудом не сумели украсть почти миллиард. Кроме того, группу связывают с эпидемией Wannacry, атаками на банки в Польше и Мексике, фишинговыми атаками на подрядчиков Министерства обороны США, недавними кампаниями против онлайновых казино в странах Латинской Америки.

Фото: "Лаборатория Касперского"