Прошло уже полтора года после массовых атак шифровальщика WannaCry, взбудораживших без преувеличения весь мир.

Напомню, что эпидемия могла иметь более печальные последствия, если бы распространение вредоноса не остановил ИБ-специалист Маркус Хатчинс (Marcus Hutchins aka MalwareTech) из компании Kryptos Logic. Именно он вовремя обнаружил в коде вредоноса аварийный «стоп-кран»: оказалось, что перед началом работы малварь обращается к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинает шифровать файлы. Однако если домен существует, вымогатель останавливает процесс заражения и остается неактивной.

Сам Хатчинс уже более года находится под арестом в США, однако его коллеги из Kryptos Logic по-прежнему поддерживают работу этого «аварийного рубильника», совместно со специалистами компании Cloudflare, защищающими домен от DDoS-атак.

Так как год подходит к концу, эксперты Kryptos Logic сочли, что сейчас самое время поделиться статистикой относительно активности WannaCry, недостатка в которой компания не испытывает.

По данным аналитиков, домен, играющий роль «стоп-крана» для малвари, до сих пор привлекает около 17 000 000 запросов каждую неделю. Эти обращения исходят с 630 000 уникальных IP-адресов, относящихся к 194 странам мира.

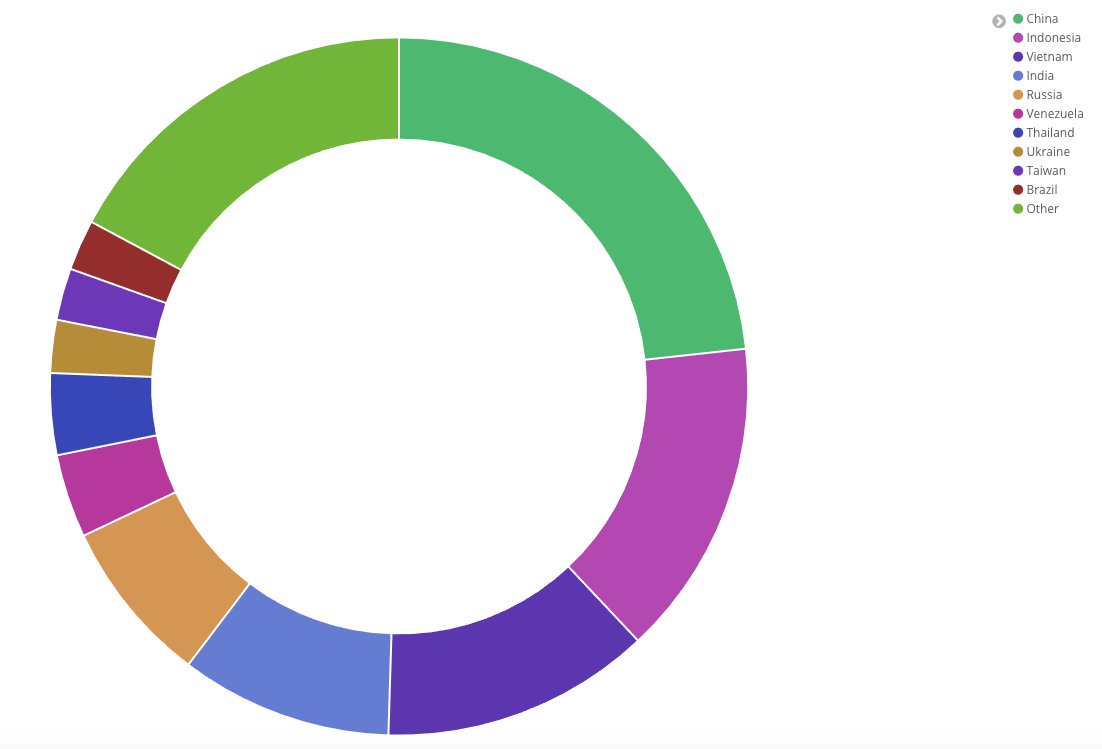

Как видно на графике ниже, опубликованном специалистами, больше всего машин, зараженных WannaCry, находится в Китае, Индонезии и Вьетнаме. Россия занимает пятое место в списке.

По словам специалистов Kryptos Logic, столь большое число зараженных машин даже полтора года спустя – это весьма скверный знак. Ведь если произойдет какое-нибудь ЧП, и «стоп-кран» окажется недоступен, шифровальщик может активизироваться и начать действовать.

Стоит сказать, что в ноябре текущего года о сохраняющейся активности WannaCry также предупреждали специалисты «Лаборатории Касперского». По их данным, в третьем квартале 2018 года на WannaCry пришлось 29% всех атак вымогателей.