Содержание статьи

Шифровальщики – это не новость

Начнем с того, что ни WannaCry в частности, ни вымогательское ПО в целом – это вовсе не новое явление. Программы блокирующие или затрудняющие работу с операционной системой появились более десяти лет назад, и за прошедшие годы они не претерпели никаких революционных изменений. Шифровальщики и локеры всех мастей всегда стремились к одному — сделать нормальную работу с ОС невозможной (шифруя файлы пользователя, блокируя экран смартфона, не позволяя загрузить операционную систему и так далее), а за разблокировку зараженного компьютера или мобильного устройства всегда требовали выкуп.

WannaCry, также известный под названиями Wana Decrypt0r, WCry, WannaCrypt0r и WannaCrypt, был обнаружен отнюдь не в середине мая 2017 года, когда начались атаки, взбудоражившие весь мир. Впервые вирус был замечен специалистами еще в феврале 2017 года, но не произвел на них большого впечатления, по сути, являясь совершенно заурядным вымогателем, каких в настоящее время насчитываются десятки, если не сотни.

Хакерские инструменты АНБ

Почему началась эпидемия, если WannaCry – это рядовой вымогатель? Дело в том, что в середине мая 2017 года разработчики WannaCry выпустили вторую версию вредоноса, после чего тот стал распространяться со скоростью лесного пожара и посеял в сети настоящую панику.

Такой эффективности авторам WannaCry удалось добиться благодаря тому, что они в буквальном смысле взяли на вооружение эксплоиты из арсенала спецслужб.

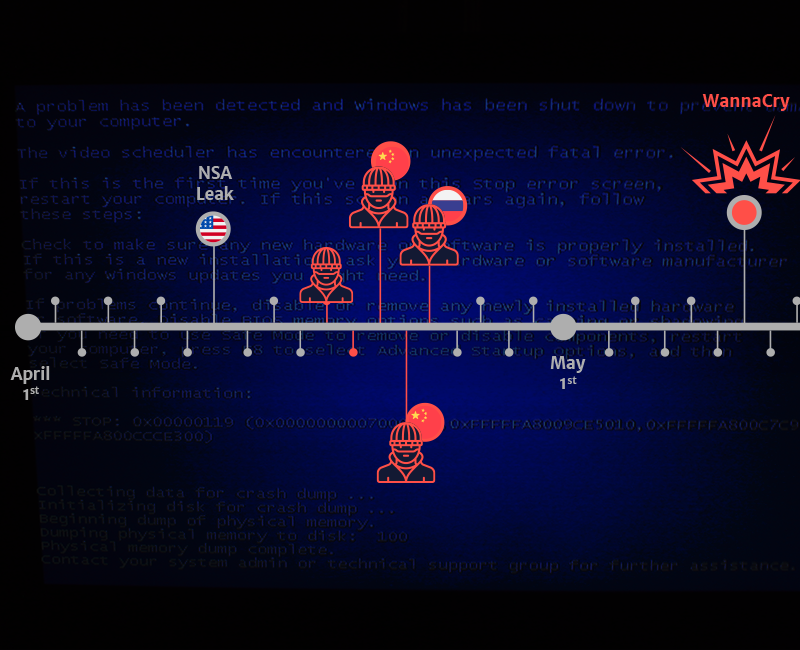

Еще летом 2016 года группа хакеров, называющих себя The Shadow Brokers, сумела похитить хакерский инструментарий у специалистов АНБ. Долгое время хакеры тщетно пытались продать попавшее в их руки «кибероружие», но им не удалось провести аукцион или найти прямого покупателя, после чего, в апреле 2017 года, группировка опубликовала украденные данные совершенно бесплатно, в открытом доступе.

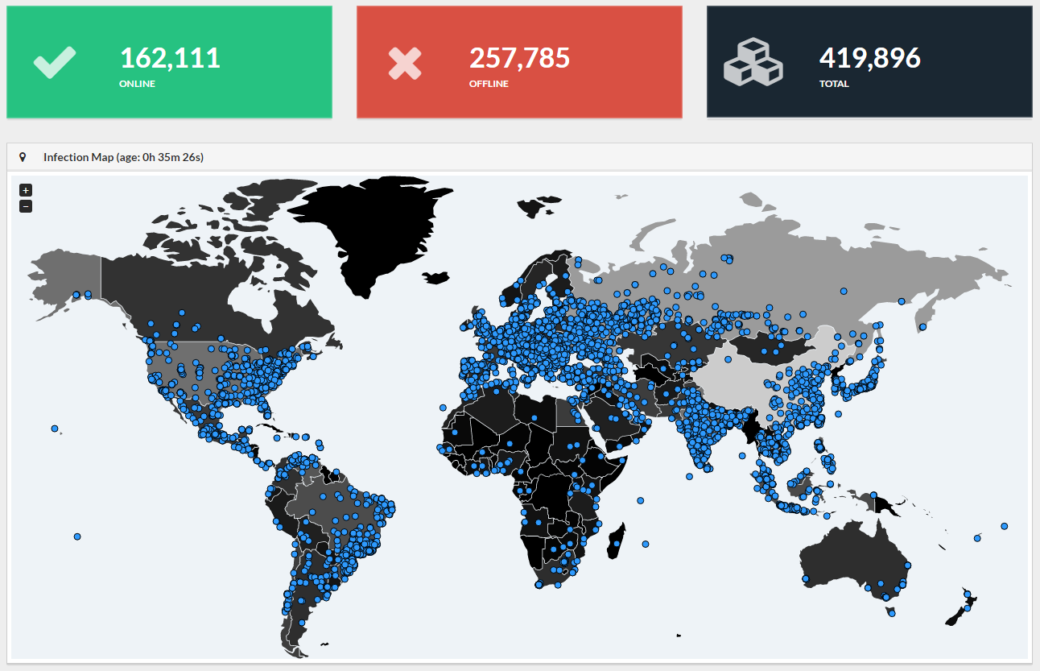

Именно готовыми инструментами из арсенала АНБ (а точнее эксплоитами ETERNALBLUE и DOUBLEPULSAR) и воспользовались создатели WannaCry, превратив заурядного с технической точки зрения шифровальщика в SMB-червя, от которого на данный момент пострадали уже более 400 000 устройств и сотни организаций по всему миру.

Уязвимость в протоколе SMB

Инструменты ETERNALBLUE и DOUBLEPULSAR никак не улучшали функциональность самого шифровальщика, но они позволили WannaCry распространяться через уязвимость в протоколе SMB (Server Message Block).

О том, что в SMB были обнаружены большие проблемы, ][ предупреждал еще в январе и феврале 2017 года. Более того, в марте 2017 года, задолго до того, как WannaCry начал эксплуатировать уязвимости в SMB, компания Microsoft выпустила исправление, представив бюллетень безопасности MS17-010, который полностью устранял проблему. Отметим, что ][ сообщал о выходе этих важных патчей еще в марте, а в апреле текущего года еще раз заострил внимание на том, что Microsoft закрыла большинство брешей, которые эксплуатировало АНБ.

Наряду с другими изданиями и специалистами мы неоднократно предупреждали о том, что вскоре «киберарсенал» АНБ могут начать использовать хакеры. Однако зачастую компании и пользователи не спешат устанавливать обновления, применяют давно устаревшее ПО и мало тревожатся о собственной безопасности.

Халатное отношение к безопасности

Паника, которую породили атаки WannaCry – это прямое следствие повсеместного халатного отношения к безопасности. Пользователи искреннее полагают, что не открывая подозрительные письма и не переходя по подозрительным ссылкам, они не могут заразиться вирусом. WannaCry напомнил всему миру, что это не так.

Благодаря тому, что шифровальщик использует ETERNALBLUE и DOUBLEPULSAR, достаточно просто включить уязвимый компьютер, подключенный к интернету. Жертве не придется посещать вредоносные сайты, открывать подозрительные почтовые вложения и вообще что-либо делать. Заражение произойдет автоматически, через эксплуатацию уязвимости в SMB.

К сожалению, ошибочное мнение, которое можно описать словами «зачем я нужен каким-то хакерам, зачем им вообще меня ломать?», очень популярно даже в наши дни. Чтобы понять все глубину этого заблуждения, достаточно осознать, что практически любая информация – это деньги. И речь идет не только о секретах крупных компаний и предприятий, или средней стоимости ворованной банковской карты на черном рынке.

Хакеров интересуют все

Как показала практика, пользователи готовы откупаться от злоумышленников, которые зашифровали все файлы на их жестком диске, и платить за «спасение» своих фотографий, рабочих документов, коллекций любимой музыки и других «никому не нужных» вещей.

Также никто не отменял и того факта, что практически любое зараженное устройство, будь то компьютер, роутер, мобильный гаджет или нечто иное, может стать частью крупного ботнета, после чего будет «работать» на преступников. Монетизировать таких ботов можно множеством способов: без ведома владельца устройство может участвовать в DDoS-атаках; пропускать через себя чужой трафик, выступая в роли прокси-сервера; «копать» криптовалюту; скликивать или «просматривать» рекламу и так далее. Таким образом, хакерам нужны и интересны абсолютно все, без исключений, и логика «у меня нечего брать, я никого не интересую» здесь не работает.

Бизнес, в свою очередь, находится в еще более невыгодном положении. Специалисты IT-подразделений вынуждены иметь дело не только с сотрудниками собственных компаний, которые зачастую не имеют даже базовых представлений о «гигиене безопасности», но также должны следить за появлением новых угроз, отражать атаки, поддерживать стабильную работу систем и актуальность ПО.

Современные киберпреступники не только воруют корпоративные секреты, они устраивают DDoS-атаки на предприятия и шантажом заставляют компании заплатить за их прекращение (ведь в противном случае пострадавшие сервисы могут оставаться недоступными на протяжении многих часов или даже дней). Из-за халатности сотрудников в сети компаний то и дело проникают трояны, шифровальщики и другие «бытовые» угрозы, что может привести к самым печальным последствиям.

К примеру, в конце 2016 года из-за атаки обыкновенного шифровальщика HDDCryptor на несколько дней была практически парализована работа San Francisco Municipal Railway (буквально: муниципальная железная дорога Сан-Франциско, сокращено Muni) — организации-оператора общественного транспорта города и округа Сан-Франциско. Тогда 2 112 систем организации из 8 656 оказались заражены HDDCryptor. Пострадали платежные системы, системы, отвечающие за расписание движения, а также почтовая система Muni.

Система, которая включает в себя пять видов общественного транспорта (автобус, троллейбус, скоростной трамвай, исторический электрический трамвай и исторический кабельный трамвай), была вынуждена работать бесплатно, ведь иначе движение общественного транспорта в Сан-Франциско пришлось бы останавливать, и город ждал бы неминуемый транспортный коллапс.

Кто виноват?

С одной стороны, косвенно «поблагодарить» за «вымогательский апокалипсис», развернувшийся по всему миру, можно хакерскую группировку The Shadow Brokers. Ведь именно The Shadow Brokers сделала достоянием общественности опасные киберинструменты АНБ.

Однако с тем же успехом обвинить в случившемся можно и сами спецслужбы, которые создали эксплоиты ETERNALBLUE и DOUBLEPULSAR, и долгое время умалчивали о критической уязвимости в SMB. Именно так уже поступил главный юрисконсульт компании Microsoft Брэд Смит (Brad Smith).

Также можно возложить ответственность на компанию Microsoft, которая исправила уязвимости еще в марте 2017 года, подготовила патчи для устаревших, неподдерживаемых ОС в феврале 2017 года, но предпочла не привлекать к проблеме внимания, а также «придерживала» патчи для Windows XP, Windows 8 и Windows Server 2003 до тех пор, пока катастрофа не разразилась в полной мере.

И конечно не стоит забывать о самих создателях WannaCry. До сих пор доподлинно неизвестно, на ком именно лежит ответственность за происшедшее. Как утверждают специалисты компании Symantec и «Лаборатории Касперского», с большой долей вероятности шифровальщика разработали северокорейские хакеры из небезызвестной группировки Lazarus, за которой эксперты наблюдают уже много лет. Специалисты компании Flashpoint, в свою очередь, провели лингвистический анализ WannaCry и обнаружили "китайский след".

Shared code between an early, Feb 2017 Wannacry cryptor and a Lazarus group backdoor from 2015 found by @neelmehta from Google. pic.twitter.com/hmRhCSusbR

— Costin Raiu (@craiu) May 15, 2017

Тем не менее, как уже было сказано выше, настоящий корень проблемы – это халатность и повсеместное невнимание к вопросам информационной безопасности. Патч, защищающий от WannaCry стал доступен еще в марте 2017 года, за два месяца до начала атак. А первые предупреждения об уязвимостях в протоколе SMB появились еще раньше. По сути, все пострадавшие от атак WannaCry поплатились за свою беспечность, так как за два месяца они не сумели найти времени на установку критических обновлений, о выходе которых было широко известно.

Как защититься и быть готовым

Если говорить о защите от WannaCry, всем, кто по какой-то причине еще не установил обновление MS17-010, настоятельно рекомендуется сделать это немедленно. Также, учитывая серьезность ситуации, компания Microsoft выпустила экстренные патчи для давно неподдерживаемых ОС: Windows XP, Windows 8 и Windows Server 2003, поэтому пользователям этих систем так же следует озаботиться обновлением.

У тех, кто уже пострадал от деятельности вымогателя, есть шанс восстановить свои файлы, не выплачивая выкуп злоумышленникам. Хотя полноценного дешифровщика для WannaCry все еще нет, эксперты создали несколько инструментов, которые работают с Windows XP и x86-версиями Windows 7, 2003, Vista, Server 2008 и 2008 R2. При соблюдении рядя условий, эти утилиты помогут расшифровать пострадавшую информацию.

Однако нужно понимать, что проблема уже не ограничивается одним только WannaCry. Шифровальщик практически сразу породил множество подражателей, а уязвимость в SMB и инструменты спецслужб уже активно примеряют другие хакеры. Сейчас специалисты сходятся во мнении, что в будущем подобных атак будет становиться только больше, и если WannaCry был достаточно примитивной угрозой, то в дальнейшем атаки станут более комплексными и изощренными.

Все вышеописанное подводит нас к очень простому выводу: зачастую, чтобы защитить себя, достаточно соблюдать самые базовые и общеизвестные правила безопасности. В частности, нужно вовремя устанавливать патчи, пользоваться актуальными версиями ПО, не пренебрегать антивирусами и другими защитными решениями. Организациям, в свою очередь, следует чаще проводить для своих сотрудников тренинги и другие мероприятия, посвященные информационной безопасности, со всей серьезностью подходить к соблюдению ИБ-политики, а также не забывать следить за развитием угроз, появлением новых уязвимостей, методик и техник атак.

Хотя эти советы могут показаться слишком уж очевидными, не будем забывать о более чем 400 000 пострадавших от атак WannaCry, которые пренебрегали даже этими банальными правилами.