На этой неделе, в рамках «вторника обновлений» разработчики Microsoft исправили сразу две уязвимости нулевого дня, которые уже эксплуатировали хакеры.

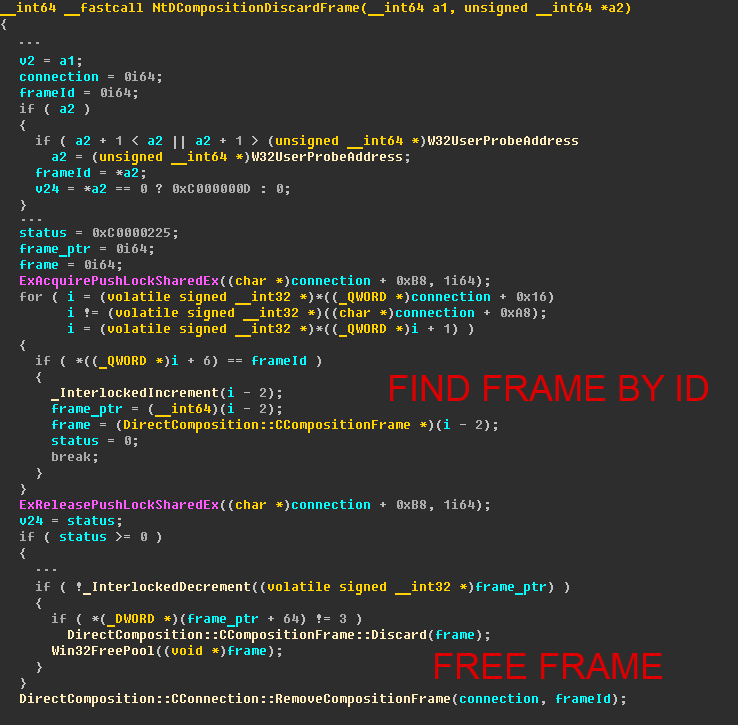

Сообщалось, что проблему CVE-2019-0797, связанную с тем, что компонент Win32k некорректно обращается с объектами в памяти, обнаружили эксперты «Лаборатории Касперского». Но кем и при каких обстоятельствах использовался баг было неизвестно.

Теперь «Лаборатория Касперского» опубликовала собственный отчет об этой проблеме. Исследователи подчеркивают, что это уже четвертая 0-day проблема, обнаруженная благодаря специальной технологии, разработанной «Лабораторией Касперского» и встроенной в большинство продуктов компании.

Исследователи подтвердили, что уязвимость допускает локальную эскалацию привилегий, и сообщают, что эксплоиты для этого бага активно применяют группировки FruityArmor и SandCat (и, возможно, другие преступники). Тогда как хак-группа FruityArmor известна специалистам довольно давно и ранее уже использовала в своих кампаниях другие уязвимости нулевого дня, то SandCat – это сравнительно «новый игрок», в арсенале которого, помимо CVE-2019-0797 и CHAINSHOT, был замечен фреймворк FinFisher/FinSpy.

По данным исследователей, злоумышленники ориентировали свои эксплоиты против 64-битных версий ОС, начиная от Windows 8 и заканчивая Windows 10 build 15063.

«Обнаружение этого эксплоита показывает, что такие дорогие и редкие инструменты по-прежнему представляют огромный интерес для кибергруппировок. Организациям нужны решения, которые могут защитить от подобных угроз. Это еще раз подтверждает, насколько важно, чтобы представители индустрии кибербезопасности сотрудничали с разработчиками ПО. Поиск багов, ответственный подход к их раскрытию и быстрая подготовка патчей — лучшие способы оградить пользователей от уже известных и новых угроз», — комментирует Антон Иванов, антивирусный эксперт «Лаборатории Касперского».