На прошлой неделе жертвой малвари LockerGoga стал один из крупнейших в мире производителей алюминия, компания Norsk Hydro. Теперь эксперты пишут, что вредонос скорее похож на вайпера, а СМИ сообщают, что от атак могли пострадать две крупных химических компании.

Norsk Hydro

На прошлой неделе мы писали о том, что жертвой малвари LockerGoga стал один из крупнейших в мире производителей алюминия, компания Norsk Hydro. В результате этого инцидента пострадало большинство ИТ-систем компании, а рабочие процессы в большинстве подразделений США и Европы пришлось перевести в ручной режим или приостановить вовсе.

Хотя представители Norsk Hydro описывали случившееся как настоящую катастрофу, в компании, тем не менее, приняли не решение не платить злоумышленникам выкуп и восстановить инфраструктуру из резервных копий.

Напомню, что ранее мы детально рассказывали о том, как атака шифровальщика может практически парализовать работу огромной международной компании, на примере крупнейшего морского грузоперевозчика Maersk, пострадавшего от атаки NotPetya.

Теперь в отношении атаки на Norsk Hydro и работы LockerGoga стали появляться новые, небезынтересные подробности. Хотя сами представители алюминиевого гиганта не вдавались в технические подробности случившегося, ссылаясь на проводящееся расследование, в сети уже появилось множество теорий о случившемся, в том числе и от ИБ-специалистов.

Одним из исследователей, опубликовавших свой анализ инцидента, стал известный ИБ-эксперт Кевин Бомонт (Kevin Beaumont). Бомонт полагался на анализ образцов малвари, загруженных на VirusTotal, и считает, что заражение LockerGoga стало «финальным штрихом» в хорошо подготовленной атаке. По мнению специалиста, злоумышленники проникли в сеть Norsk Hydro и развивали свою атаку, пока не добрались до сервера Active Directory.

Дело в том, что у LockerGoga отсутствует такая же способность к саморазмножению, которая отличала WannaCry, NotPetya и Bad Rabbit, а значит, инфраструктура компании могла пострадать в таком масштабе лишь в том случае, если атакующие использовали Active Directory, чтобы распространить вредоноса на все рабочие станции одновременно.

Также исследователь отмечает, что LockerGoga был создан, чтобы работать очень быстро: малварь задействует все мощности и возможности CPU, чтобы шифрование данных на средней системе занимало лишь несколько минут. Кроме того, LockerGoga отключал все сетевые карты на зараженных машинах и менял пароль от локального аккаунта администратора, что существенно затрудняло восстановление пострадавших систем. Фактически это вынудило специалистов устанавливать бэкапы вручную, на каждый отдельный компьютер.

Теорию Бомонта в некотором роде подтверждает предупреждение, опубликованное NorCERT. Эксперты предостерегли другие компании об угрозе LockerGoga и возможных атаках, и тоже упомянули вектор распространения через Active Directory.

Другая теория, опубликованная аналитиками компании Cisco Talos, и вовсе гласит, что LockerGoga – это не обычный шифровальщик, авторы которого преследуют финансовую выгоду. По мнению специалистов, функциональность LockerGoga скорее схожа не с классическими шифровальщиками, а с вайперами (wiper, от английского wipe, «стирать», «удалять»). То есть деструктивной малварью, которая намеренно портит и уничтожает данные. По этой причине исследователи полагают, что атака на Norsk Hydro могла быть делом рук правительственных хакеров. Впрочем, эта теория почти не подкреплена фактами, а на мысль о том, что шифровальщик мог быть лишь прикрытием для более сложной операции, экспертов навела недавняя атака на другую норвежскую компанию: в феврале 2019 года жертвой китайской APT10 стала компания Visma, один из крупнейших в Европе поставщиков облачных технологий.

Другие жертвы?

Кроме того, похоже, Norsk Hydro может быть не единственной жертвой LockerGoga за последние недели. По данным издания Vice Motherboard, от похожих инцидентов в области информационной безопасности пострадали две крупных химических компании в США, Hexion и Momentive, производящие силиконы, смолы и так далее.

В распоряжении редакции издания оказалось внутреннее письмо, направленное сотрудникам Momentive главой компании Джеком Боссом (Jack Boss), в котором тот пишет о «глобальном ИТ-отключении» и просит бросить на разрешение проблемы все силы. Также в письме говорится о том, что данные на всех зараженных машинах, скорее всего, утеряны безвозвратно, и компания уже заказала «сотни новых компьютеров».

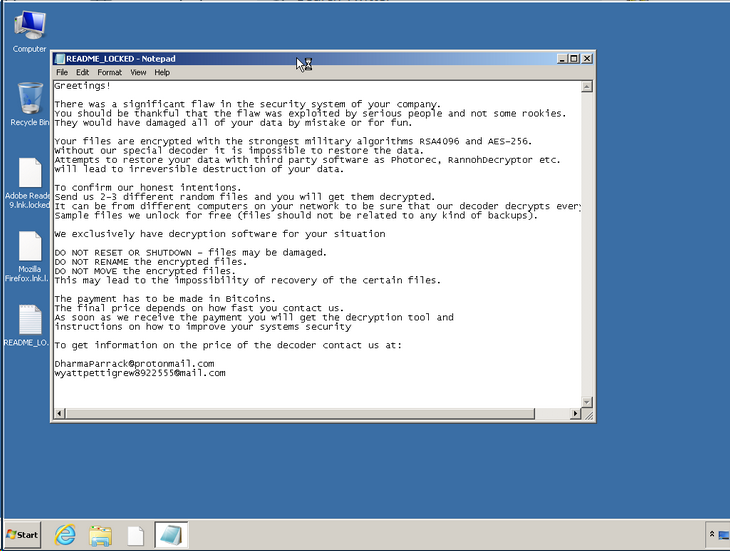

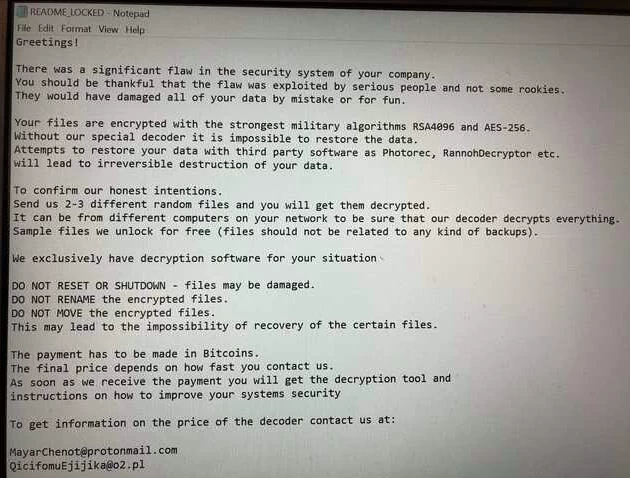

Сравнив вымогательское сообщение, оставленное шифровальщиком в системах Hexion и Momentive с сообщением из Norsk Hydro, журналисты пришли к выводу, что компании, вероятнее всего, пострадали от одной и той же угрозы, то есть от LockerGoga.

Также журналисты отмечают, что в письме Босса были упомянуты новые почтовые ящики, которые для некоторых сотрудников завесли на новом домене momentiveco.com (вместо старого momentive.com). По данным издания, ящики на momentive.com действительно не работают, и в настоящее время попытка отправить на них письмо заканчивается ошибкой.

Представители Hexion, в свою очередь, уже обнародовали пресс-релиз, сообщающий, что компания стала жертвой некоего ИБ-инцидента и в настоящее время старается вернуться к нормальной работе. Каких-либо подробностей о случившемся в компании не раскрывают, и представители Hexion отказались от комментариев.

Напомню, что до недавнего времени и атаки на алюминиевого гиганта Norsk Hydro единственной другой подтвержденной жертвой LockerGoga считалась французская консалтинговая компания Altran, которую шифровальщик атаковал в конце января 2019 года.

Фото: Depositphotos