За полтора года, прошедшие с момента обнаружения оригинальных проблем Meltdown и Spectre, было найдено немало "смежных" уязвимостей, работающих похожим образом, связанных с атаками по сторонним каналам и спекулятивными вычислениями.

На прошлой неделе ученые раскрыли детали о новом классе уязвимостей в процессорах компании Intel: Microarchitectural Data Sampling (MDS). Равно как и уязвимости Spectre и Meltdown, новые баги связаны с упреждающим (или спекулятивным — speculative) механизмом исполнения команд. Исследователи выделили четыре уязвимости и три группы проблем: RIDL, Fallout и ZombieLoad. Уязвимости получили следующие идентификаторы и названия (указывают на какой именно компонент процессора направлена атака):

- CVE-2018-12126 - Microarchitectural Store Buffer Data Sampling (MSBDS)

- CVE-2018-12130 - Microarchitectural Fill Buffer Data Sampling (MFBDS)

- CVE-2018-12127 - Microarchitectural Load Port Data Sampling (MLPDS)

- CVE-2019-11091 - Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

Все эти баги позволяют атакующему похищать пароли, криптографические ключи и прочие личные данные, загруженные или хранящиеся в памяти буфферов процессора. На YouTube были опубликованы несколько демонстраций MDS-атак (1, 2, 3).

По данным экспертов, перед этими проблемами уязвимы все процессоры Intel, выпущенные после 2008-2011 годов. Список всех уязвимых процессоров можно увидеть здесь.

Наиболее опасной из новых уязвимостей считается ZombieLoad, позволяющая злоумышленнику получить доступ к большему количеству данных. К примеру, в одном из показанных исследователями примеров уязвимость используется для мониторинга того, какие сайты посещает пользователь, работающий на виртуальной машине через Tor Browser. То есть ZombieLoad помогает эффективно обходить все защитные механизмы между приложениями.

Исправление всех обнаруженных проблем потребует не только патчей на уровне софта, но и обновления микрокодов процессоров. Но есть и хорошие новости. Во-первых, описанные исследователями атаки неопасны для новейших поколений процессоров Intel. Во-вторых, на этот раз публикация информации о проблемах не застала Intel и других производителей врасплох. Инженеры Intel уже подготовили микрокоды, а производители ПО патчи.

К тому же в официальном заявлении представители Intel отмечают, что атаки на уязвимость Zombieload и две другие проблемы вряд ли будут возможны в реальной жизни из-за целого ряда сопряженных с эксплуатацией сложностей.

Amazon

Amazon выпустила заявление, согласно которому, компания уже развернула средства защиты для своего хостинг-оборудования EC2, а обновленные ядра и пакеты микрокодов доступны для AMI Amazon Linux.

Apple

Apple выпустила два бюллетеня безопасности, касающихся уязвимостей MDS.

В первом сообщении говорится, что в составе macOS Mojave 10.14.5 были выпущены обновления безопасности, защищающие от новых спекулятивных атак на процессоры Intel. Увы, многие модели Mac не поддерживаю эти исправления из-за отсутствия обновленных микрокодов Intel.

Второе сообщение объясняет, как пользователи могут обеспечить полное устранение уязвимостей MDS для macOS Mojave, High Sierra и Sierra. Так как обновления требуют отключения самой проблемной технологии, Hyper-threading, их установка приведет к потере производительности устройства. По оценкам Apple, производительность может снизиться на добрых 40%.

Chromium

Команда разработчиков Chromium сообщает, что возможность введения в браузер средств защиты от уязвимостей MDS рассматривалась, но в итоге было принято решение, что пользователи должны полагаться на обновления безопасности своей операционной системы.

Google также обнародовала бюллетень безопасности, в котором содержится информация о том, какие службы или платформы компании уязвимы перед MDS.

Так, инфраструктура, которую используют продукты Google (например, Search, YouTube, Google Ads, Карты, Blogger и так далее), защищена от багов.

Большинства устройств на Android проблемы MDS тоже не касаются.

В Google Chrome OS по умолчанию отключен Hyper-Threading (начиная с Chrome OS 74 и в более поздних версиях).

Intel

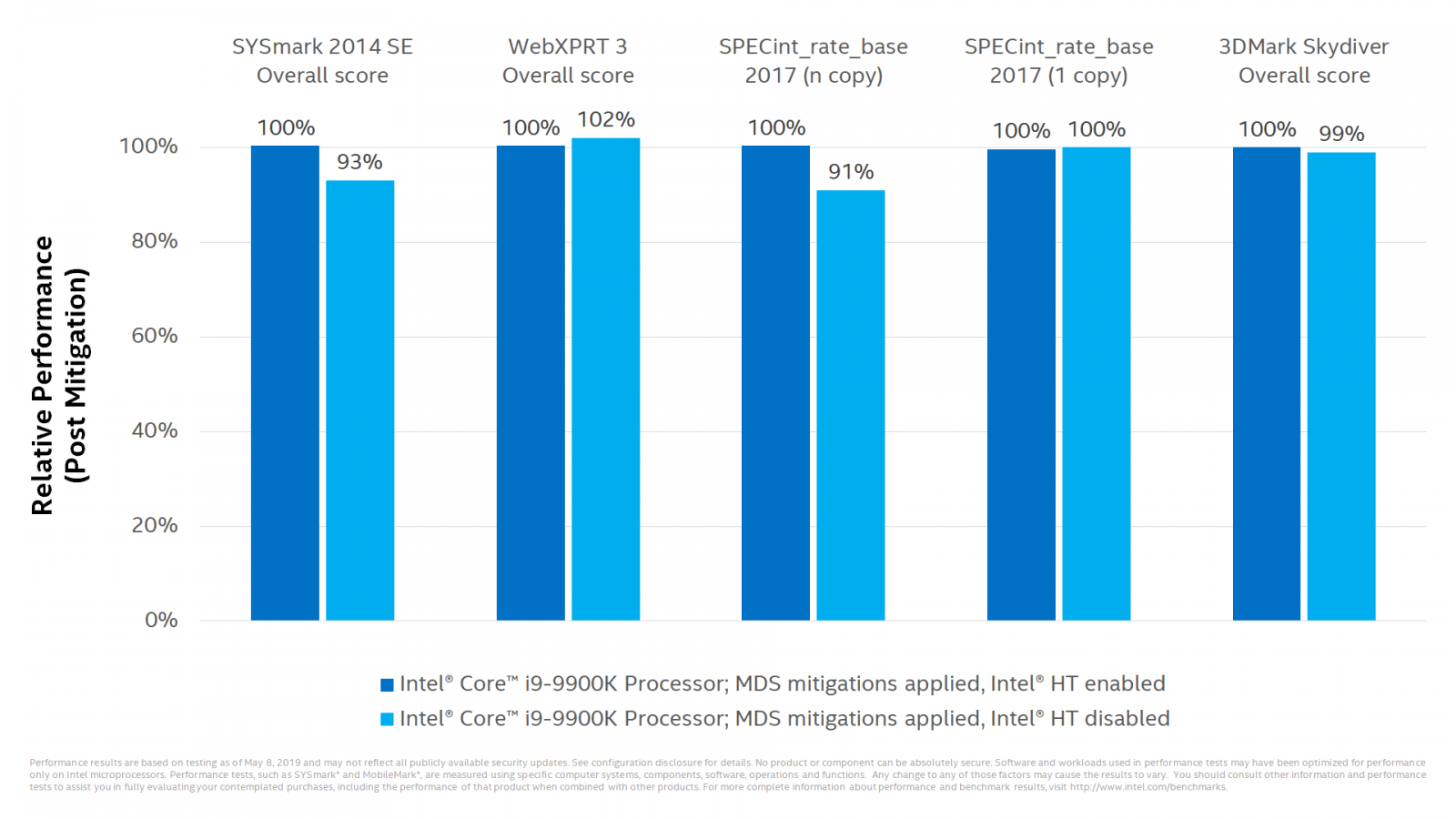

Intel опубликовала детальный отчет, где объясняется, как работают новые уязвимости, какие способы для их устранения существуют, а также описывается влияние этих мер на производительность, особенно путем отключения Hyper-Threading (инженеры Intel оценивают ожидаемое снижение производительности в 10%).

Lenovo

Lenovo выпустила обновления BIOS для ноутбуков ThinkPad P1 и ThinkPad X1 Extreme.

Microsoft

Microsoft представила два бюллетеня безопасности, в которых рассказывается, как снизить опасность от свежих уязвимостей. Пользователи обычных версий и серверов Windows должны будут установить последние обновления микрокодов, обновления безопасности Windows и, вероятно, настроить различные записи реестра.

К сожалению, обновления микрокодов пока недоступны для следующих версий Windows и будут выпущены позже:

- Windows 10 версии 1803 для 64-разрядных систем

- Windows Server, версия 1803

- Windows 10 версии 1809 для 64-разрядных систем

- Windows Server 2019

- Windows Server 2019

Как заявляют другие вендоры, для обеспечения полной защиты клиентам также может потребоваться отключение Hyper-Threading.

RedHat

Redhat выпустила заявление, согласно которому, нужно установить последние микрокоды для процессора, обновить прошивку и обновить ядро. И вновь подчеркивается, что для полного устранения проблем следует отключить Hyper-Threading.

Ubuntu

Разработчики Ubuntu пишут, что пользователи должны установить обновления микрокода и обновленное ядро, чтобы защититься от проблем MDS. Тем не менее, даже после этого, единственно верный способ полностью устранить уязвимости — отключить гиперпоточность.

VMWare

Команда VMWare подготовила обновления для vCenter Server, ESXi, Workstation и Fusion. Причем проблемы MDS специалисты оценили лишь в 6,5 баллов по шкале CVSSv3.