Аналитики китайской компании Qihoo 360 обнаружили написанного на Lua вредоноса Godlua. Это первая известная специалистам угроза, которая злоупотребляет функциональностью протокола DNS over HTTPS (DoH).

Эксперты рассказывают, что в зараженных системах Godlua ведет себя как бэкдор. При этом исследователи отмечают, что раннее загруженные на VirusTotal образцы были классифицированы как майнеры, хотя в настоящее время вредонос используется в основном для DDoS-атак. К примеру, эксперты зафиксировали такую атаку на ресурс liuxiaobei[.]com.

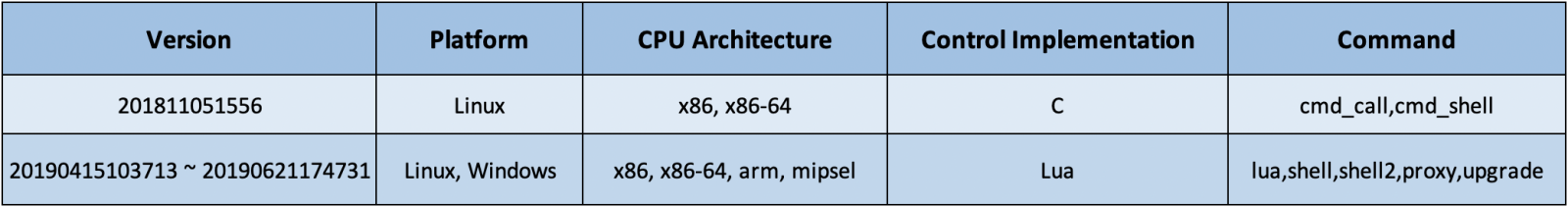

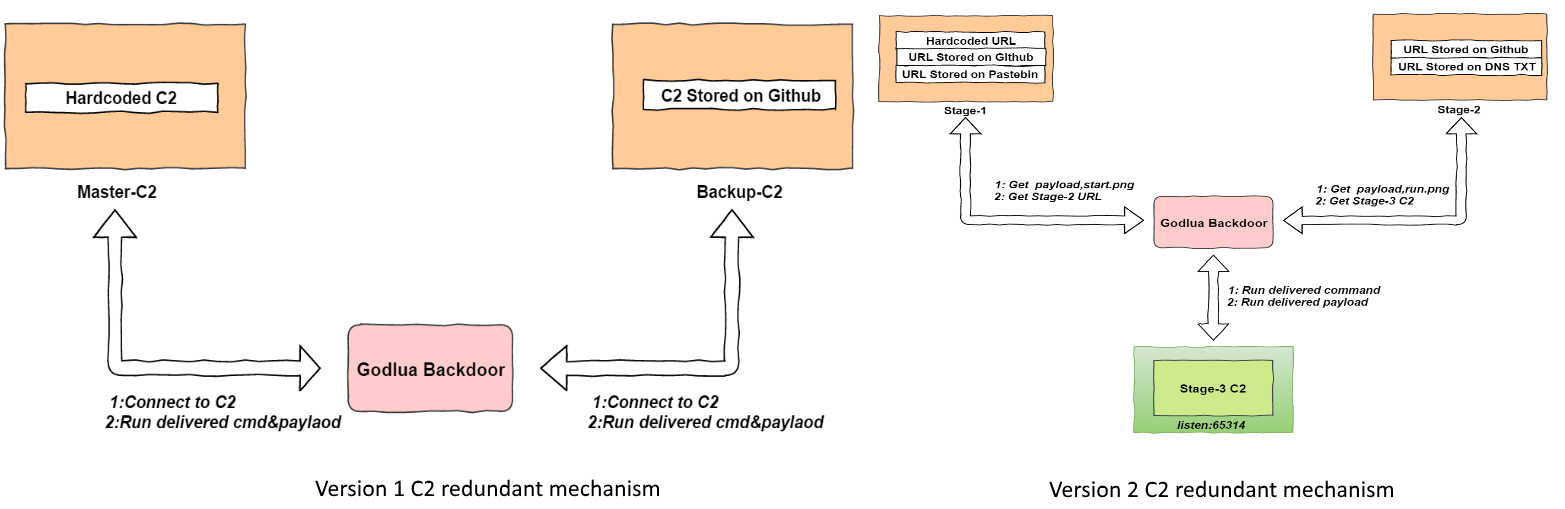

Пока исследователи обнаружили две версии Godlua, инфраструктура которых оказалась весьма схожа. Обе вариации используют запросы DNS over HTTPS для маскировки связи между управляющими серверами, зараженными машинами и подконтрольными злоумышленникам серверами. Все это затрудняет анализ трафика вредоноса. Первая вариация предназначена для Linux (версия 201811051556), тогда как вторая версия также способна атаковать Windows-машины, имеет больше встроенных команд и поддерживает больше архитектур (версия 20190415103713 ~ 2019062117473).

По данным исследователей, версия 201811051556 более не обновляется, тогда как хакеры активно развивают вторую версию вредоноса, чем и обусловлено появление дополнительных функций и кроссплатформенность.

Сообщается, что злоумышленники компрометируют Linux-серверы, используя для этого эксплоит для бага в Atlassian Confluence Server (CVE-2019-3396), но исследователи уверены, что есть и другие векторы заражения.

Обе известные специалистам версии Godlua используют DoH для получения текстовых записей DNS, где хранятся URL-адреса C&C серверов злоумышленников. В целом извлечение URL-адресов управляющих серверов из DNS — это не ново. Новшеством в данном случае является именно использование DoH-запроса вместо классического DNS-запроса.

Как нетрудно понять из названия, DNS over HTTPS работает, отправляя запросы DNS через защищенное соединение HTTPS, вместо классического UDP-запроса. То есть, запрос DoH зашифрован и невидим для сторонних наблюдателей, включая защитное по, применяющее пассивный мониторинг DNS для блокировки запросов к известным вредоносным доменам.

Теперь ИБ-эксперты всерьез опасаются, что Godlua может стать лишь «первой ласточкой», и вскоре преимущества DoH оценят и другие разработчики малвари, сделав пассивный мониторинг DNS практически бесполезным.

Spoiler: there will be more. Lots, lots more. DoH is going to break a lot of security controls. https://t.co/Eo8QqP3Mmd

— Kevin Beaumont ? (@GossiTheDog) July 2, 2019