Известный ИБ-эксперт Боб Дьяченко обнаружил, что операторы Gootkit оставили в открытом доступе серверы с MongoDB. В обнаруженных базах содержалось множество личной информации, похищенной у пользователей.

МалварьGootkit впервые была замечена специалистами еще в 2014 году. Раньше это был опасный банковский троян, однако со временем угроза претерпела множество изменений и эволюционировала в нечто совершенно иное. Так, в настоящее время Gootkit больше фокусируется на сборе огромного массива информации о зараженных устройствах и передает эти данные на свои управляющие серверы.

В основном малварь ориентирована на кражу данных из различных браузеров, от Chrome до Internet Explorer. Gootkit способен похищать историю посещений, пароли и файлы cookie, а также может делать снимки экрана и записывать все, что пользователи вводят внутри веб-форм (это касается не только паролей, но и номеров банковских карт). Помимо этого вредонос собирает всю возможную информацию о зараженном хосте и подключенном нему оборудовании.

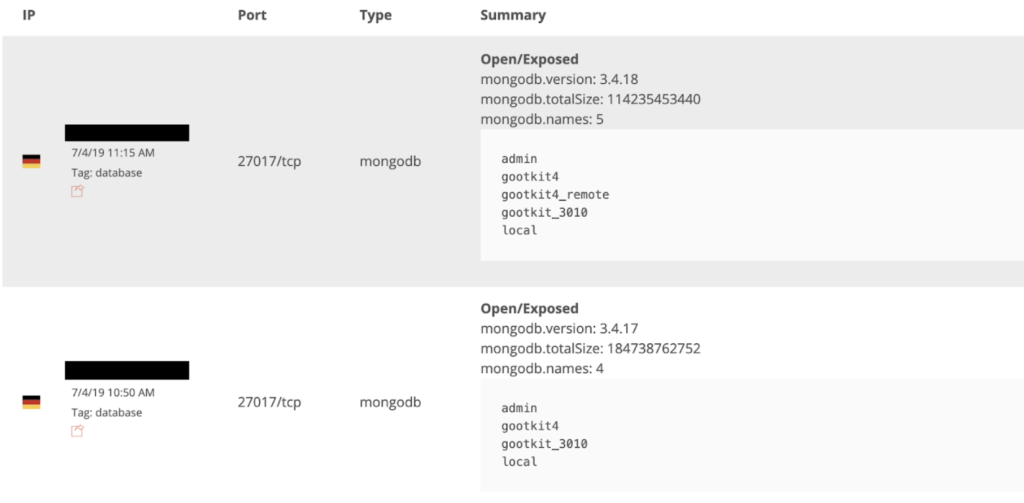

Дьяченко обнаружил, что в июле 2019 года операторы Gootkit допустили ошибку и оставили свои управляющие серверы доступными для всех желающих на целую неделю. Неизвестно, забыли злоумышленники установить пароли, или защищавший серверы брандмауэр неожиданно отказал. Как бы то ни было, серверы стали доступны, были проиндексированы различными поисковыми системами и замечены исследователем.

На обоих серверах работала MongoDB, и они получали данные от трех ботнетов Gootkit, в общей сложности объединявших 38 653 зараженных хоста.

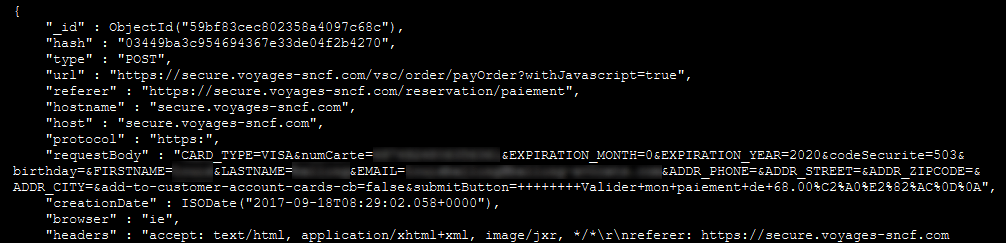

Изучение серверов показало, что коллекции Luhnforms содержали информацию о платежных картах пострадавших. В двух БД было обнаружено около 15 000 записей. Каждая такая запись содержала информацию о сайте, на котором были собраны данные карты, информацию о браузере и ПК, а также сами данные банковской карты, хранящиеся в незашифрованном виде.

Хотя название коллекций Windowscredentials намекает на Windows, в них малварь хранила отнюдь не это. Эти коллекции содержали учетные данные от различных сайтов (от польских лыжных магазинов до торговых площадок Envato, от болгарских госучреждений до криптовалютных бирж), на которых пользователи зарегистрировали учетную запись или осуществили вход. В Windowscredentials насчитывалось 2 385 472 записи, хотя Дьяченко полагает, что многие из них были дубликатами.

Помимо этого малварь также похищала файлы cookie, делала снимки экрана и собирала подробную информацию о характеристиках зараженного компьютера, включая внутренний и внешний IP-адреса, имя хоста, имя домена, данные о процессоре и памяти, имя провайдера, сведения об ОС и дате ее установки, MAC-адрес, информация о браузере и многое другое.

Также в MongoDB Gootkit содержались файлы конфигурации, которые передавались на зараженные хосты. Эти файлы содержали ссылки на различные модули вредоноса.

В настоящее время незащищенные серверы Gootkit уже ушли в оффлайн, хотя неизвестно, заметили злоумышленники вторжение эксперта или попросту завершили очередную кампанию и отключили C&C-серверы после ее завершения.

В конце своего отчета Дьяченко отмечает, что уже передал все собранные данные в руки правоохранительных органов.