Специалисты Fortinet заметили, что хак-группа FIN7 с недавних пор использует новый загрузчик, BIOLOAD, похожий на другой загрузчик группы, BOOSTWRITE, однако имеющий более низкую степень обнаружения. С его помощью злоумышленники распространяют обновленные версии бэкдора Carbanak, датированные январем и апрелем 2019 года.

Напомню, что группа FIN7 активна с середины 2015 года. Ее участников подозревают в атаках на американские компании из сегмента ритейла, а также ресторанно-гостиничного бизнеса. FIN7 активно сотрудничает с группой Carbanak: злоумышленники обмениваются инструментами и методами атак, в результате чего между группировками можно поставить своеобразный «знак равенства». Невзирая на арест лидеров FIN7, произведенный в августе 2018 года, атаки группы по-прежнему продолжаются.

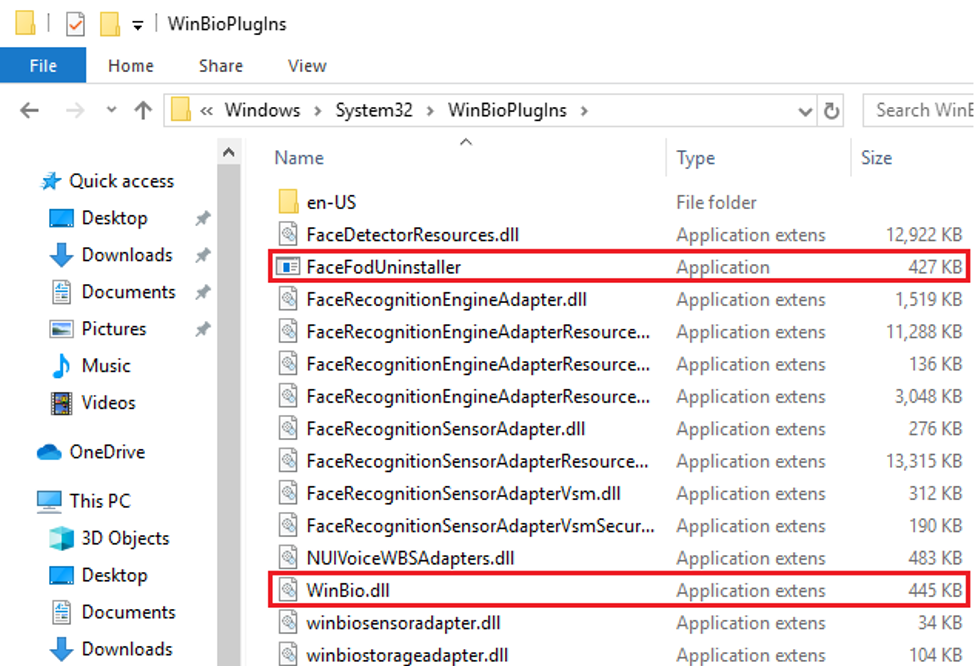

Исследователи Fortinet пишут, что BIOLOAD, равно как и BOOSTWRITE, использует технику, которую называют binary planting, то есть он злоупотребляет легитимной функциональностью Windows в поисках DLL, необходимых для загрузки программ. Так, в последнее время вредоносные DLL обнаруживаются в составе FaceFodUninstaller.exe, файла, присутствующего в ОС сразу после установки (в Windows 10 1803 и далее). Этот исполняемый файл привлекает злоумышленников еще и потому, что он запускается из запланированной задачи FODCleanupTask, что позволяет дополнительно снизить степень обнаружения.

Атакующие помещают вредоносный WinBio.dll в папку \System32\WinBioPlugIns, где по идее располагается легитимный DLL winbio.

Согласно анализу Fortinet, образцы BIOLOAD датированы матом и июлем 2019 года, тогда как BOOSTWRITE датирован маем текущего года. Хотя загрузчик существует уже по меньшей мере девять месяцев, согласно VirusTotal, его пока обнаруживают далеко не все защитные решения.

Помимо сходств исследователи обнаружили и некоторые различия между загрузчиками. К примеру, BIOLOAD не поддерживает работу с несколькими пейлоадами, а также для расшифровки полезной нагрузки используется XOR вместо ChaCha. Кроме того, BIOLOAD не обращается к удаленному серверу за ключом дешифрования, так как ключ кастомизируется для каждой системы-жертвы и напрямую связан с ее именем.

В свою очередь, обновленные образцы Carbanak отчаются тем, что проверяют зараженную машину на присутствие большего числа различных антивирусных решений (раньше малварь искала только продукты Kaspersky, AVG и TrendMicro).

Также аналитики отмечаю, что FIN7 активно разрабатывает инструменты для удаления своей малвари с зараженных машин. И если BIOLOAD использовался для загрузки Carbanak, то более BOOSTWRITE также применялся для доставки RDFSNIFFER, инструмента удаленного доступа, который используется для компрометации NCR Aloha Command Center Client и взаимодействия с системами-жертвами в рамках легитимных сессий, защищенных 2ФА.