Содержание статьи

- Эволюция цифрового гоп-стопа

- Ransomware на продажу

- 1. Исходный код KingLocker на Python для Windows за 99 евро

- 2. Вредонос Sodinokibi/REvil за 2000 долларов

- 3. Пакет исходных кодов программ вымогателей за 15 евро

- 4. WannaCry за 150 долларов

- 5. Модульный троян LimeRAT за 89 евро

- 6. Исходный код Blackmail Bitcoin Ransomware кастомной сборки за 15 долларов

- 7. Модульный вредонос DiamondFox за 1000 долларов

- 8. Ransomware 2020 за 49 долларов

- 9. Blackmail Bitcoin Ransomware с исходным кодом за 40 долларов

- 10. Исходный код пяти программ-шантажистов Bitcoin Ransomware за 18 долларов

- Шантаж под ключ

- Ranion

- Smaug

- Выводы

Но начнем мы с того, что разберемся в истории вымогательской малвари.

Эволюция цифрового гоп-стопа

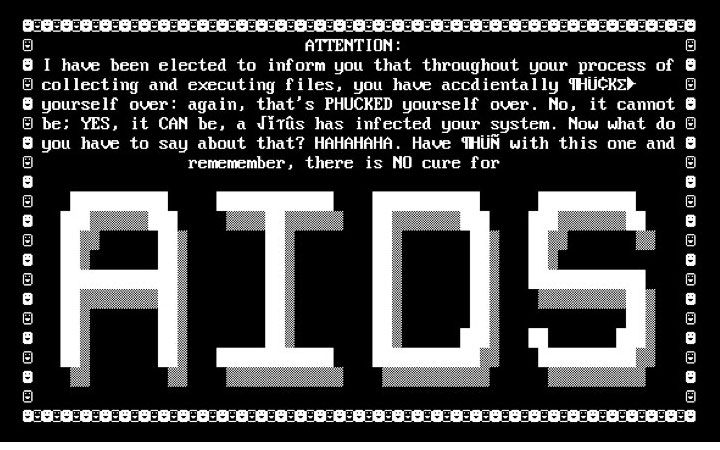

Первая зафиксированная эпидемия шифровальщика произошла в 1989 году, когда норвежский биолог Джозеф Попп разослал по почте дискету, этикетка которой обещала просветительскую информацию о СПИДе. В реальности программа внедрялась в AUTOEXEC.BAT, скрывала папки и повреждала файлы. Во время следующей загрузки пользователь видел предложение обновить лицензию ОС, отправив 189 долларов по почте в Панаму на счет компании PC Cyborg Corporation, дальше компьютер не загружался.

В основе AIDS лежала симметричная криптография, то есть для шифрования и расшифровки информации использовался один и тот же ключ, поэтому таблетку от вируса сделали довольно быстро. Поппа вскоре нашли, но признали невменяемым и отправили на лечение. Создатель первого вымогателя прославился тем, что носил на голове картонную коробку для защиты от радиации.

На протяжении следующих шестнадцати лет случаи заражения программами‑вымогателями были все еще редки, несмотря на развитие интернета. Все изменилось в 2005 году после того, как по сети стала распространяться вредоносная программа GPCoder.

GPCoder зашифровывал информацию, используя продвинутый для тех времен криптографический алгоритм RSA. Чуть позже появился Archievus, который энкриптил файлы только в папке «Мои документы». Оба вредоноса приносили создателям малый профит, потому что антивирусы легко их находили и удаляли.

Вредонос Vundo, который начали применять для вымогательства Bitcoin в 2009 году, тоже провалился. Программисты компании FireEye написали скрипт для расшифровки данных за несколько дней и оставили девелоперов Vundo без прибыли.

В 2011 году возник новый вид программ‑вымогателей — WinLock. Вместо того чтобы зашифровывать информацию, локеры блокировали доступ к Windows и выводили на экран фейковое меню для активации ОС. Жертвам предлагали позвонить в службу поддержки или отправить SMS, чтобы получить код. За звонок и сообщение взимали плату, которая перечислялась прямиком в карман рэкетирам.

Тем не менее бизнес‑модель, основанная на применении локеров, оказалась провальной. В 2012 году вымогатели заработали лишь 5 миллионов долларов. Сумма серьезная, но по меркам современных угроз — ерунда. Поэтому уже в следующем году хакеры вернулись к истокам цифрового шантажа и стали использовать модифицированную версию шифровальщика CryptoLocker.

Главное отличие CryptoLocker от Vundo заключалось в том, что зашифрованные файлы было невозможно восстановить, так как для их дешифровки требовался 2048-битный ключ, который можно было получить в онлайновой службе после оплаты. Всего лишь за два месяца доход создателей малвари достиг 27 миллионов долларов в биткойнах.

В 2014 году после захвата антивирусными специалистами ботнета Gameover ZeuS, через который распространялся CryptoLocker, на рынке программ‑вымогателей начали доминировать его клоны — CryptoWall и TorrentLocker. В 2016 году специалисты обнаружили первый вирус‑вымогатель под названием KeRanger, предназначенный для заражения маков. Спустя несколько месяцев кибербезопасники идентифицировали многопрофильный троян Ransom32, способный инфицировать компы с Windows, Mac или Linux.

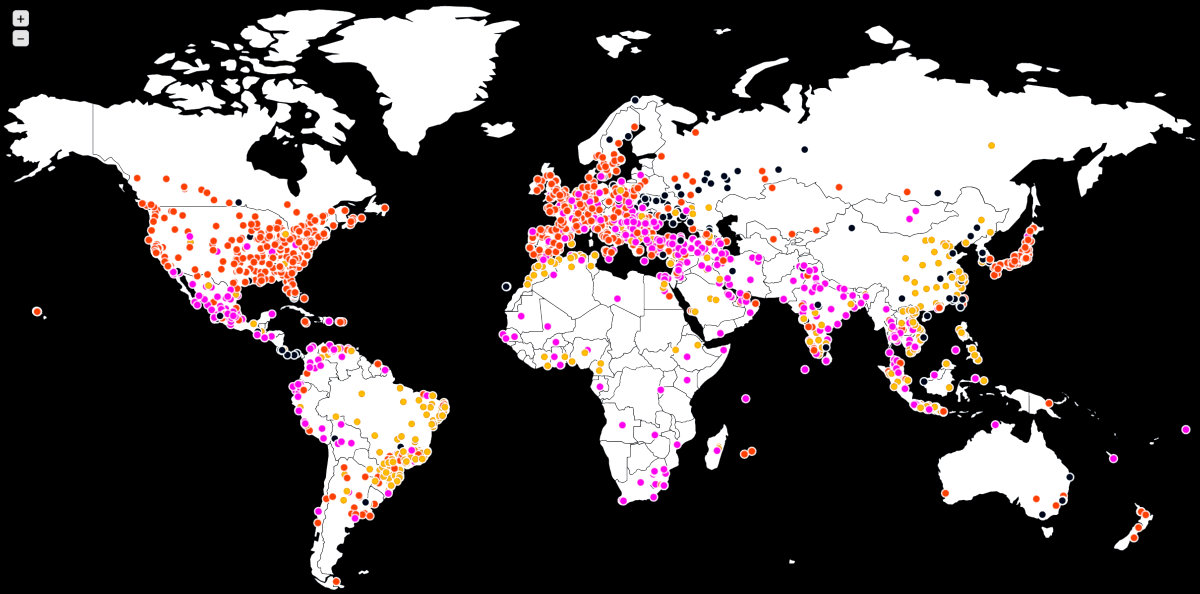

В мае 2017 года с появлением крипточервя WannaCry началась новая эра в истории цифрового гоп‑стопа. WannaCry эксплойтил уязвимость EternalBlue в Windows, устанавливал бэкдор, загружал код шифровальщика и, заразив один компьютер, быстро распространялся по локальной сети. За год червь пролез в 520 тысяч устройств и нанес ущерб на 4 миллиарда долларов. Современник WannaCry — крипточервь Petya, который использовал тот же самый эксплоит Windows. Вред от «Пети» превысил 3 миллиарда долларов.

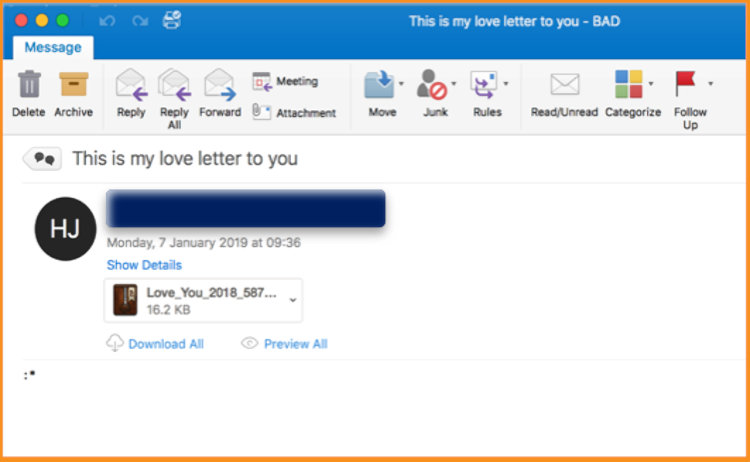

В 2018 году на электронную почту пользователей сети начали приходить письма с оригинальным вредоносом GandCrab. Вымогатели соблазняли юзеров любовными посланиями и архивами с романтичными названиями, например, Love_You_2018. Но архивы были с изюминкой — дистрибутивом, загружающим GandCrab. В 2019 году разработчики «Краба» повесили клешни на гвоздь, сорвав куш примерно в 2 миллиарда долларов.

Эстафетную палочку перехватили злые гении, стоящие за изобретением вымогателя REvil, известного также под именем Sodinokibi. ИБ‑специалисты нашли совпадения в кодах GandCrab и Sodinokibi, а также выяснили, что в обоих используются практически одинаковые функции декодирования строк. Поэтому эксперты уверены, что REvil — это прямой наследник GandCrab.

На волне хайпа вокруг WannaCry и Petya в даркнете запустили сервисы Ransomware as a Service (RaaS) — тулкиты и платформы для выполнения атак и получения выкупа. Львиная доля клиентской базы RaaS приходится на ламеров, которые стремятся срубить капусту, но не хотят ничего программировать самостоятельно. Вымогательство как услуга представляет собой модель сотрудничества между операторами программ‑шантажистов и так называемыми агентами.

Ransomware на продажу

На крупнейшем международном маркетплейсе я нашел десяток объявлений, связанных с программами‑вымогателями. Вот они.

warning

Вся информация предоставлена исключительно в ознакомительных целях. Автор и редакция не несут ответственности за любой возможный вред, причиненный информацией из этой статьи. Распространение вирусов и вредоносных программ — незаконное действие и влечет за собой уголовную ответственность.

1. Исходный код KingLocker на Python для Windows за 99 евро

Вендор утверждает, что после запуска исполняемого файла малварь подключается к панели управления сервером, скачивает ключ, зашифровывает данные на устройстве и открывает веб‑страницу с требованием выкупа в Bitcoin. Какую‑либо информацию о случаях заражения KingLocker я не обнаружил. Первое и единственное упоминание о вирусе на форуме Raid датируется 12 июля 2020 года.

2. Вредонос Sodinokibi/REvil за 2000 долларов

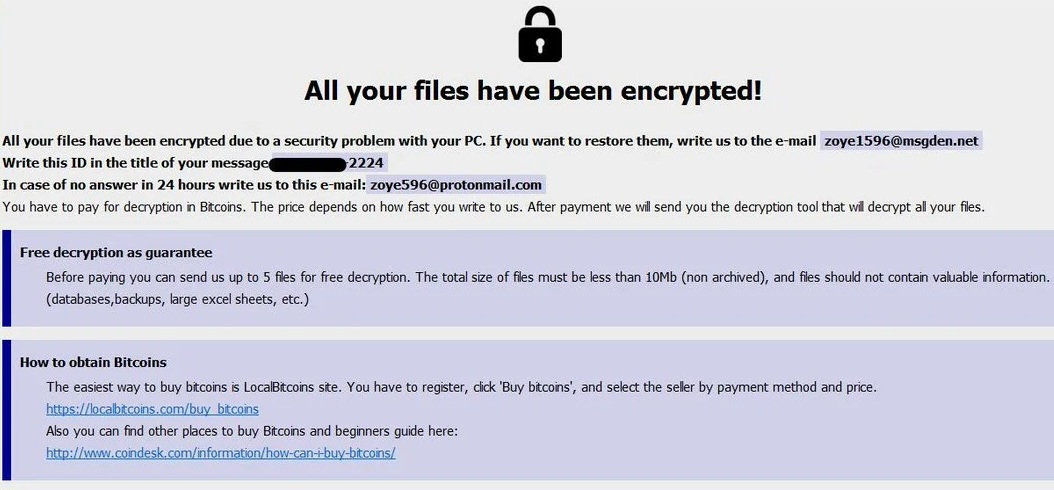

По сведениям Panda Security, Sodinokibi — самая прибыльная программа‑шантажист по итогам четвертого квартала 2019 года. Вредонос генерирует уникальный ID и ключи для каждого устройства, зашифровывает файлы, меняет обои на рабочем столе и выводит на экран инструкцию по дешифровке, в которой указан URL-адрес формы для восстановления доступа к данным.

3. Пакет исходных кодов программ вымогателей за 15 евро

Состоит из:

- Skiddy ScreenLocker — копия трояна Exotic;

- NxRansomware — Open Source проект, загружен на GitHub в 2016 году;

- HiddenTear — первый троян‑вымогатель с открытым исходным кодом, выложенный на GitHub в 2015 году;

- MyLittleRansomware — очередной опенсорс, разработанный в 2018 году;

- Jigsaw Ransomware — идентифицирован в 2016 году, назван в честь куклы Билли из «Пилы»;

- EDA2 Ransomware — собран на базе конструктора EDA2 и требует фиксированную плату за расшифровку — 0,1 BTC;

- CryptoLocker — легендарный старичок, сумевший заставить американских копов раскошелиться на 500 долларов;

- Andr0id L0cker — мобильный вымогатель, который блокирует доступ к Android;

- Shark Ransomware — был запущен как RaaS в клирнете в 2016 году.

К слову, Andr0id L0cker — единственный мобильный вымогатель, выставленный на продажу на посещенных мной теневых рынках.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»