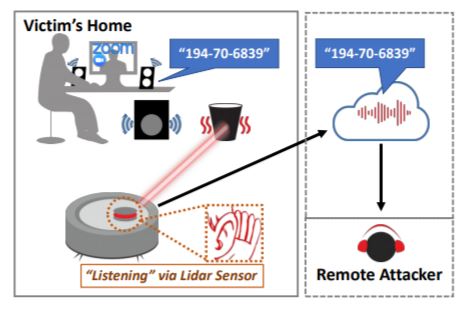

Группа ученых из университета Мэриленда и Национального университета Сингапура продемонстрировала атаку LidarPhone, которая способна превратить умный пылесос в шпионское устройство, записывающее разговоры поблизости.

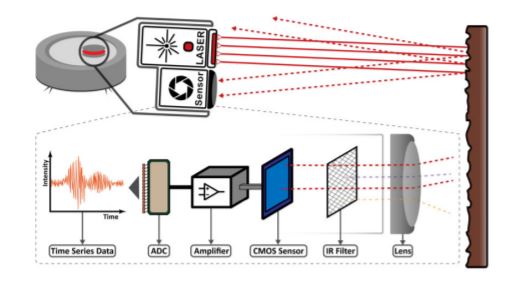

Как можно понять из названия, атака полагается на использование встроенного в устройство лидара, который пылесос используется для навигации в пространстве. По сути, потенциальный злоумышленник может использовать лидар и его лазер в качестве лазерного микрофона. Лазерные микрофоны нередко применяются спецслужбами, особенно в том случае если запись нужно вести издалека. К примеру, лазерный микрофон направляют на оконное стекло и с его помощью отслеживают вибрации стекла, которые затем можно декодировать и расшифровать разговоры, происходившие внутри помещения.

Эксперты отмечают, что атака LidarPhone требует соблюдения ряда определенных условий. К примеру, злоумышленник будет вынужден использовать некую малварь или вмешаться в процесс обновления устройства, таким образом, чтобы получить контроль над лидаром. Дело в том, что лидар устройства активен и вращается постоянно, что сокращает количество данных, которые может собрать атакующий. При помощи вредоносной прошивки злоумышленник сможет остановить вращение и нормальную работу лидара, заставив его сфокусироваться на одном объекте, отслеживая вибрацию поверхности из-за звуковых волн.

Также нужно отметить, лидары роботов-пылесосов далеко не так точны, как лазерные микрофоны, так что собранные показания, которые будут переданы на удаленный сервер атакующего, придется обработать дополнительно, усилив сигнал, чтобы полученный звук мог разобрать человек.

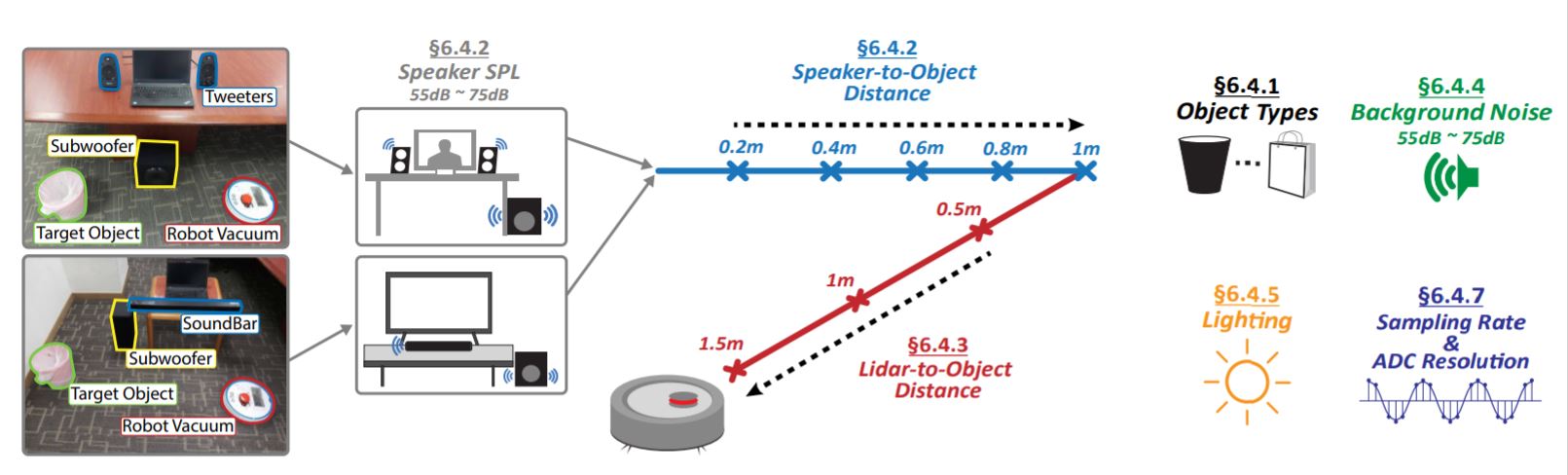

Невзирая на все эти ограничения, исследователям удалось получить хорошие результаты во время тестов на роботе-пылесосе Xiaomi Roborock. Специалисты провели ряд проверок, используя лидар для снятия сигнала с различных объектов, к тому же во время тестов между пылесосом и источником звука было разное расстояние.

При этом эксперименты исследователей в основном концентрировались на восстановлении не разговоров, а числовых значений, которые в итоге удалось восстановить с точностью 90%. Однако авторы атаки отмечают, что LidarPhone можно использовать для идентификации говорящих по половому признаку и даже для определения политических взглядов целей по выпускам новостей, звучащим на фоне.

Хотя LidarPhone — это скорее теоретическая атака, для защиты исследователи рекомендуют производителям роботов-пылесосов отключать лидар устройств, когда тот не используется.

Доклад исследователей был представлен на конференции ACM Conference on Embedded Networked Sensor Systems (SenSys 2020). Запись выступления исследовательской группы можно увидеть ниже.