Сразу несколько ИБ-компаний обнародовали списки клиентов SolarWinds, пострадавших в результате взлома компании и заражения платформы Orion малварью. Среди жертв хакеров технологические компании, местные органы власти, университеты, больницы, банки, операторы связи и многие другие.

Среди наиболее известных имен можно перечислить Cisco, SAP, Intel, Cox Communications, Deloitte, Nvidia, Fujitsu, Belkin, Amerisafe, Lukoil, Rakuten, Check Point, Optimizely, Digital Reach и Digital Sense. Также предполагается, что в ходе инцидента пострадала и компания MediaTek, один из крупнейших в мире производителей полупроводников, хотя исследователи пока не уверены на 100%.

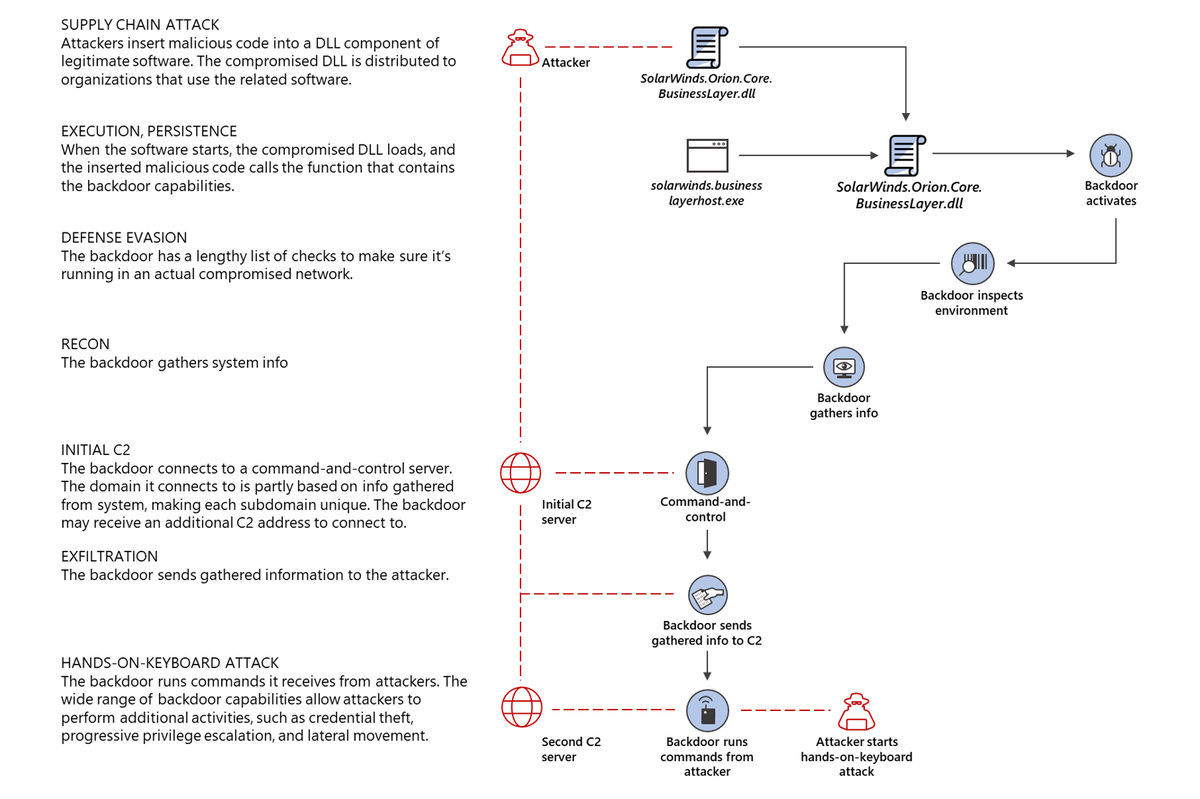

Напомню, что малварь, которая распространялась с помощью вредоносных версий Orion (выпущенных в период с марта по июнь 2020), получила кодовое имя SUNBURST (она же Solorigate). Согласно отчетам Microsoft, FireEye, McAfee, Symantec, «Лаборатории Касперского» и Агентства по кибербезопасности и защите инфраструктуры, организованного при Министерстве внутренней безопасности США (DHS CISA), в зараженных системах малварь собирала информацию о сети компании-жертвы, выжидала 12-14 дней, а затем отправляла эти данные на удаленный сервер злоумышленников. Если после этого операторы малвари признавали сеть компании интересной, она развивали атаку далее и продолжали сбор информации.

По официальным данным, среди 300 000 клиентов SolarWinds только 33 000 использовали Orion, а зараженная версия платформы была установлена у 18 000 клиентов. Изначально считалось, что выявить всех пострадавших смогут только сами специалисты SolarWinds, но по мере того, как другие эксперты продолжали изучать работу SUNBURST, они обнаружили некоторые особенности в работе малвари. Например, связанные с тем, как она пингует свой управляющий сервер.

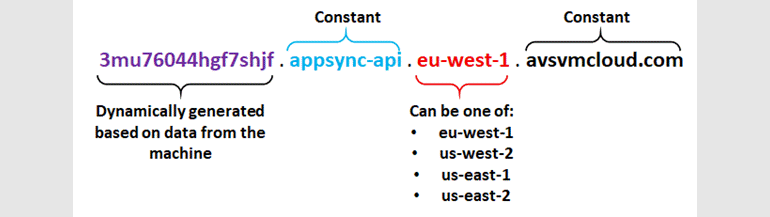

Выяснилось, что SUNBURST отправляет данные, собранные в зараженной сети, на URL-адрес своего C&C-сервера, уникальный для каждой жертвы. Уникальные URL-адреса были поддоменами avsvmcloud[.]com и состояли из четырех частей, первая из которых представляла собой на первый взгляд случайную строку. Однако скоро ИБ-исследователи заметили, что эта строка на самом деле не была случайной, а содержала закодированное имя домена локальной сети жертвы.

В итоге сразу несколько компаний и независимых исследователей взялись проанализировать историю трафика и данные passive DNS, чтобы собрать информацию о трафике avsvmcloud[.]com, обнаружить поддомены, а затем вычислить компании, которые установили зараженные версии Orion

В результате еще в конце прошлой недели публикацию списков пострадавших компаний и организаций начали эксперты из TrueSec и Prevasio, независимый исследователь Деван Чаудхари (Dewan Chowdhury), а также китайская фирма QiAnXin.

By decoding the #DGA domain names, we discovered nearly a hundred domains suspected to be attacked by #UNC2452 #SolarWinds, including universities, governments and high tech companies such as @Intel and @Cisco. Visit our github project to get the script.https://t.co/jsnOldynCV pic.twitter.com/40VfXuR6JI

— RedDrip Team (@RedDrip7) December 16, 2020

The #DGA decoding of #SolarWinds attack point toward certain companies (NOT saying they were hacked, but references) LukOil, Deloitte, Hewlett Foundation @Hewlett_Found, KC Power and Light @evergypower@NERC_Official #SUNBURST #UNC2452

— Dewan Chowdhury (@dewan202) December 18, 2020

More References:https://t.co/kIfaBueu4B

Напомню, что, по данным FireEye, невзирая на компрометацию 18 000 клиентов SolarWinds, хакеры продолжили атаку лишь на сети 50 компаний. Эксперты Microsoft, в свою очередь, писали о том, что сумели идентифицировать около 40 пострадавших из числа своих клиентов.

Развитие атаки обычно происходило в том случае, если управляющий сервер avsvmcloud[.]cxom отвечал малвари специфическим DNS-ответом с определенным полем CNAME. Это специальное поле содержало адрес второго управляющего сервера, с которого SUNBURST мог получить дополнительные команды и иногда загрузить еще малварь.

В настоящее время точно известно лишь об одной компании, взлом которой продолжили хакеры — это ИБ-компания FireEye, чья реакция на атаку и пролила свет на компрометацию SolarWinds в целом.

Издание ZDNet пишет, что в настоящее время многие в ИБ-сообществе работают с сетями доставки контента, поставщиками интернет-услуг и другими компаниями для сбора данных passive DNS и отслеживания трафика avsvmcloud[.]com. Вся эта активность направлена на выявление других жертв, к сетям которых злоумышленники так же могли получить углубленный доступ. Журналисты приводят таблицу, составленную вышеупомянутой компаний Truesec, где содержатся декодированные внутренние доменные имена для некоторых жертв компрометации SolarWinds.