Ранее на этой неделе стало известно о масштабной атаке на цепочку поставок, от которой пострадала компания SolarWinds и ее клиенты. Дело в том, что неизвестные хакеры скомпрометировали платформу Orion, предназначенную для централизованного мониторинга и управления. Как правило, Orion используется в крупных сетях для отслеживания всех ИТ-ресурсов, таких как серверы, рабочие станции, мобильные телефоны и IoT-девайсы.

Orion версий 2019.4-2020.2.1, выпущенных в период с марта 2020 года по июнь 2020, оказался заражен малварью SUNBURST (она же Solorigate). Детальные отчеты об этой угрозе уже выпустили Microsoft, FireEye и Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA).

Известно, что среди 300 000 клиентов компании только 33 000 использовали Orion, и всех их уже уведомили о случившемся. При этом, по данным SolarWinds, зараженная версия платформы Orion была установлена у 18 000 клиентов.

Вчера список пострадавших компаний и госучреждений пополнился сразу несколькими громкими именами. Так, выяснилось, что компания Microsoft, которая с самого начала принимает активное участие в расследовании инцидента, тоже была скомпрометирована через зараженные версии Orion. Представители ИТ-гиганта заявляют, что обнаружили в своих системах вредоносные версии Orioan, однако не нашли каких-либо признаков активности хакеров:

«Как и другие клиенты SolarWinds, сейчас мы активно ищем индикаторы активности этих злоумышленников и можем подтвердить, что обнаружили вредоносные двоичные файлы Solar Winds в нашей среде, которые мы уже изолировали и удалили. Мы не обнаружили никаких доказательств того, что посторонние имели доступ к нашим производственным службам или данным клиентов. Наше продолжающееся расследование не выявило абсолютно никаких признаков того, что наши системы использовались для атак на другие [компании]», — заявили в Microsoft.

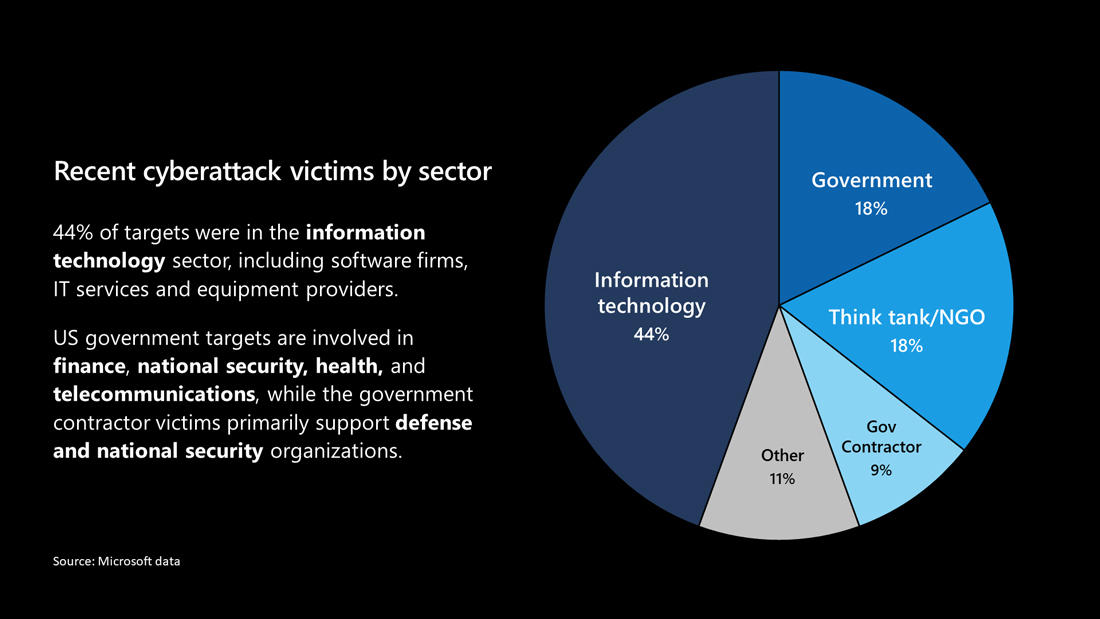

При этом Microsoft заявила, что выявила уже более 40 пострадавших среди своих клиентов, которые установили троянизированные версии Orion. Обнаружить эти компрометации удалось благодаря данным, собранным Microsoft Defender. По информации компании, 80% всех затронутых организаций находятся в США, а остальные рассредоточены по семи другим странам, а именно Канаде, Мексике, Бельгии, Испании, Великобритания, Израиль и ОАЭ.

Причем государственный сектор — это лишь небольшая часть от всего списка жертв. Так, 44% пострадавших – это ИТ-компании (разработчики программного обеспечения и поставщики оборудования).

Более того, в Microsoft заявляют, что атаки по-прежнему продолжаются, и хакеры пытаются взламывать новые компании, несмотря на то, что инцидент был предан огласке и активно расследуется.

Также стало известно, что компрометация SolarWinds затронула Национальное управление по ядерной безопасности США (NNSA). По данным издания The Register, подозрительная сетевая активность была замечена в сетях Федеральной комиссии по регулированию энергетики, национальных лабораторий Сандиа и Лос-Аламос (в Нью-Мексико и Вашингтоне), Управления безопасного транспорта NNSA , а также в региональном управлении Министерства энергетики в Ричленде.

«На данный момент расследование показало, что вредоносная программа была изолирована в бизнес-сетях и не повлияла на выполнение основных функций национальной безопасности, в том числе Национального управления ядерной безопасности», — сообщили журналистам в Министерства энергетики.

Таким образом, в настоящее время список подтвержденных пострадавших выглядит следующим образом:

- американская ИБ-компания FireEye;

- Министерство финансов США;

- Национальная администрация по информатике и телекоммуникациям при Министерстве торговли США (NTIA);

- Национальные институты здоровья при Министерстве здравоохранения США (NIH);

- Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA);

- Министерство внутренней безопасности (DHS);

- Государственный департамент США;

- Национальное управление по ядерной безопасности США (NNSA) (новое);

- Министерство энергетики США (новое);

- три штата США (новое);

- город Остин в штате Техас (новое);

- компания Microsoft (новое).

Напомню, что ранее Microsoft в сотрудничестве с GoDaddy и другими компаниями-партнерами, активировали своеобразный аварийный "рубильник" малвари SUNBURST и захватили домен avsvmcloud[.]com, который служил управляющим сервером для вредоноса. Дело в том, что этот случай чем-то похож на ситуацию c нашумевшим шифровальщиком WannaCry: в самом начале работы SUNBURST обращается к IP-адресу жестко заданного домена avsvmcloud[.]сom, а если эта попытка связи не удалась, малварь, по сути, деактивируется. Впрочем, специалисты отмечали, что злоумышленники могли успеть внедрить в сети пострадавших компаний и другие вредоносы, так что активация "рубильника", к сожалению, это только полдела.