Французский ИБ-специалист Жюльен Вуазен (Julien Voisin) сообщил, что в начале февраля 2021 года некто загрузил на VirusTotal эксплоиты для уязвимости Spectre. Это первый случай, когда «боевой» эксплоит для данной проблемы стал достоянием общественности.

Напомню, что оригинальная проблема Spectre была обнаружена в 2018 году наряду с багом Meltdown. Эти фундаментальные недостатки в архитектуре современных процессоров позволяют легко нарушить изоляцию адресного пространства, прочитать пароли, ключи шифрования, номера банковских карт, произвольные данные системных и других пользовательских приложений в обход любых средств защиты и на любой ОС.

Фактически три года назад эти проблемы вынудили производителей процессоров пересмотреть подход к проектированию CPU, ясно дав понять, что нельзя сосредотачиваться лишь на производительности в ущерб безопасности.

Вскоре после обнаружения Meltdown и Spectre ИБ-специалисты заметили, что авторы вредоносных программ активно экспериментируют с этими уязвимостями, а в сети в целом и на VirusTotal в частности можно было найти следы этой деятельности. К счастью, в итоге всё это ни к чему не привело, и в реальности так и не было найдено никаких доказательств эксплуатации обеих уязвимостей.

Теперь же, по данным Вуазена, ситуация изменилась. Он пишет, что обнаружил новые, отличные от предыдущих эксплоиты для Spectre — один для Windows и один для Linux. В частности, версия для Linux способна сделать дамп содержимого файла /etc/shadow, в котором хранятся сведения об учетных записях пользователей ОС. Это определенно вредоносное поведение, однако пока нет никаких доказательств того, что сам эксплоит применялся на практике, а не был загружен на VirusTotal каким-то пентестером.

Также Вуазен намекает, что он понял, кто мог стоять за созданием эксплоитов. По его словам, атрибуция в данном случае весьма тривиальная, и читатели блога смогут догадаться обо всем самостоятельно.

В итоге ИБ-эксперты в Twitter и на HackerNews провели собственный анализ и быстро обнаружили, что новый эксплоит для Spectre может быть модулем для пентестерского инструмента CANVAS, разработанного Immunity Inc. Похоже, что в Twitter на это же намекает и бывший глава Immunity Дэйв Айтель, отмечая, что компания рекламировала этот модуль еще в феврале 2018 года.

Just some random video that MAY or MAY NOT be interesting to you! 🙂 https://t.co/bc6BfMLi4P

— daveaitel (@daveaitel) March 1, 2021

For those who have been asking, our SPECTRE exploit dumping /etc/shadow is now available to our Canvas Early Update clients.https://t.co/CEqGfTXa2R#spectre #meltdown pic.twitter.com/SbESP69Fo6

— Immunity Inc. (@Immunityinc) February 1, 2018

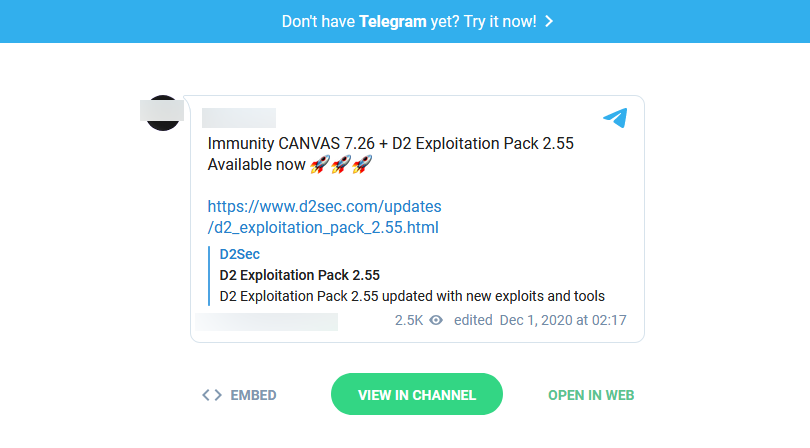

Кроме того, анонимный источник подтвердил ИБ-изданию The Record, что недавно на хакерском форуме RAID была опубликована взломанная версия Immunity CANVAS v7.26, а также взломанные копии White Phosphorus и D2 (два пакета расширений для CANVAS, содержащие наборы эксплотов для различных уязвимостей). Среди тех уязвимостей был и эксплоит для проблемы CVE-2017-5715, которая носит имя Spectre.

Известно, что взломанные версии этого инструментария распространяются в частных Telegram-каналах по меньшей мере с октября 2020 года. Судя по всему, именно они послужили источником эксплоитов, загруженных в прошлом месяце на VirusTotal.