Содержание статьи

Почитать

Android 12 и прайваси

What’s new in Android Privacy — официальный анонс изменений в защите пользовательских данных в Android 12.

- Privacy-экран. В Android 12 будет специальный экран настроек, показывающий, как часто установленные приложения получали доступ к микрофону, камере, местоположению и другим сенсорам и данным.

- Индикаторы камеры и микрофона. Вслед за Apple инженеры Google добавили в Android 12 индикаторы доступа к камере и микрофону. Если какое‑то приложение в данный момент использует то или другое, в верхней части экрана появится соответствующая иконка. Более того, после открытия шторки можно будет увидеть, какие конкретно приложения имеют доступ к камере и микрофону, и немедленно запретить доступ.

- Приблизительное местоположение. Диалог запроса местоположения будет давать возможность выбрать, каким типом информации о местоположении делиться с приложением: точным местоположением либо приблизительным. Второе хорошо подходит, например, для погодных сервисов.

- Уведомление о чтении буфера обмена. Android 12 будет показывать сообщение каждый раз, когда какое‑либо приложение прочитает содержимое буфера обмена. Единственное исключение, когда этого не произойдет, — если буфер обмена читает приложение, находящееся в текущий момент на экране.

- Полномочие на обнаружение устройств. Обнаружение Bluetooth-устройств в текущей Android 11 и ниже требует разрешение на доступ к местоположению (да, именно так). В Android 12 у этой операции появится собственное специальное разрешение.

- Усыпление приложений. Android 11 умеет отзывать разрешения у давно не используемых приложений. Android 12 идет еще дальше и полностью «усыпляет» такие приложения, забирая у них занимаемое дисковое пространство. Для вывода приложения из сна достаточно запустить его.

Проблемы неправильной настройки облачных сервисов

Mobile app developers’ misconfiguration of third party services leave personal data of over 100 million exposed — статья о таких уязвимостях приложений, которые вызваны неправильной настройкой облачных сервисов. Никаких практических примеров взлома в статье нет, но общая статистика весьма интересна.

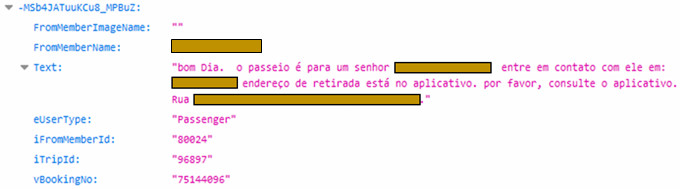

- Неправильное конфигурирование облачной БД. Здесь все просто, открытые на всеобщее обозрение базы данных до сих пор часто встречаются в том числе в приложениях. Как пример: приложение‑гороскоп Astro Guru сохраняет в базу данных email пользователя, его имя, пол, местоположение и дату рождения. А приложение для заказа такси T’Leva хранит в открытой БД полную переписку между пассажирами и водителями.

- Пуш‑уведомления. Большинство сервисов push-уведомлений для отправки уведомления от имени конкретного приложения требуют использовать привязанный к нему криптографический ключ. Но что, если этот ключ будет вшит в код самого приложения в открытом виде? В этом случае ключ можно будет извлечь и использовать для отправки уведомлений от имени этого приложения.

- Сетевые хранилища. С сетевыми хранилищами проблема обычно та же, что и с облачными БД. Если не настроить аутентификацию или вшить ключи доступа прямо в код приложения — данные будут в опасности. От этой проблемы, например, страдает приложение Screen Recorder с 10 миллионами установок.

Стоит сказать, что многие разработчики все‑таки пытаются скрыть ключи доступа к облачным сервисам, но обычно делают это столь неумело, что ключи извлекаются тривиально. Например, приложение iFax пытается скрыть ключи, используя Base64, поэтому все, что нужно сделать, — это просто скопировать закодированную в Base64 строку и раскодировать ее с помощью любой утилиты, умеющей работать с этим форматом. Разбивка ключей на части и использование XOR также популярные решения. Забавно, что именно так делает малварь CopyCat.

Еще одна уязвимость в приложении Medium

Exploiting Activity in medium android app — короткая заметка об очередной дурацкой уязвимости в мобильном приложении блог‑платформы Medium.

Суть статьи сводится к следующему. В приложении есть активность SaveToMediumActivity. Все, что она делает, — это сохраняет статью в список избранного. Оказалось, что активность не только доступна извне любому другому приложению (экспортирована), но и позволяет сохранять в список какой угодно URL, а не только статьи, опубликованные на самом Medium.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»