Эксперты Forescout и JFrog раскрыли информацию о 14 уязвимостях в библиотеке NicheStack TCP/IP, которым было присвоено общее название INFRA:HALT. Эта библиотека используется в промышленных устройствах более чем 200 производителей, и по данным исследователей, в настоящее время в сети доступно около 6400 уязвимых девайсов.

NicheStack — это небольшая библиотека, написанная на C и разрабатываемая HCC Embedded. Ее можно добавить в прошивку устройства, и оно сможет поддерживать подключение к интернету и другие сетевые функции. Такие стеки TCP/IP используются почти на всех современных устройствах, но за последние десятилетия их код практически не подвергался проверками на безопасность.

После обнаружения проблем URGENT/11 и Ripple20 в 2019-2020 годах, команда Forescout запустила проект Memoria, в рамках которого исследователи стали изучать безопасность всех популярных сегодня стеков TCP/IP. Эта инициатива уже помогла выявить наборы ошибок Amnesia:33 и NUMBER:JACK, а теперь INFRA:HALT стал третьим.

Если раньше эксперты были сосредоточены на более распространенных стеках TCP/IP, используемых с маршрутизаторами, IoT и веб-серверами, теперь аналитики Forescout и JFrog обратили внимание на библиотеку, которая обычно используется в промышленном оборудовании на заводах, шахтах, трубопроводах, водоочистных сооружениях и других критически важных объектах инфраструктуры.

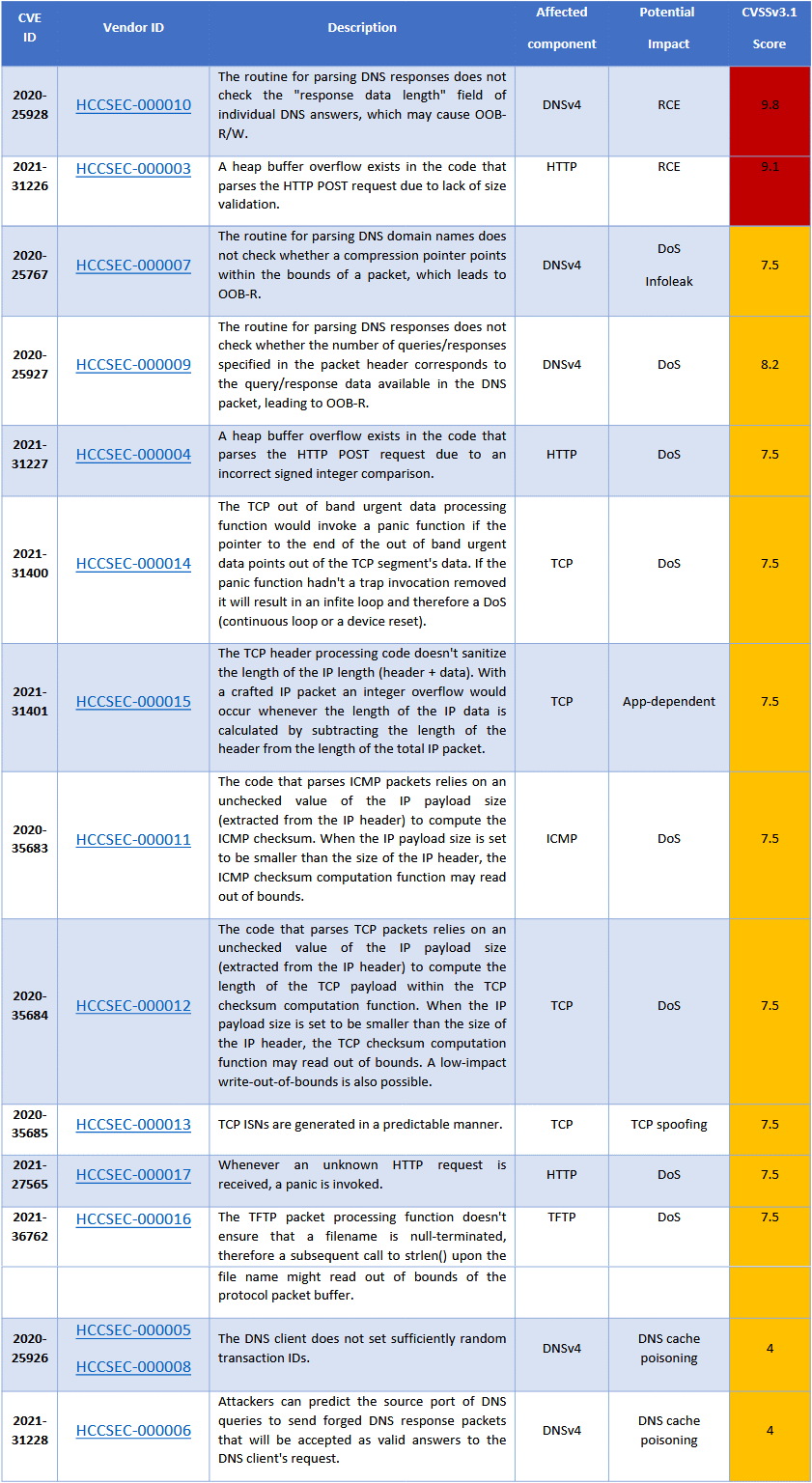

Уязвимости, входящие в состав INFRA:HALT, перечислены в таблице ниже. Как можно увидеть, некоторые их них набрали более 9 баллов из 10 возможных по шкале CVSS 3.1. Найденные баги допускают удаленное выполнение произвольного кода, приводят к отказу в обслуживании, утечкам информации, спуфингу TCP и отравлению кеша DNS.

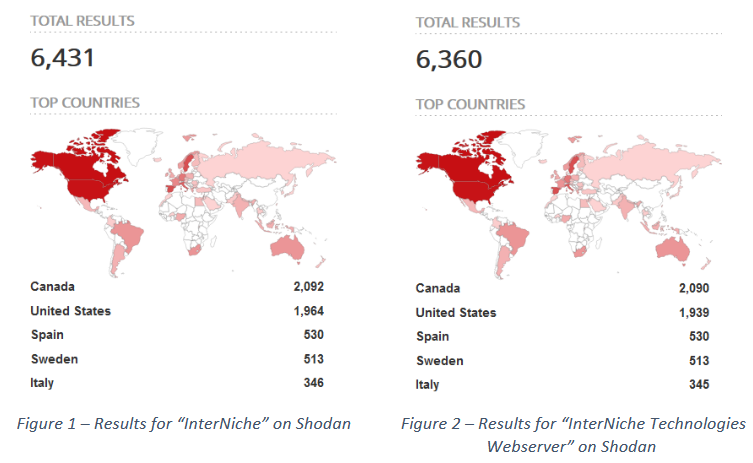

Чтобы эксплуатировать любую из уязвимостей INFRA:HALT, злоумышленник должен получить доступ к внутренней сети целевой компании, причем не только к офисной сети, но и к отдельной сети, в которой работает все промышленное оборудование. Увы, многие компании намерено или случайно делают свое оборудование доступным через интернет. Так, исследователи обнаружили более 6400 устройств, доступных в сети и уязвимых перед проблемами INFRA:HALT (включая CVE-2020-25928 и CVE-2021-31226, которые позволяют злоумышленникам получить полный контроль над устройством).

Разработчики из HCC Embedded уже подготовили исправления для всех обнаруженных специалистами багов. Но практика показывает, что пока эти патчи превратятся в обновления прошивок, а затем прошивки будет развернуты на устройствах, пройдет немало времени, и злоумышленники пока получат возможность использовать INFRA: HALT для своих атак.