На хакерских форумах опубликовали универсальный ключ для дешифрования данных, который был в распоряжении компании Kaseya, чьи клиенты недавно пострадали от атак шифровальщика REvil.

Предыстория

Напомню, что в начале июля клиенты поставщика MSP-решений Kaseya пострадали от масштабной атаки шифровальщика REvil (Sodinokibi). Тогда хакеры использовали 0-day уязвимости в продукте компании (VSA) и через них атаковали клиентов Kaseya. В настоящее время для этих уязвимостей уже выпущены патчи.

Основная проблема заключалась в том, что большинство пострадавших серверов VSA использовались MSP-провайдерами, то есть компаниями, которые управляют инфраструктурой других клиентов. А значит, злоумышленники развернули шифровальщика в тысячах корпоративных сетей. По официальным данным, компрометация затронула около 60 клиентов Kaseya, через инфраструктуру которых хакеры смогли зашифровать примерно 800-1500 корпоративных сетей.

После этой атаки операторы REvil потребовали выкуп в размере 70 миллионов долларов США, и тогда пообещали опубликовать универсальный дешифратор, который может разблокировать все компьютеры. Вскоре группировка «снизила планку» до 50 миллионов долларов.

Однако в итоге хакерская группа полностью «исчезла с радаров», а сайты и вся инфраструктура вымогателя REvil в целом ушли в оффлайн без объяснения причин. Речь идет о целой сети обычных и даркнет-сайтов, которые используются для переговоров о выкупе, слива похищенных у жертв данных и внутренней инфраструктуры вымогателя. С 13 июля 2021 года все они по какой-то причине не работают. В результате многие компании остались без возможности восстановить свои данные, даже если они были готовы заплатить хакерам выкуп.

Ключ

О появлении универсального ключа представители Kaseya сообщили в конце июля. Тогда в компании отказали сообщать, откуда взялся этот инструмент для расшифровки данных, ограничившись расплывчатым «от доверенной третьей стороны». Однако в компании заверяли, что он универсален и подойдет для всех пострадавших MSP и их клиентов. Прежде чем поделиться инструментом с клиентами, Kaseya требовала от них подписать соглашение о неразглашении.

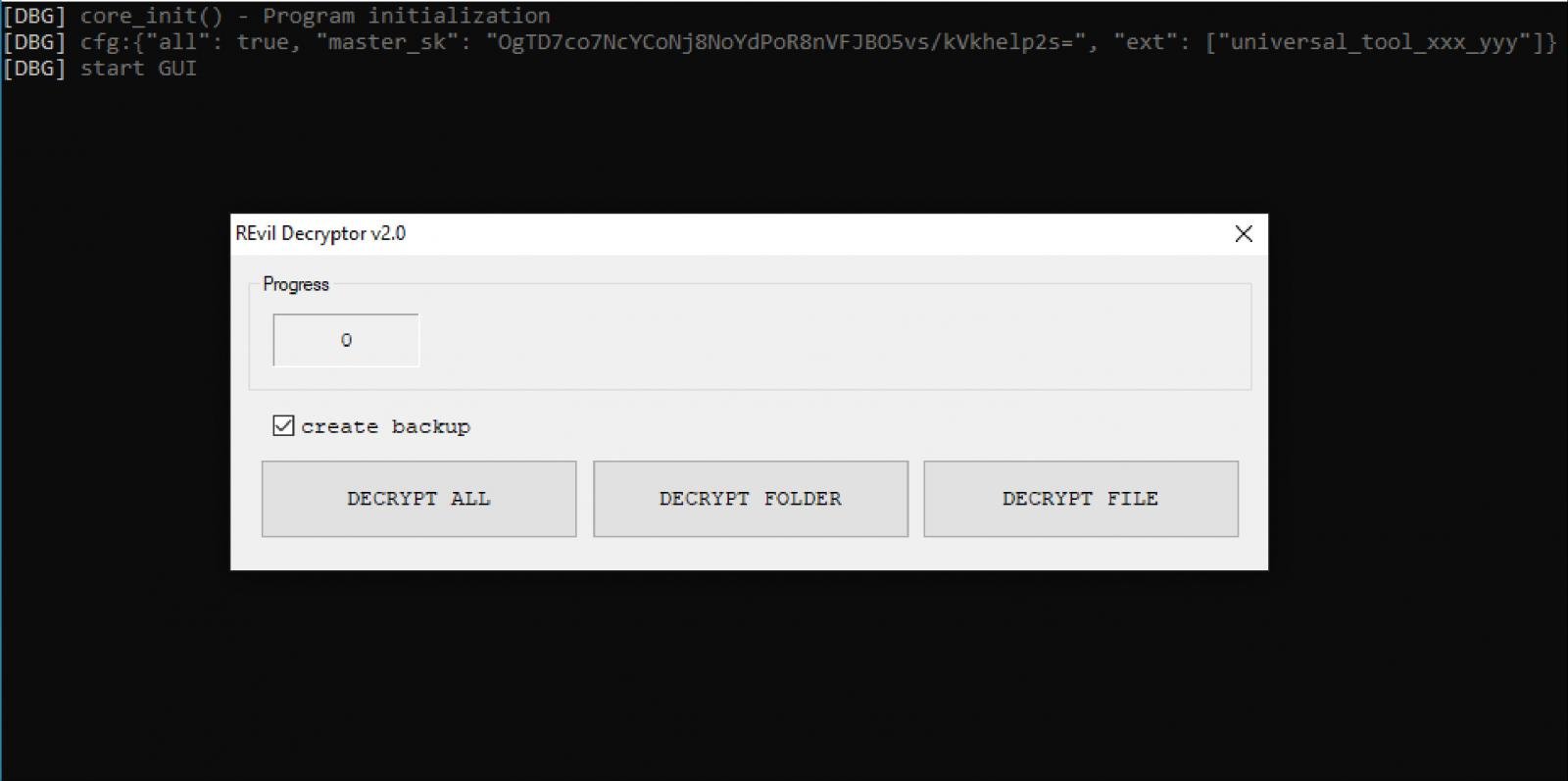

Теперь ИБ-исследователь Pancak3 сообщил изданию Bleeping Computer, что кто-то опубликовал на хакерском форуме скриншот универсального ключа дешифрования для REvil. На скришоте показан дешифратор REvil, отображающий хешированный ключ base64 master_sk: «OgTD7co7NcYCoNj8NoYdPoR8nVFJBO5vs / kVkhelp2s =».

Журналисты поясняют, что когда жертвы REvil платят выкуп, они получают либо дешифратор, который работает для одного расширения файлов, либо универсальный дешифратор, который работает для всех расширений. На приведенном изображении показан универсальный дешифратор, который может расшифровать все расширения, связанные с атакой на клиентов Kaseya.

Хотя изначально предполагалось, что ключ на скриншоте может быть мастер-ключом, подходящим для всех кампаний REvil вообще, Bleeping Computer сообщает, что это не так. Универсальный ключ работает, но подходит только для клиентов Kaseya. Об этом же в Twitter пишет глава Emsisoft Фабиан Восар, а также специалисты компании Flashpoint.

The REvil hardcoded operator public key is 79CD20FCE73EE1B81A433812C156281A04C92255E0D708BB9F0B1F1CB9130635. The leaked key generates public key F7F020C8BBD612F8966EFB9AC91DA4D10D78D1EF4B649E61C2B9ADA3FCC2C853. Therefore, the leaked key is not the operator private key.

— Fabian Wosar (@fwosar) August 11, 2021

Пока неясно, почему дешифратор был размещен на хакерском форуме, куда пострадавшие определенно писать не стали бы. Многочисленные источники в сфере ИБ сообщили Bleeping Computer, что ключ, скорее всего, опубликовал некто, связанный с операторами REvil, а не одна из жертв.