Специалисты Google Threat Analysis Group (TAG) рассказали, что два года назад множество ютуберов стали жертвами хорошо скоординированных фишинговых атак, где главной целью преступников был угон чужих YouTube-каналов и финансовая выгода. Отчет компании гласит, что за этими атаками стояло несколько лиц, которых организаторы схемы нанимали через объявления о вакансиях на русскоязычных хак‑форумах.

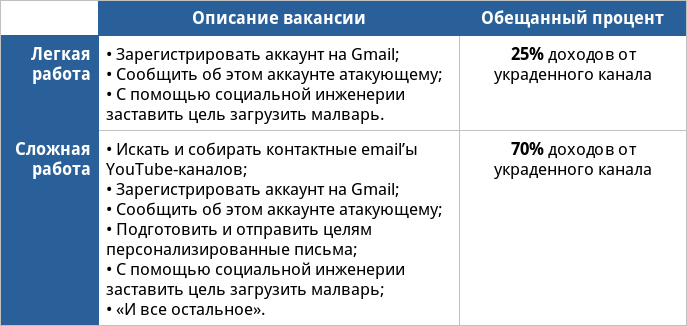

Исследователи Google TAG пишут, что им удалось отследить форумы, где хак‑группа, стоящая за атаками, вербовала партнеров для проведения фишинговых атак и атак с использованием социальной инженерии. Согласно серии таких рекламных объявлений, партнерам группировки предлагалось получить 25% или 75% от доходов с украденного аккаунта, в зависимости от уровня их участия и сложности фишинга. Аккаунты обычно выставлялись на продажу по цене от 20 до 10 000 долларов США.

Отчет Google

Эксперты обратили внимание на происходящее еще в 2019 году, когда на форумах поддержки Google стали появляться массовые жалобы на взлом аккаунтов YouTube: 1, 2, 3, 4, 5. Причем от взломов страдали даже те аккаунты, владельцы которых пользовались двухфакторной аутентификацией.

Как сообщается теперь, злоумышленники активно использовали в своих атаках фишинговые письма, а также социальную инженерию — специальные страницы фейкового ПО и учетные записи в социальных сетях. Целью хакеров было заражение машин ютуберов малварью для кражи информации, которая выбиралась в зависимости от предпочтений каждого отдельного злоумышленника. Исследователи говорят, что в этих атаках были задействованы такие вредоносные программы, как RedLine, Vidar, Predator The Thief, Nexus stealer, Azorult, Raccoon, Grand Stealer, Vikro Stealer, Masad и Kantal, а также опенсорсные решения (AdamantiumThief) и малварь, чей исходный код ранее утек в сеть (Sorano).

Когда тот или иной вредонос проникал на машину жертвы, он использовался для кражи учетных данных и файлов cookie браузера, что в итоге позволяло злоумышленникам захватывать учетные записи, проводя атаки типа pass-the-cookie.

«Хотя этот метод атак известен уже несколько десятилетий, его возрождение в качестве главной угрозы безопасности могло быть связано с более широким внедрением многофакторной аутентификации, затрудняющей подобные злоупотребления, а также со смещением внимания злоумышленников к использованию социальной инженерии.

Большая часть наблюдаемых нами вредоносных программ была способна похищать как пароли пользователей, так и файлы cookie. В некоторых образцах [малвари] использовалось несколько методов борьбы с песочницами, включая раздувание файлов и зашифрованные архивы», — пишут аналитики TAG.

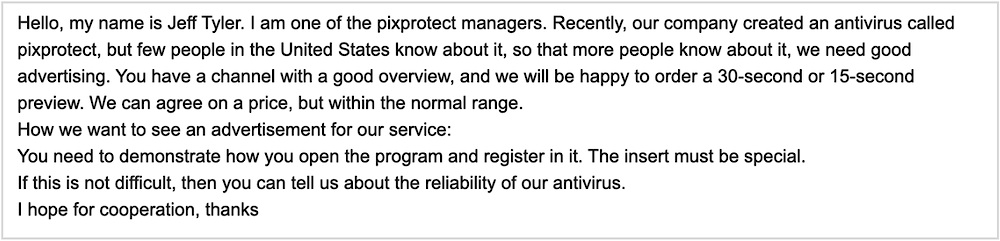

Как правило, загрузить малварь ютуберов вынуждали в несколько этапов, начиная общение с предложения о сотрудничестве или коллаборации. К примеру, мошенники связывались с жертвами и просили их установить и протестировать различные приложения, а затем опубликовать на них отзыв или обзор. Приложения, обычно используемые в этих схемах, включали антивирусное ПО, клиенты VPN, музыкальные плееры, фоторедакторы, оптимизаторы ПК или онлайн‑игры. Внутри таких приложений, конечно, скрывалась малварь.

В отчете отмечается, что Google активно обнаруживал и блокировал фишинговые ссылки хакеров, отправляемые через Gmail, поэтому злоумышленники приглашали жертв продолжить общение в приложениях для обмена сообщениями, таких как WhatsApp, Telegram или Discord.

После того как цель соглашалась на сделку, ей давали ссылку на страницу с малварью, замаскированную под URL-адрес для загрузки ПО. Ссылка отправлялась в письме, в формате PDF на Google Drive, а в некоторых случаях использовались документы Google Docs, содержащие фишинговые ссылки.

«Некоторые из таких веб‑сайтов выдавали себя за сайты с законным программным обеспечением, включая Luminar, Cisco VPN, игры в Steam, а некоторые были созданы с использованием онлайн‑шаблонов», — отмечают аналитики TAG.

Во время расследования эксперты Google выявили порядка 1011 доменов, связанных с этими атаками, и примерно 15 000 учетных записей, которые хакеры специально создали для данной кампании. Такие аккаунты использовались для отправки фишинговых писем, содержащих вредоносные ссылки.

«В сотрудничестве с YouTube, Gmail, Trust & Safety, CyberCrime Investigation Group и Safe Browsing мы смогли снизить количество фишинговых писем в Gmail на 99,6% с мая 2021 года. Также мы заблокировали 1,6 миллиона сообщений, адресованных жертвам, отобразили около 62 000 предупреждений Safe Browsing о просмотре фишинговых страниц, заблокировали 2400 файлов и в 4000 случаев успешно восстановили учетные записи пострадавших.

Мы заметили, что благодаря нашим усилиям по обнаружению [атак] злоумышленники стали переходить с Gmail на другие сервисы электронной почты (в основном на email.cz, seznam.cz, post.cz и aol.com). Более того, чтобы защитить наших пользователей, мы передали собранную информацию в ФБР для дальнейшего расследования», — отчитались специалисты Google.

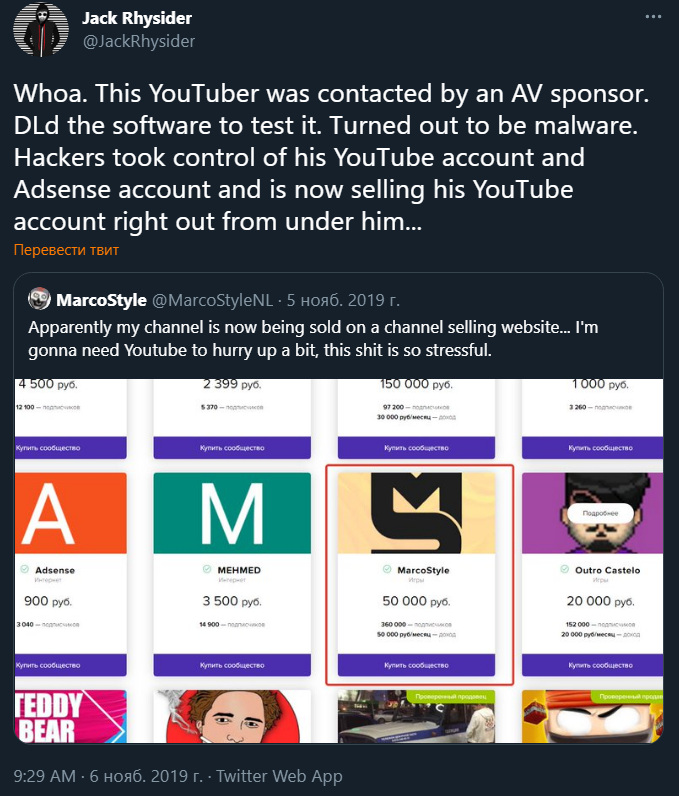

Расследование The Record

Издание The Record сообщает, что наблюдало за развитием этой ситуации и вредоносной кампанией с самого 2019 года. Так, журналист издания Каталин Чимпану (Catalin Cimpanu) сразу заподозрил, что приведенный ниже твит, где рассказывается о человеке, который потерял свой канал на YouTube, связавшись с потенциальным спонсором (антивирусной компанией), был далеко не единичным случаем.

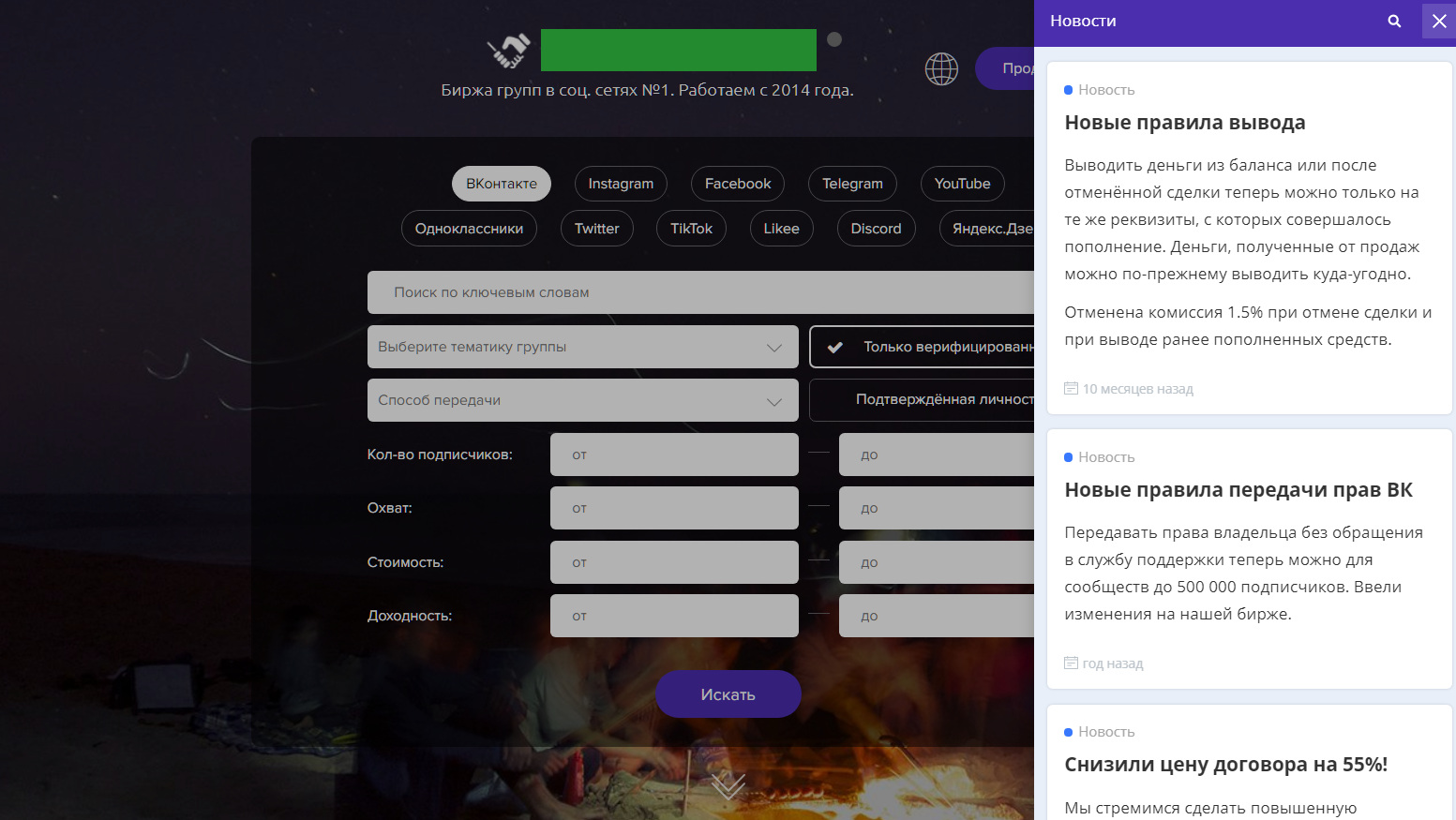

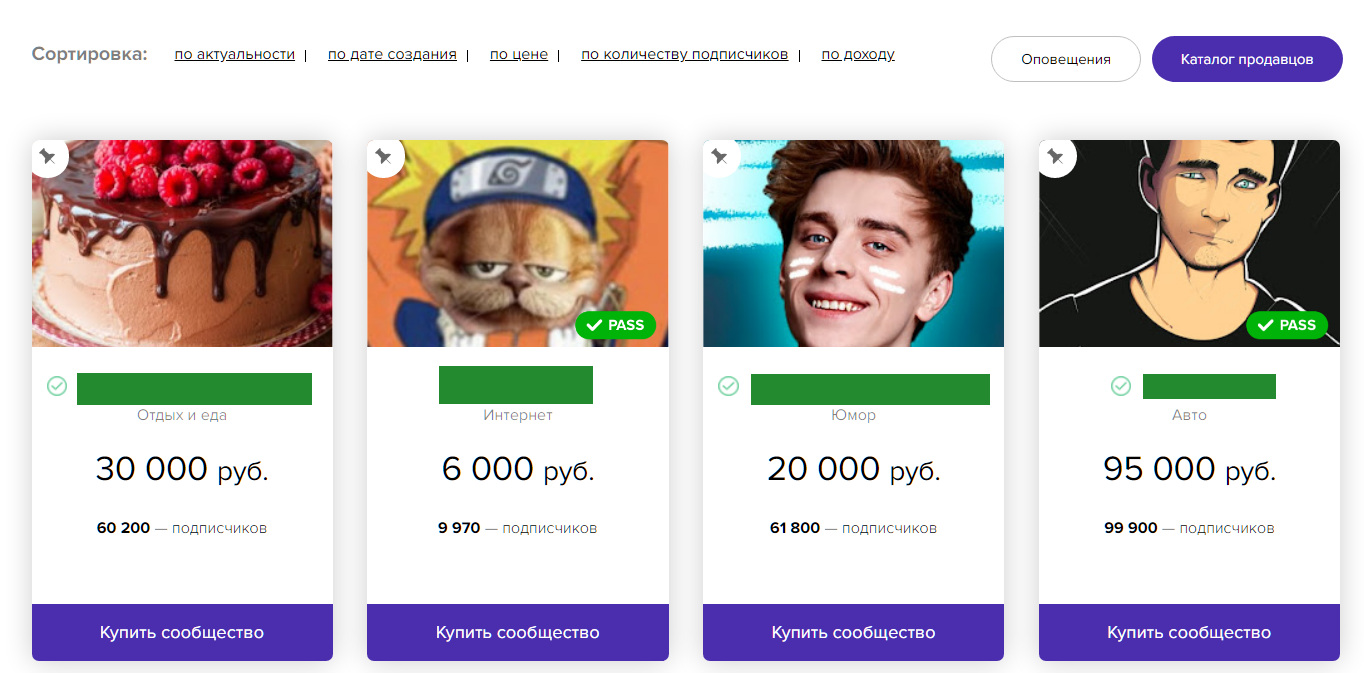

Чимпану рассказывает, что скомпрометированные описанным способом аккаунты и YouTube-каналы хакеры, как правило, выставляли на продажу. К примеру, еще пару лет назад он отследил украденную учетную запись MarcoStyle, геймера из США, которая была угнана и вскоре появилась в продаже на русскоязычном сайте Trade Groups.

Основанный в 2014 году, этот сайт заявляет, что представляет собой простой маркетплейс, подобно Amazon, где любой желающий может зарегистрироваться, а затем выставить на продажу свои группы и учетные записи в социальных сетях. Хотя ресурс очень старается выглядеть легальным, помимо украденного аккаунта MarcoStyle, журналист обнаружил несколько пользователей, которые ежедневно выставляли на продажу сотни учетных записей, явно не являясь законными владельцами этих профилей. Стоит отметить, что Trade Groups работает до сих пор и по‑прежнему предлагает такой же контент.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»