Исследователи предупреждают, что Европейские правительства и муниципальные власти в США стали объектами фишинговой кампании с использованием вредоносных документов RTF. Хакеры эксплуатируют критическую 0-day уязвимость Follina, патча для которой все еще нет.

Напомню, что об обнаружении Follina стало известно в конце мая, хотя первые исследователи обнаружили баг еще в апреле 2022 года, но тогда в Microsoft отказались признать проблему.

Уязвимость отслеживается под идентификатором CVE-2022-30190, и известно, что ее можно эксплуатировать для выполнения произвольного кода через обычное открытие документа Word или предварительный просмотр в «Проводнике», прибегая к выполнению вредоносных команд PowerShell через Microsoft Diagnostic Tool (MSDT).

Баг затрагивает все версии Windows, которые получают обновления безопасности, то есть Windows 7 и новее, а также Server 2008 и новее.

Хуже того, отмечается, что уязвимость во многом похожа на проблему PrintNightmare, которую Microsoft довольно долго не могла исправить окончательно. Дело в том, что Follina так же потянула за собой обнаружение других багов, последствия от эксплуатации которых могут быть не менее серьезными.

Атаки

Мы уже писали о том, что свежий 0-day активно используют китайские хакеры, а эксперты предупреждали, что скоро подобных атак станет больше. К сожалению, прогнозы специалистов оказались верны: теперь аналитики Proofpoint сообщают, что обнаружили фишинговую кампанию, нацеленную на госорганы Европы и муниципальные власти в США, суммарно затронувшую не менее 10 клиентов компании. По мнению экспертов, за этими атаками стоят правительственные хакеры.

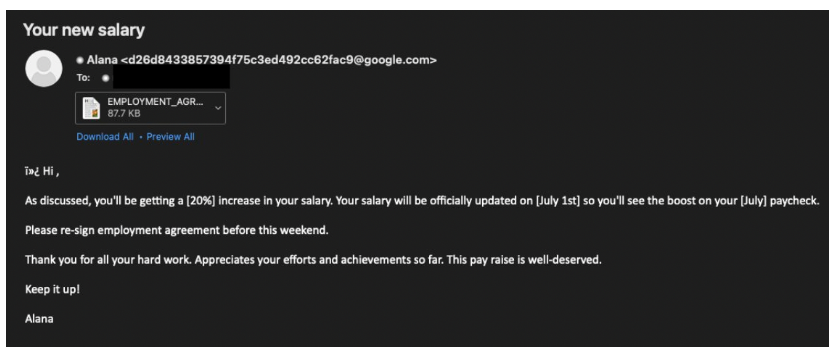

Чтобы обмануть потенциальных жертв и вынудить их открыть документ-приманку, злоумышленники использовали тему повышении зарплаты. Открытие документа приводило к развертыванию скрипта Powershell, который проверял, не является ли система виртуальной машиной, а затем использовался для кражи информации из нескольких браузеров, почтовых клиентов и файловых сервисов, а также для сбора системной информации, после передавая данные на сервер, контролируемый хакерами.

Издание Bleeping Computer рассказывает, что пейлоад собирал множество данных из самых разных приложений, включая:

- пароли из браузеров: Google Chrome, Mozilla Firefox, Microsoft Edge, Opera, Yandex, Vivaldi, CentBrowser, Comodo, CheDot, Orbitum, Chromium, Slimjet, Xvast, Kinza, Iridium, CocCoc и AVAST Browser;

- данные из других приложений: Mozilla Thunderbird, файлы сеанса Netsarang, контакты Windows Live Mail, пароли Filezilla, файл конфигурации ToDesk, WeChat, Oray SunLogin RemoteClient, MailMaster, ServU, Putty, FTP123, WinSCP, RAdmin, Microsoft Office, Navicat;

- информацию о системе: данные о компьютере, список имен пользователей, информация о домене Windows.

Также следует отметить, что всплеск эксплуатации Follina также фиксирует «Лаборатория Касперского». Сообщается, что большинство атак приходится на США, а также на Бразилию, Мексику и Россию.

Патчи и критика

Так как патча для Follina все еще нет, администраторы и пользователи могут блокировать атаки на CVE-2022-30190, отключив протокол MSDT, который злоумышленники используют для запуска дебагеров и выполнения кода в уязвимых системах. Также официально рекомендуется отключить предварительный просмотр файлов в «Проводнике» Windows, потому что атака возможна и таким способом.

В отсутствии официального патча уже появился неофициальный, от компании 0patch. Напомню, что 0patch – это платформа, предназначенная как раз для таких ситуаций, то есть исправления 0-day и других непропатченных уязвимостей, для поддержки продуктов, которые уже не поддерживаются производителями, кастомного софта и так далее.

Неофициальные патчи представлены для Windows 11 v21H2, Windows 10 (от 1803 до 21H2), Windows 7 и Windows Server 2008 R2. Причем вместо рекомендованного Microsoft отключения MSDT специалисты 0patch добавили дополнительную очистку предоставленного пользователем пути, что тоже помогает избежать эксплуатации бага.

«Обратите внимание: не имеет значения, какая версия Office у вас установлена и установлена ли вообще. Уязвимость также может использовать с помощью других векторов атак, — пишет сооснователь 0patch Митя Колсек. — Вот почему мы выпустили патч для Windows 7, где обработчик ms-msdt: URL вообще не зарегистрирован».

Между тем, ИБ-эксперты уже начинают критиковать Microsoft за нерасторопность и отсутствие исправлений.

«Небольшие команды безопасников в основном рассматривают небрежность Microsoft как признак того, что это “просто очередная уязвимость”, но это определенно не так, — говорит Джейк Уильямс, главный аналитик киберугроз в компании Scythe. — Непонятно, почему Microsoft продолжает преуменьшать значимость этой уязвимости, которая уже активно используется в реальных атаках. Это определенно не помогает командам безопасности».