Специалисты Cyfirma идентифицировали новый фреймворк для пост-эксплуатации Exfiltrator-22 (или просто EX-22), который используется для распространения шифровальщиков в корпоративных сетях. Исследователи полагают, что этот фреймвок связан с бывшими аффилиатами LockBit.

По словам экспертов, вредоносный инструмент явно создан опытными разработчиками, которые обладают знаниями в области антианализа и обхода защиты. Создатели Exfiltrator-22 используют весьма агрессивную маркетинговую стратегию, утверждая, что их решение в принципе невозможно обнаружить.

Судя по всему, авторы Exfiltrator-22 находятся в Азии и пытаются создать вокруг своей разработки собственную партнерскую программу, то есть фреймфорк доступен по подписке: за 1000 долларов в месяц или 5000 долларов за пожизненный доступ.

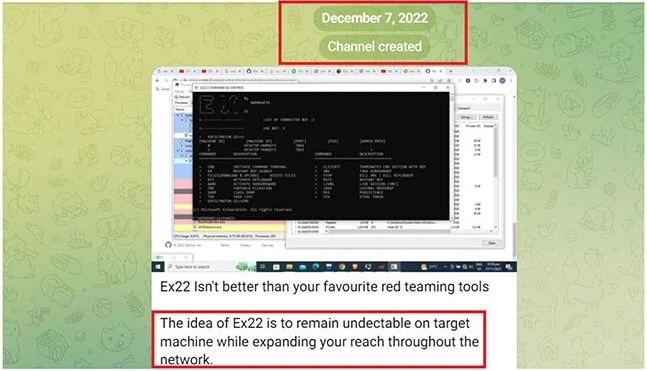

Исследователи считают, что разработка фреймворка была завершена в ноябре 2022 года, а в декабре его уже начали активно рекламировать в Telegram, а затем и на YouTube.

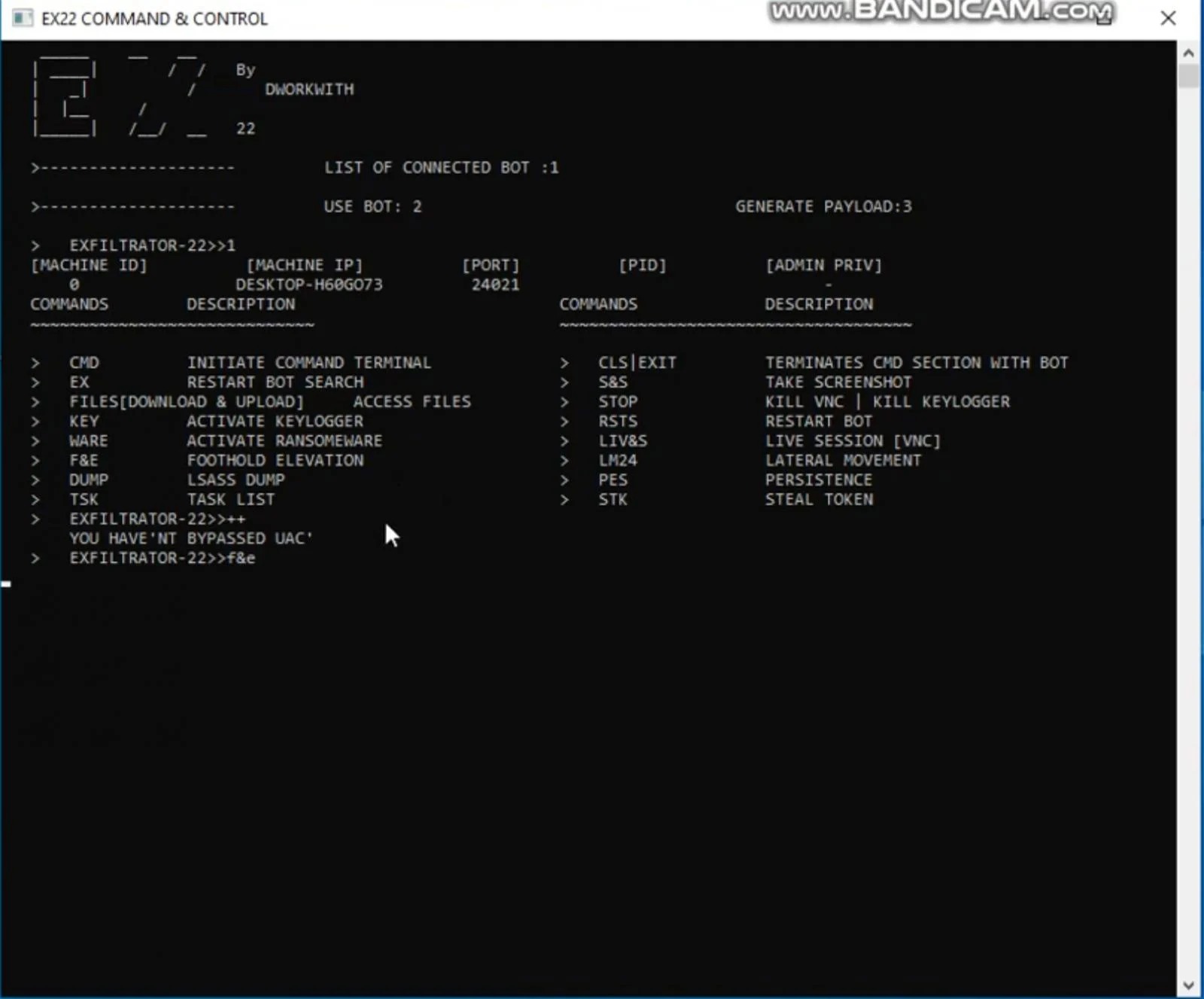

Клиентам Exfiltrator-22 предоставляется доступ к административной панели (размещается на «пуленепробиваемом» VPS), откуда можно удаленно управлять малварью, собирать информацию с зараженных устройств, обновлять конфигурацию вредоносного ПО, развертывать новые версии инструмента и создавать новые кампании.

Возможности Exfiltrator-22, включают в себя: создание реверс-шелла с повышенными правами, загрузку и выгрузку файлов, кейлогер, шифрование файлов, подключение к зараженному устройству в режиме реального времени, повышение привилегий, закрепление в системе, боковое перемещение с помощью червя, сброс учетных данных LSASS, хеширование, просмотр списка запущенных процессов, хищение токенов аутентификации и так далее.

Также фреймворк способен обойти User Access Control (UAC), может использоваться для создания запланированных задач, может проверить, в каких группах числится конкретный пользователь, а также позволяет выбрать полезную нагрузку для выполнения на целевой машине.

Кроме того, аналитики Cyfirma отмечают, что разработчики малвари злоупотребляют сетью доставки контента (CDN) Akamai для размещения управляющей инфраструктуры Exfiltrator-22, и, вероятно, используют плагин для обфускации Tor и domain fronting, чтобы спрятать трафик Tor в обычных соединениях HTTPS.

При этом используемая хакерами техника domain fronting’а, а также управляющая инфраструктура все те же, что использовал шифровальщик LockBit версии 3.0.

«Можно с высокой уверенностью заключить, что злоумышленники, создавшие EX-22, являются очень высококвалифицированными и, вероятно, они будут продолжать совершенствовать свое вредоносное ПО в части уклонения от обнаружения. Благодаря постоянным улучшениям и поддержке, EX-22 становится популярной альтернативой среди злоумышленников, которые планируют приобрести инструменты для пост-эксплуатации, но не желают использовать традиционные решения из-за высокой скорости их обнаружения», — заключает Cyfirma.