Ученые из Северо-Восточного университета и Левенского католического университета обнаружили фундаментальный недостаток в структуре стандарта IEEE 802.11, который позволяет вынудить точки доступа передавать сетевые кадры в формате простого текста. Эксперты предупредили, что уязвимость можно использовать для захвата TCP-соединений и перехвата клиентского трафика.

Технические детали этого исследования уже доступны в докладе, а официальная «презентация» проблемы запланирована на 12 мая 2023 года на конференции BlackHat Asia.

Кадры или фреймы Wi-Fi (WiFi frame) представляют собой контейнеры данных, состоящие из заголовка, полезной нагрузки и трейлера. Они содержат такую информацию, как MAC-адрес источника и пункта назначения, а также данные для контроля и управления.

Кадры упорядочиваются и имеют очередность, передаваясь контролируемым образом, чтобы избегать коллизий и максимизировать производительность обмена данными путем мониторинга состояний busy/idle для точек приема.

Исследователи обнаружили, что упорядоченные/буферизованные кадры недостаточно защищены от злоумышленников, которые в итоге получают возможность манипулировать передачей данных, осуществлять спуфинг клиента, перенаправление и перехват кадров.

«Описанная нами атака имеет масштабное влияние, так как затрагивает различные устройства и операционные системы (Linux, FreeBSD, iOS и Android), а также может быть использована для перехвата TCP-соединений, клиентского и сетевого трафика», — пишут специалисты.

Проблема заключается в том, что стандарт IEEE 802.11 имеет энергосберегающие механизмы, которые позволяют устройствам экономить энергию за счет буферизации или постановки в очередь кадров, предназначенных для «спящих» устройств.

То есть, когда клиентская станция (принимающее устройство) переходит в спящий режим, она отправляет точке доступа кадр со специальным заголовком, содержащим «энергосберегающий» бит, после чего все кадры, предназначенные для этой станции, ставятся в очередь. Как только клиентская станция просыпается, точка доступа извлекает буферизованные кадры из очереди, шифрует и передает адресату.

Однако стандарт не содержит явных указаний по управлению безопасностью для таких кадров в очереди, а также не устанавливает ограничений (например, не определяет, как долго кадры могут оставаться в таком состоянии).

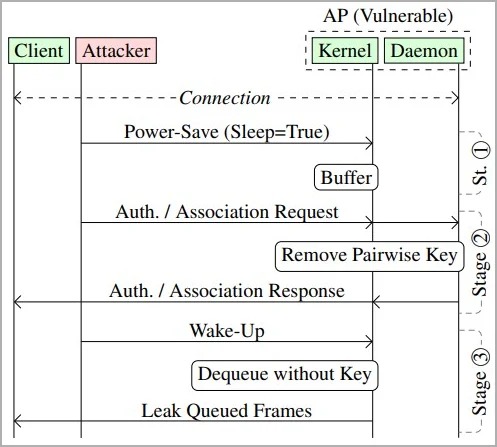

Эксперты объясняют, что злоумышленник может подделать MAC-адрес устройства в сети и передать «энергосберегающие» кадры точке доступа, вынудив ее поставить в очередь кадры, предназначенные для жертвы. После этого атакующий передает точке доступа кадр пробуждения и получает кадры из очереди.

.

Доклад специалистов гласит, что передаваемые кадры обычно шифруются с помощью группового ключа шифрования, общего для всех устройств в сети Wi-Fi, или парного ключа шифрования, который уникален для каждого устройства и используется для шифрования кадров, которыми обмениваются конкретные устройства. Но злоумышленник может передать точке доступа кадры аутентификации и ассоциации, тем самым заставив ее передавать кадры в виде простого текста или шифровать их ключом, предоставленным самим атакующим.

Ученые говорят, что подобные атаки можно реализовать при помощи специальных инструментов, например, MacStealer. Они могут использоваться для проверок сетей Wi-Fi на предмет обхода изоляции клиентов и перехватывать трафик, предназначенный для других клиентов на уровне MAC.

Перед такими атаками уязвимы самые разные модели сетевых устройств, производства Lancom, Aruba, Cisco, Asus и D-Link. Список протестированных специалистами девайсов приведен ниже.

Кроме того, исследователи предупреждают, что подобные атаки могут использоваться для внедрения вредоносного содержимого (например, JavaScript) в TCP-пакеты.

«Злоумышленник может использовать собственный сервер, подключенный к интернету, для инъекции данных в TCP-соединение путем инъекции off-path TCP-пакетов с поддельным IP-адресом отправителя. Это может быть использовано, например, для отправки вредоносного JavaScript-кода жертве в HTTP-соединениях с целью использования уязвимостей в браузере», — сообщается в отчете.

Также отмечается, что эту атаку можно использовать для прослушивания трафика, но поскольку большая часть сетевого трафика шифруется с помощью TLS, такое применение уязвимости будет весьма ограниченным.

На публикацию доклада экспертов уже отреагировали представители компании Cisco. Разработчики признают, что описанные атаки могут представлять угрозу для таких продуктов, как Cisco Wireless Access Point и Cisco Meraki с беспроводными возможностями.

При этом в компании отмечают, что полученные злоумышленником кадры вряд ли поставят под угрозу общую безопасность хорошо защищенной сети.

«Эта атака рассматривается как оппортунистическая, а информация, полученная злоумышленником, будет иметь минимальную ценность в надежно настроенной сети», — заявили в Cisco.