Опасения специалистов относительно новых доменов .zip и .mov начинают оправдываться. Продемонстрирован новый фишинг-кит под названием File Archivers in the Browser отображает в браузере жертвы поддельные окна WinRAR или Windows File Explorer, чтобы убедить пользователя запустить малварь.

Напомню, что в начале мая в начале мая компания Google представила восемь новых доменов верхнего уровня (TLD), которые можно приобрести для размещения сайтов или email-адресов: .dad, .esq, .prof, .phd, .nexus, .foo, а также домены .zip и .mov. Последние вызвали споры среди ИБ-специалистов, так как многие сочли их слишком опасными.

В частности эксперты опасаются, что с появлением новых TLD, некоторые платформы для обмена сообщениями и социальные сети начнут автоматически преобразовывать имена файлов с расширениями .zip и .mov в URL-адреса, и новыми возможностями поспешат воспользоваться всевозможные мошенники и фишеры.

Впрочем, некоторые считают, что ничего страшного не случится, напоминая об использовании омоглифов и Unicode и прочих старых проблемах, которые давно заставляют пользователей внимательно изучать URL-адреса.

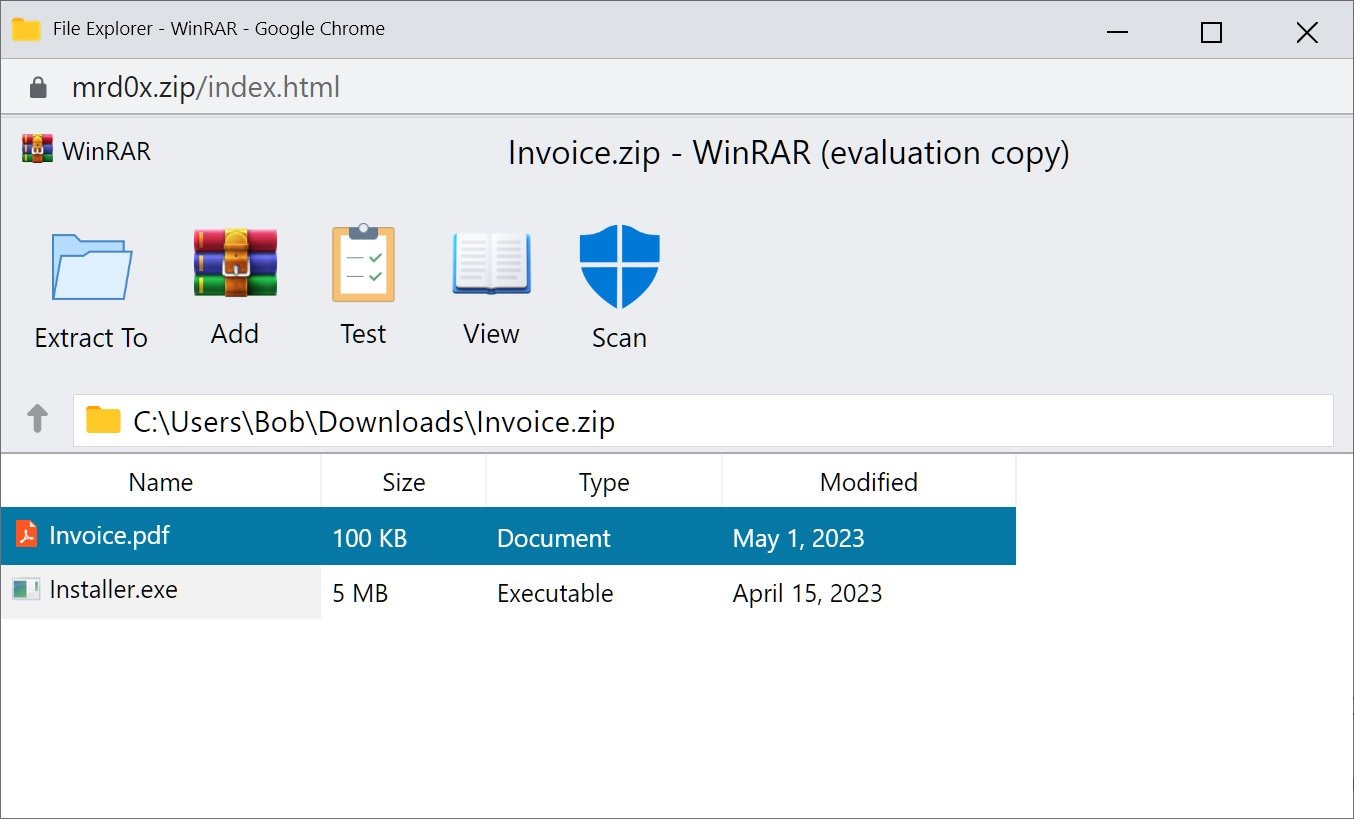

Теперь ИБ-исследователь mr.d0x (известный благодаря свой концепт-атаке «бразуер в браузере») создал PoC набор инструментов для фишинга, который наглядно показывает, что можно создавать на доменах .zip фальшивые окна WinRar и Windows File Explorer прямо в браузере. Это позволит обмануть пользователей, заставив их считать, что они открывают файл ZIP.

«С помощью такой фишинговой атаки вы имитируете ПО архиватора файлов (например, WinRAR) в браузере и используете домен .zip, чтобы придать этому легитимность», — объясняет исследователь в своем блоге.

В демонстрации показано, что инструментарий можно использовать для встраивания фальшивого окна WinRar непосредственно в браузер при открытии домена .zip, создавая у жертвы впечатление, что она открывает ZIP-архив и видит файлы внутри него.

Чтобы сделать фальшивое окно архиватора более убедительным, эксперт даже встроил в свой кит фальшивую кнопку «Сканирование безопасности», при нажатии которой сообщается, что файлы проверены и угроз не обнаружено.

Хотя потенциальная жертва по-прежнему может видеть адресную строку браузера, подобный фейк способен обмануть многих пользователей, заставив их думать, что они взаимодействуют с WinRar. Кроме того, CSS и HTML, вероятно, можно использовать для дальнейшей доработки инструментария.

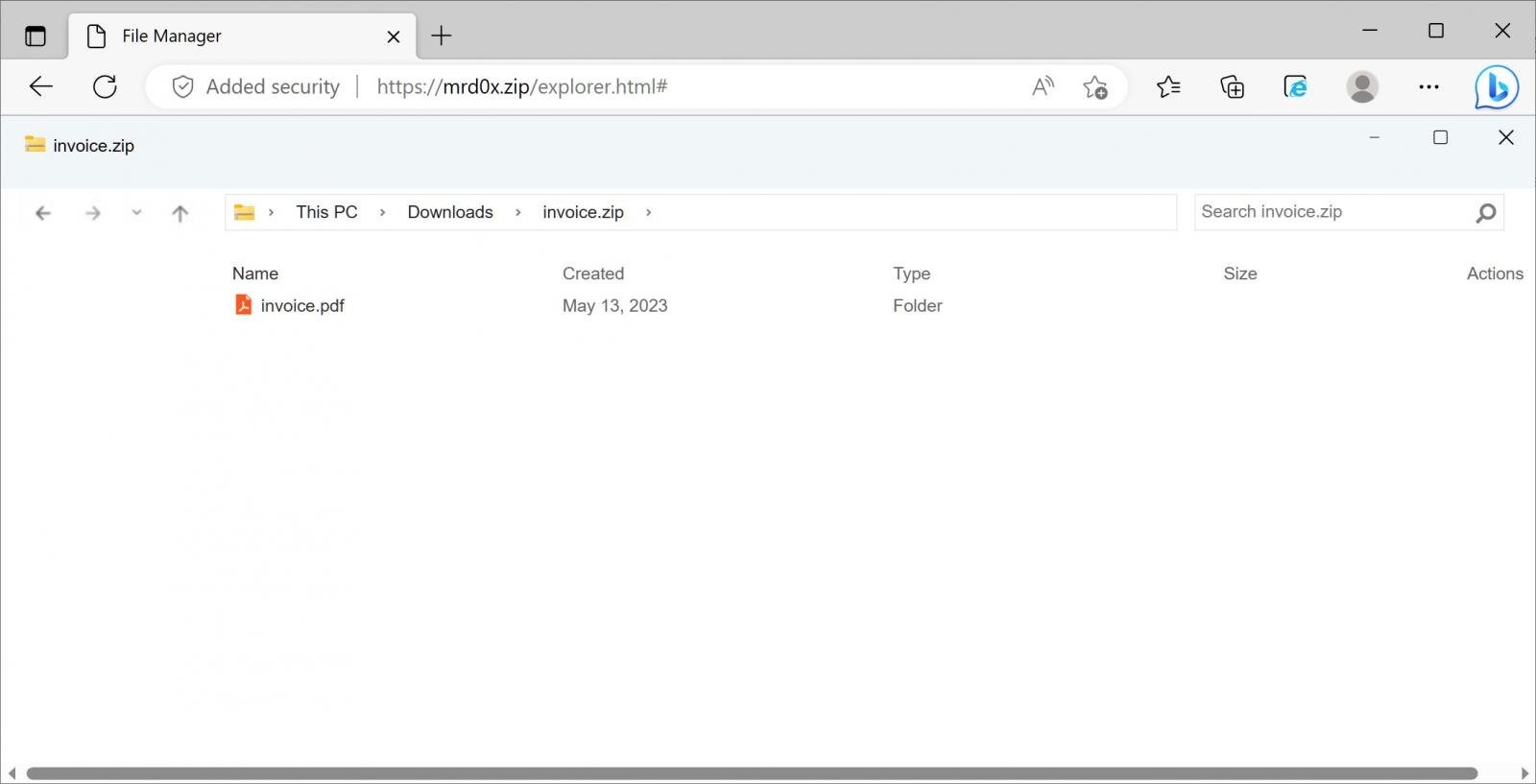

Также mr.d0x создал еще один вариант атаки, который отображает фальшивый File Explorer в браузере, имитируя при этом открытие файла ZIP. Этот шаблон еще находится в стадии разработки, поэтому в нем отсутствуют некоторые элементы.

Эксперт объясняет, что подобный фишинг-кит может использоваться как для кражи учетных данных, так и для доставки малвари. Например, если пользователь кликнет на «PDF-файл» в поддельном окне WinRar, его можно перенаправить на другую страницу с запросом учетных данных, якобы для корркетного просмотра файла.

Для доставки вредоносных программ можно отображать тот же «PDF-файл», который будет загружать .exe с аналогичным именем. Например, окно поддельного архиватора содержит файл document.pdf, но при клике на него загружается document.pdf.exe (напомню, что Windows по умолчанию не показывает расширения файлов).