Содержание статьи

Как мы привыкли к событиям Windows… С ними все понятно, в сети доступно огромное количество материалов о настройке централизованного сбора событий с использованием Windows Event Forwarding. Многие гайды предлагают пошаговые инструкции с ответами на вопросы из серии «Сколько WEC (Windows Event Collector) нужно для парка в 4000 машин?».

Однако крайне мало внимания уделяется компьютерам на базе macOS. Причины очевидны: немногие организации сейчас готовы закупать «маки» для своих сотрудников. Это дорого, непонятно, как эти машины администрировать, возникает ворох проблем с совместимостью. Кроме того, на рынке доступно не так много специалистов, которые знают, как обуздать эту операционную систему и как обезопасить ее, ведь для macOS также существуют угрозы. Однако решение проблемы с мониторингом есть, и оно уже встроено в систему, начиная с версии 10.15 Catalina.

Способы мониторинга

Всего существует три способа мониторинга событий в macOS:

- Коммерческий EDR.

- Osquery.

- Eslogger (ESF).

О последнем мы и поговорим, попытавшись разобраться, как устроен этот инструмент.

info

Ранее для мониторинга событий в macOS использовалась подсистема аудита OpenBSM. Она была разработана компанией McAfee Research по индивидуальному заказу Apple в 2004 году. Позднее исходный код передали в TrustedBSD для нужд комьюнити. Этот инструмент был убран из macOS в версии Big Sur и больше не поддерживается.

Endpoint Security Framework (ESF) — это нативный компонент macOS, который служит для проактивного поиска событий и реагирования на них. Инструмент позволяет подписываться на события Notification и Authorization. Принцип его работы можно сравнить с Event Tracing For Windows (ETW). Он позволяет просматривать низкоуровневые события, связанные с процессами, файлами, немного с сетью и памятью, а также много чего еще!

Как это работает?

Раньше, если какая‑то компания бралась за разработку решения Endpoint Security, ей приходилось делать так называемое Kernel Extension (модуль для ядра). Примерами таких решений служат OpenBSM, Kauth KPI, MAC Framework. Решения на базе Kernel Extension было тяжело разрабатывать и поддерживать. Незначительные баги могли привести к kernel panic, а несовершенный код пробивал новые дырки в безопасности macOS.

В Apple это прекрасно понимали и поэтому в 2019 году (лучше поздно, чем никогда) заменили Kernel Extensions, которые работали в пространстве ядра, System Extensions, которые работают в пользовательском пространстве. Теперь у разработчиков развязаны руки. Все стало гораздо удобнее.

info

Хотя Kernel Extensions уже устарели, они все еще могут использоваться в современных macOS — но с оговоркой, что профиль безопасности системы должен быть сильно снижен. Добиться этого бывает очень сложно, и обычно это делается исключительно в целях разработки. Если производители не заменят кексты системными расширениями, они могут поставить под угрозу безопасность систем своих клиентов.

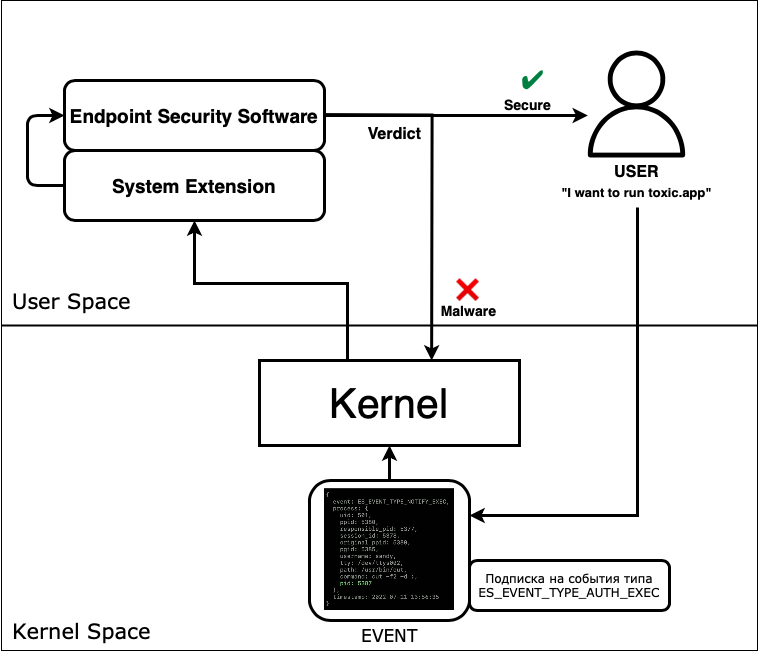

Актуальная схема работы Endpoint Security

Существует два типа событий: Notification и Authorization. Они оба предоставляют одинаковую информацию, но между ними все же есть разница.

- Notification — этот тип нужен для информирования об активности. Пример: запуск бинаря.

- Authorization — этот тип нужен для блокирования активности. Пример: при наступлении события ядро стучится в System Extension антивирусного ПО для проверки, можно ли запускать процесс. Если ответа нет, то процесс прибивается на месте, так и не запустившись в пользовательском пространстве.

Существует огромное количество событий, на которые можно подписаться, чтобы получать информацию о том, что происходит в системе в реальном времени.

На сайте для разработчиков Apple есть полный список событий с описанием, какую информацию содержит каждое из них.

Red Canary Mac Monitor

Одна из немногих компаний, которая занимается в том числе и безопасностью macOS, — Red Canary. В мае 2023 года она выпустила утилиту под названием Mac Monitor. Эта программа отлично подойдет для демонстрации того, как вообще выглядят события ESF и как с ними можно работать. Также она будет очень полезна тем, кто проводит live response в системе.

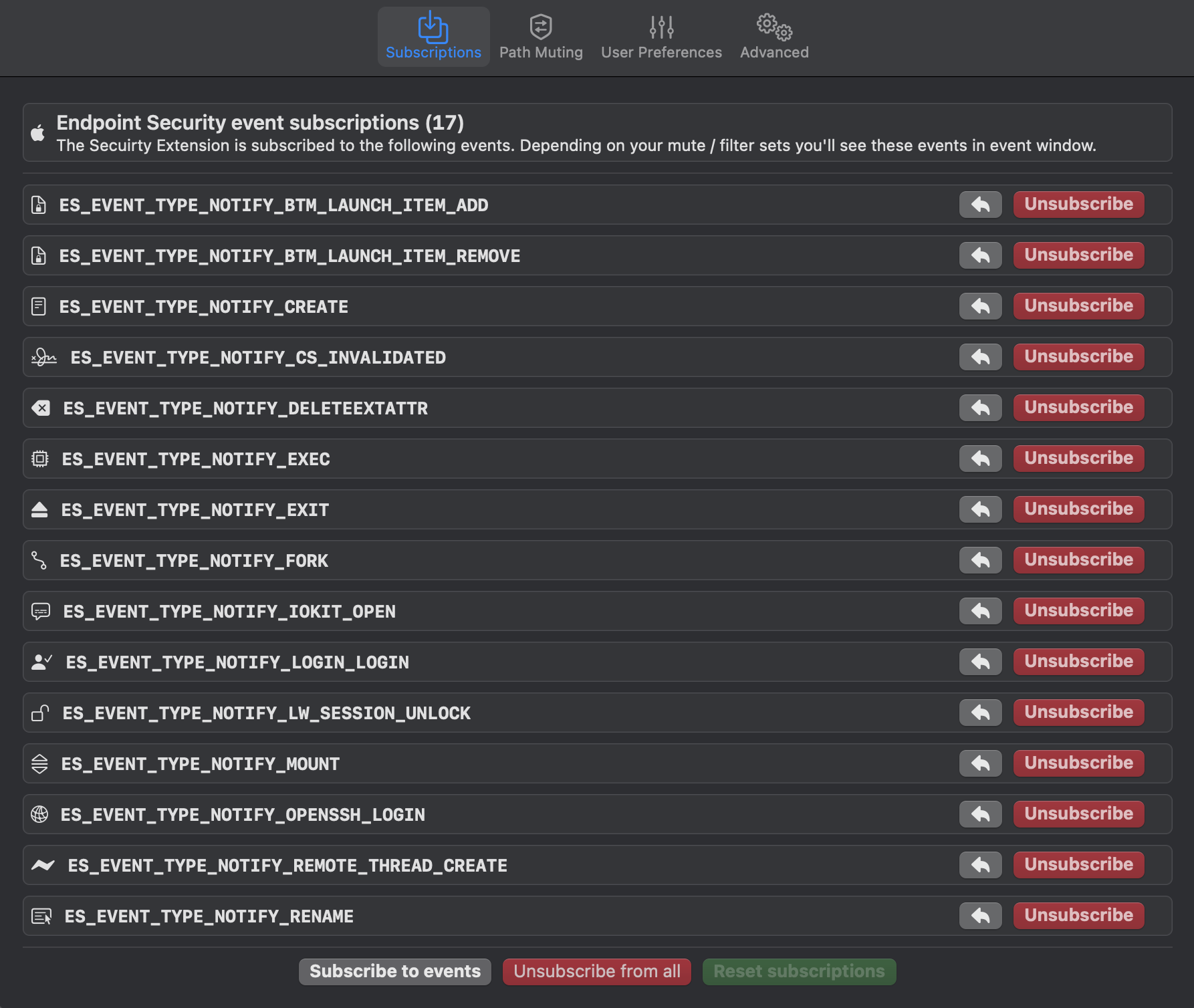

В настройках можно установить фильтры и подписки на конкретные типы событий.

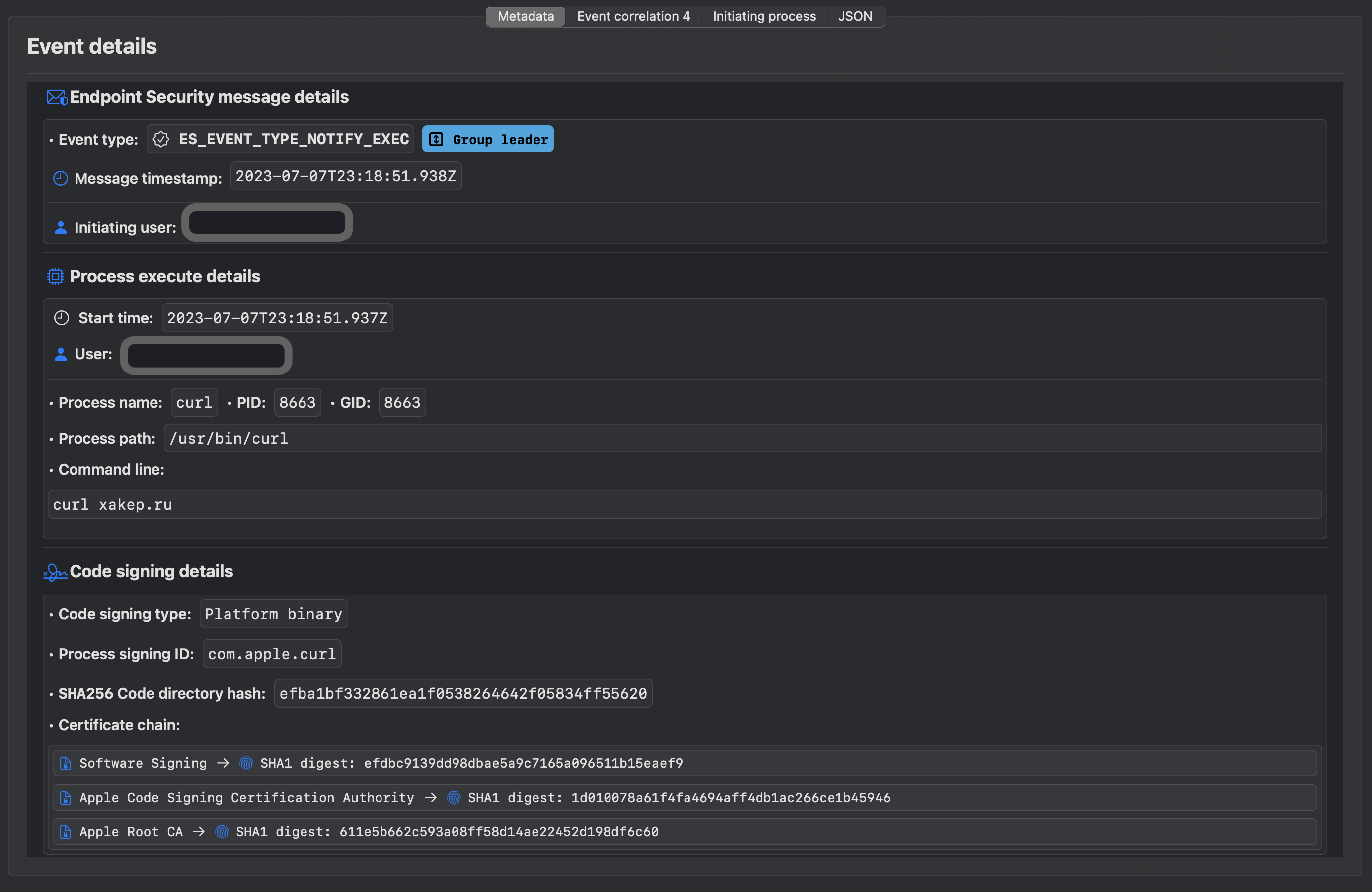

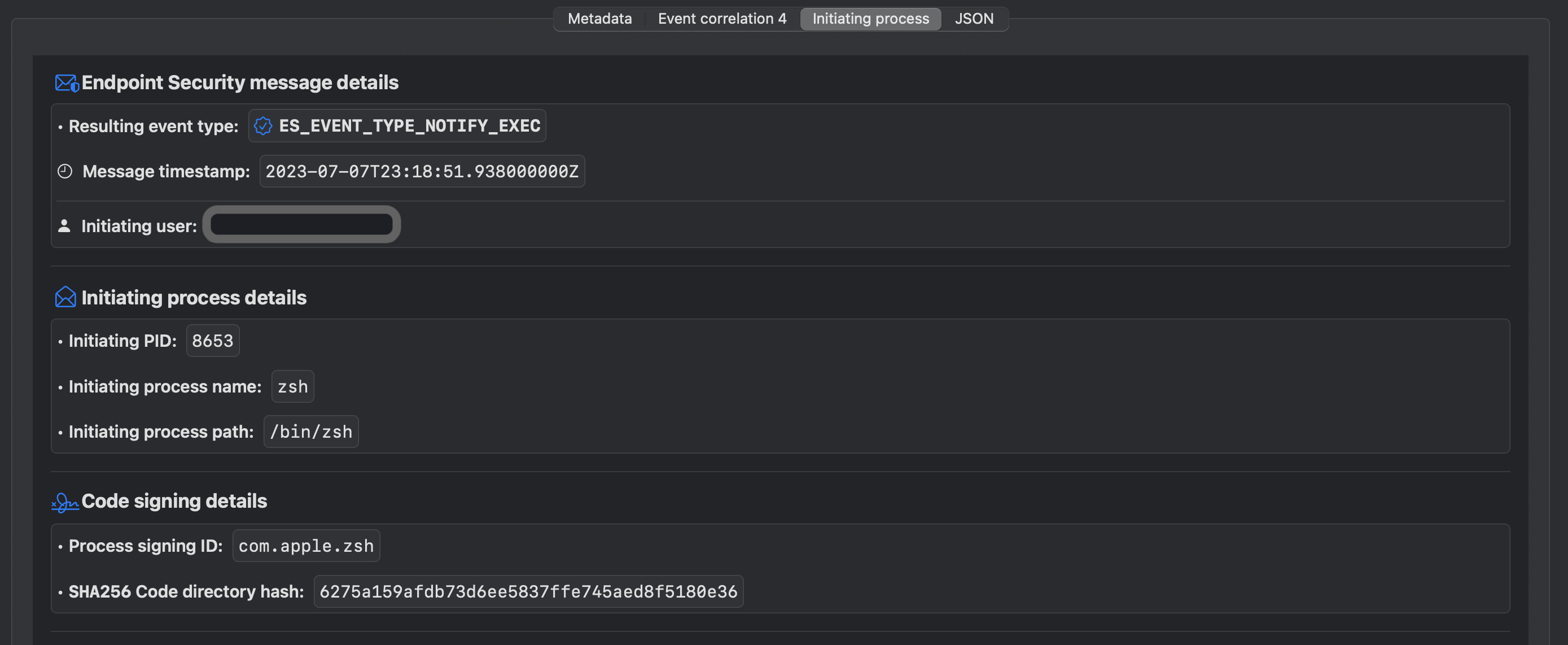

Так выглядит событие запуска команды curl после парсинга.

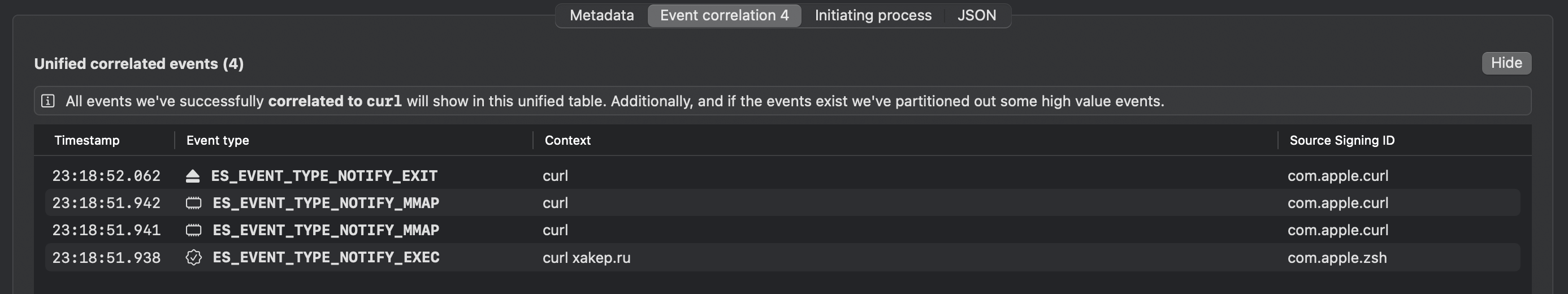

Тут мы можем увидеть события, которые относятся к главному событию.

А вот процесс‑инициализатор.

Событие запуска команды curl в сыром виде.

Загрузить утилиту можно по ссылке с GitHub.

Только для live response

Для реализации полноценного мониторинга Red Canary Mac Monitor нам не подойдет по следующим причинам:

- Это приложение придется раскатывать по всем системам.

- Хакер может легко прибить этот процесс.

- Его, как приложение, проблематично замаскировать и поставить в бэкграунд.

- Утилита собирает далеко не все типы событий и многое упускает из виду.

Следующий инструмент — хорошая бесплатная альтернатива вендорскому EDR. Скажу по секрету, коммерческие EDR под капотом поголовно используют ESF.

Ну и как же мониторить?

Перейдем к нативным средствам. Утилиты вроде Red Canary Mac Monitor используют Endpoint Security API и делают упор на визуализацию и красоту. Решение, которое мы запряжем в наш SOC, ориентируется на нативность, полноту и безопасность.

Это eslogger, утилита командной строки, она предоставляет прямой доступ непосредственно к генерируемым ядром событиям и поставляется со всеми версиями macOS выше Ventura. Этакий поисковик среди событий.

Плюсы eslogger:

- уже есть на каждой macOS Ventura;

- не грузит систему при использовании;

- выдает лог в текстовом формате, а не бинарном;

- дает отличную видимость активности.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»